Сегодня я решил сделать обзорную статью про связку ключей, так как последний раз наш сайт о ней вспоминал в далёком 2013-ом году. Именно в тот момент она появилась в iOS 7 . Но сейчас прошло почти 4 года и мы находимся в ожидании iOS 11, поэтому самое время сделать актуальную инструкцию по Связке ключей с вопросами и ответами.

Что такое Связка ключей iCloud?

Связка ключей iCloud – это функционал, который позволяет в защищённом виде хранить секретные данные (логины, пароли, номера кредитных карточек и т.п.) в системе и в облаке.

Данные в связке ключей шифруются мощным 256-битным AES шифрованием. Благодаря использованию технологии iCloud данные поддерживаются в актуальном состоянии на разных устройствах.

Связка ключей помогает не только хранить данные, но и вводить эти данные за пользователя.

А теперь простой пример , который показывает работу Связки ключей даже не слишком технически подкованным пользователям.

Пользователь заходит на какой-то сайт (например, “Одноклассники”) в Safari на iPhone. У него там есть логин и пароль. Он вводит их вручную. Система предлагает сохранить данные в Связке ключей. Если пользователь соглашается, то данные попадают в специальный файл. Пользователь решает зайти в “Одноклассники” на iPad. Он открывает сайт в Safari. Система iOS берёт данные из того самого специального файла и заполняет поля логин и пароль. Пользователю остаётся лишь нажать на кнопку Входа. Таким образом пользователю не нужно не только вводить пароль, но и запоминать его. За него это делает Связка ключей.

Как настроить Связку ключей?

После того, как вы обновите iOS до самой актуальной версии, специальный ассистент попросит настроить Связку ключей. Также настройка возможна, если вы только что купили новое устройство и пытаетесь активировать его под своим (возможно, новым) аккаунтом.

Настройки->ВАШЕ ИМЯ (в самом верху) ->iCloud->Связка ключей .

Включите ползунок “Связка ключей iCloud”. Следуйте указаниям системы. Если это у вас первое устройство под данным аккаунтом Apple ID, то Связка ключей просто включится. Если же устройство не первое, то вам нужно подтвердить включение.

Как правило, нужно ввести Код безопасности iCloud . После этого нужно ввести специальный код, который приходит на другое ваше устройство, которое привязано к Apple ID (если это iPhone, то приходит СМС на номер, привязанный к аккаунту).

При этом на другом устройстве появляется специальное сообщение, которое просит ввести пароль от Apple ID.

Данные контакта и Мои данные – эти два пункта позволяют указать контакт из настроек, который будет использоваться для заполнения различных форм. То есть можно занести себя в приложение Контакты, там прописать e-mail, телефон и другие данные. В будущем, если какой-то сайт будет запрашивать e-mail, то автозаполнение сделает это за вас.

Имена и пароли – непонятно как работает, но судя по описанию, позволяет просматривать и удалять пароли в настройках “Учётные записи и пароли” (об этом ниже). Фокус в том, что включая и выключая, я разницы в функционале не заметил.

Кредитные карты – включить сохранение вбитых карт на сайтах. При этом система всё равно будет спрашивать сохранять карту в Связку ключей или нет.

Сохранённые кредитные карты (зайти можно только по паролю, либо через Touch ID) – тут можно просматривать или добавлять карты, которые используются при оплате покупок в интернете.

Что такое Код безопасности iCloud?

При первой настройке связки ключей система просит создать Код безопасности iCloud (обычно 4-6 значный код). Если пропустить этот шаг (а это возможно), то связка ключей будет храниться локально на вашем устройстве. Ни о какой синхронизации с другими устройствами речи не идёт.

Код безопасности iCloud лучше всего запомнить (или записать в надёжном месте). С помощью него можно будет одобрять Связку ключей на других устройствах. Код безопасности iCloud может вам помочь, даже в случае утери всех устройств, на которых была настроена Связка ключей.

Если вы несколько раз подряд введёте неправильный код безопасности iCloud, то Связка ключей будет деактивирована. Восстановить доступ можно будет лишь с помощью техподдержки Apple, но они не имеют доступа к коду, поэтому техподдержка максимум что сможет сделать: дать вам шанс ещё на несколько попыток. Если все они закончатся неудачей, то Связка ключей будет удалена из iCloud.

Использование iCloud на практике

Заходим на сайт, где мы хотим зарегистрироваться. Идём в раздел с Регистрацией. Вбиваем логин и пароль. Система сама предложит Сохранить пароль в Связке ключей.

Затем вы можете зайти на сайт и вместо ввода данных нажать ссылку “Автозаполнить пароль”.

Либо система сама заполняет логин и пароль. В любом случае данные в форме будут на жёлтом фоне:

Если паролей/логинов на сайте несколько, то можно нажать на ссылку “Пароли” над клавиатурой. Связка ключей предложит вам выбрать нужный логин. Тут же можно удалить сохранённый пароль.

Как посмотреть логины и пароли в Связке ключей

На iOS и Mac OS можно смотреть логины и пароли в Связке ключей.

В iOS это делается в Настройки->Учётные записи и пароли->Пароли программ и сайтов. Зайти можно только через Touch ID или пароль к Apple ID.

Нужно найти нужный аккаунт и тыкнуть по нему. В поле Пароль можно увидеть в открытом виде пароль, а в Имя пользователя – логин для сайта. Пароли и логины тут можно менять.

В Mac OS просмотреть связку ключей тоже не сложно. Есть специальное приложение “Связка ключей”. В нём ищем нужный сайт и тыкаем по строчке два раза.

Ставим галочку “Показать пароль” и система запросит пароль от учётной записи администратора компьютера. Вбиваем пароль и видим нужный пароль.

Для каждого аккаунта есть уникальные настройки доступа. Как правило, лучше эти настройки не трогать:

Опытный пользователь по скриншоту сразу поймёт, что тут можно добавить приложение, которое может получить доступ к объекту в Связке ключей.

Вопросы и ответы про Связку ключей

Какие требования у Связки ключей?

Связка ключей доступна, начиная с iOS 7.0.3 и OS X Mavericks 10.9. Каких-то дополнительных требований к устройству Связка ключей не налагает.

Безопасно ли хранение данных в Связке ключей?

В теории это абсолютно безопасно. Ибо данные зашифрованы и недоступны даже Apple (это утверждение можно воспринимать лишь на веру).

Какие данные хранит Связка ключей для кредитных карт?

Номер карты, Имя Фамилию и дату окончания срока действия. CVC-код с обратной стороны карты Связка ключей не сохраняет.

Есть ли альтернативы Связке Ключей?

Безопасное хранение паролей и их синхронизация между устройствами - задача непростая. Около года назад Apple представила миру iCloud Keychain, свое централизованного хранилище паролей в OS X и iOS. Давай попробуем разобраться, где и как хранятся пароли пользователей, какие потенциальные риски это несет и имеет ли Apple техническую возможность получить доступ к расшифрованным данным, хранящимся на ее серверах. Компания утверждает, что такой доступ невозможен, но, чтобы это подтвердить или опровергнуть, необходимо разобраться, как работает iCloud Keychain.

iCloud 101

На самом деле iCloud - это не один сервис, это общее маркетинговое название для целого ряда облачных сервисов от Apple. Это и синхронизация настроек, документов и фотографий, и Find My Phone для поиска потерянных или похищенных устройств, и iCloud Backup для резервного копирования в облако, и теперь вот iCloud Keychain для безопасной синхронизации паролей и номеров кредитных карт между устройствами на базе iOS и OS X.

Каждая служба iCloud расположена на собственном домене третьего уровня, таком как pXX-keyvalueservice.icloud.com, где XX - номер группы серверов, отвечающих за обработку запросов текущего пользователя; для различных Apple ID этот номер может быть разным; более новые учетные записи обычно имеют большее значение этого счетчика.

Код безопасности iCloud

Прежде чем погружаться в анализ iCloud Keychain, обратим внимание на то, каким образом эта служба конфигурируется. При включении iCloud Keychain пользователю предлагается придумать и ввести код безопасности iCloud (iCloud Security Code, далее - iCSC). По умолчанию форма ввода позволяет использовать четырехзначный цифровой код, но, перейдя по ссылке «Дополнительные параметры», все же можно использовать более сложный код или вовсе позволить устройству сгенерировать стойкий случайный код.

Теперь мы знаем, что данные в iCloud Keychain защищены с помощью iCSC. Ну что же, попробуем разобраться, как именно эта защита реализована!

Перехват трафика или man-in-the-middle

Первым шагом при анализе сетевых сервисов зачастую является получение доступа к сетевому трафику между клиентом и сервером. В случае с iCloud для нас есть две новости: плохая и хорошая. Плохая состоит в том, что весь (ну или по крайней мере подавляющая его часть) трафик защищен TLS/SSL, то есть он зашифрован и обычной пассивной атакой «прочитать» его не удастся. Хорошая же новость заключается в том, что Apple сделала всем желающим поисследовать iCloud подарок и не использует фиксацию сертификата (certificate pinning), что позволяет достаточно просто организовать атаку «человек посередине» (man-in-the-middle) и расшифровывать перехваченный трафик. Для этого достаточно:

- Поместить подопытное iOS-устройство в одну Wi-Fi-сеть с компьютером, осуществляющим перехват.

- Установить на компьютере перехватывающий прокси-сервер (такой как Burp, Charles Proxy или любой аналогичный).

- Импортировать на iOS-устройство TLS/SSL-сертификат установленного прокси-сервера (подробности в справке конкретного прокси).

- В настройках Wi-Fi-сети на iOS-устройстве (Настройки → Wi-Fi → Имя сети → HTTP Прокси) указать IP-адрес перехватывающего компьютера в Wi-Fi-сети и порт, на котором слушает прокси-сервер.

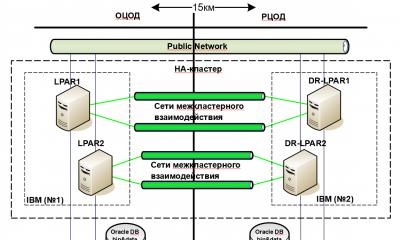

Если все сделано правильно, то весь трафик между устройством и iCloud’ом будет как на ладони. И из перехвата этого трафика будет отчетливо видно, что iCloud Keychain построен на базе двух сервисов iCloud: com.apple.Dataclass.KeyValue и com.apple.Dataclass.KeychainSync - и при первоначальном, и при повторном включениях на других устройствах iOS обменивается данными с этими сервисами.

Первый сервис не нов и был в числе первых возможностей iCloud; он широко используется приложениями для синхронизации настроек. Второй же является новым и разработан, очевидно, специально для iCloud Keychain (хотя его функционал теоретически позволяет использовать его и для других целей). Рассмотрим эти сервисы подробнее.

com.apple.Dataclass.KeyValue

Как было отмечено выше, это один из сервисов, используемых iCloud Keychain. Многие существующие приложения используют его для синхронизации небольших объемов данных (настройки, закладки и тому подобное). Каждая сохраняемая этой службой запись ассоциируется с идентификатором приложения (Bundle ID) и именем хранилища (store). Соответственно, для получения сохраненных данных от сервиса также необходимо предоставить эти идентификаторы. В рамках iCloud Keychain данный сервис используется для синхронизации записей Keychain в зашифрованном виде. Достаточно подробно этот процесс описан в документе iOS Security в разделах Keychain syncing и How keychain syncing works.

Синхронизация Keychain

Когда пользователь впервые включает iCloud Keychain, устройство создает «круг доверия» (circle of trust) и ключи синхронизации (syncing identity, состоит из открытого и закрытого ключей) для текущего устройства. Открытый ключ этой пары помещается в «круг доверия», и этот «круг» дважды подписывается: сперва закрытым ключом синхронизации устройства, а затем асимметричным ключом (основанным на эллиптической криптографии), полученным из пароля пользователя на iCloud. Также в «круге» сохраняются параметры для вычисления ключа из пароля, такие как соль и количество итераций.

Подписанный «круг» сохраняется в Key/Value-хранилище. Он не может быть прочитан без знания пользовательского пароля iCloud и не может быть изменен без знания закрытого ключа одного из устройств, добавленных в «круг».

Когда пользователь включает iCloud Keychain на другом устройстве, это устройство обращается к Key/Value-хранилищу в iCloud и замечает, что у пользователя уже есть «круг доверия» и что новое устройство в него не входит. Устройство генерирует ключи синхронизации и квитанцию для запроса членства в «круге». Квитанция содержит открытый ключ синхронизации устройства и подписана ключом, полученным из пользовательского пароля iCloud с использованием параметров генерации ключа, полученных из Key/Value-хранилища. Подписанная квитанция затем помещается в Key/Value-хранилище.

Первое устройство видит новую квитанцию и показывает пользователю сообщение о том, что новое устройство запрашивает добавление в «круг доверия». Пользователь вводит пароль iCloud, и подпись квитанции проверяется на корректность. Это доказывает, что пользователь, генерировавший запрос на добавление устройства, ввел верный пароль при создании квитанции.

После того как пользователь подтвердит добавление устройства к «кругу», первое устройство добавляет открытый ключ синхронизации нового устройства в «круг» и вновь дважды подписывает его при помощи своего закрытого ключа синхронизации и при помощи ключа, полученного из пароля iCloud-пользователя. Новый «круг» сохраняется в iCloud, и новое устройство аналогичным образом подписывает его.

Как работает синхронизация Keychain

Теперь в «круге доверия» два устройства, и каждое из них знает открытые ключи синхронизации других устройств. Они начинают обмениваться записями Keychain через Key/Value-хранилище iCloud. В случае если одна и та же запись присутствует на обоих устройствах, то приоритет будет отдан имеющей более позднее время модификации. Если время модификации записи в iCloud и на устройстве совпадают, то запись не синхронизируется. Каждая синхронизируемая запись зашифровывается специально для целевого устройства; она не может быть расшифрована другими устройствами или Apple. Кроме того, запись не хранится в iCloud постоянно - она перезаписывается новыми синхронизируемыми записями.

Этот процесс повторяется для каждого нового устройства, добавляемого в «круг доверия». Например, если к «кругу» добавляется третье устройство, то запрос подтверждения будет показан на двух других устройствах. Пользователь может подтвердить добавление на любом из них. По мере добавления новых устройств каждое устройство из «круга» синхронизируется с новыми, чтобы убедиться, что набор записей на всех устройствах одинаков.

Необходимо заметить, что синхронизируется не весь Keychain. Некоторые записи привязаны к устройству (например, учетные записи VPN) и не должны покидать устройство. Синхронизируются только записи, имеющие атрибут kSecAttrSynchronizable. Apple установила этот атрибут для пользовательских данных Safari (включая имена пользователей, пароли и номера кредитных карт) и для паролей Wi-Fi.

Кроме того, по умолчанию записи сторонних приложений также не синхронизируются. Для их синхронизации разработчики должны явным образом установить атрибут kSecAttrSynchronizable при добавлении записи в Keychain.

iCloud Keychain оперирует двумя хранилищами:

- com.apple.security.cloudkeychainproxy3

- com.apple.sbd3

Первое хранилище предположительно используется для поддержания списка доверенных устройств (устройств в «круге доверия», между которыми разрешена синхронизация паролей), для добавления новых устройств в этот список и для синхронизации записей между устройствами (в соответствии с механизмом, описанным выше).

Второе же хранилище предназначено для резервного копирования и восстановления записей Keychain на новые устройства (например, когда в «круге доверия» нет других устройств) и содержит зашифрованные записи Keychain и сопутствующую информацию.

Таким образом, записи Keychain хранятся в обычном Key/Value-хранилище (com.apple.securebackup.record). Эти записи зашифрованы с помощью набора ключей, хранящегося там же (BackupKeybag). Но этот набор ключей защищен паролем. Откуда берется этот пароль? Что это за служба депонирования паролей Apple? Далее постараемся разобраться.

apple.Dataclass.KeychainSync

Это новый сервис, возник он относительно недавно: впервые его поддержка появилась в бета-версиях iOS 7, затем она отсутствовала в iOS 7.0–7.0.2 и была вновь добавлена в iOS 7.0.3, вышедшей одновременно с релизом OS X Mavericks. Это и есть упомянутая выше служба депонирования паролей (адрес службы - pXX-escrowproxy.icloud.com).

Служба предназначена для безопасного хранения пользовательских секретов и позволяет пользователю после успешной аутентификации восстановить эти секреты. Для успешной аутентификации необходимо следующее:

- токен аутентификации iCloud, получаемый в обмен на Apple ID и пароль при первичной аутентификации в iCloud (стандартный способ аутентификации для большинства сервисов iCloud);

- код безопасности iCloud (iCSC);

- шестизначный цифровой код, передаваемый серверами Apple на номер сотового телефона, ассоциированный с пользователем.

В теории все выглядит хорошо, но, чтобы определить, совпадает ли теория с практикой, нам потребуется провести аудит программы-клиента службы депонирования. В ОС iOS и OS X эта программа носит название com.apple.lakitu . Описание процесса ее реверсинга и аудита выходит за рамки статьи, поэтому сразу переходим к результатам.

Доступные команды

Аудит com.apple.lakitu позволяет определить список команд, реализуемых службой депонирования. На соответствующем скриншоте представлены команды и их описание. Особо хотелось бы остановиться на последней команде - с ее помощью возможно изменить номер телефона, ассоциированный с текущей учетной записью. Наличие этой команды делает многофакторную аутентификацию, используемую при восстановлении iCloud Keychain (пароль Apple ID + iCSC + устройство), заметно менее надежной, так как позволяет исключить один из факторов. Интересно и то, что пользовательский интерфейс iOS не позволяет выполнить эту команду - в нем просто нет такой опции (по крайней мере я ее не нашел).

Особенность данной команды, отличающая ее от всех прочих, в том, что она требует аутентификации с паролем Apple ID и не будет работать, если для аутентификации используется токен iCloud (прочие команды работают при аутентификации по токену). Это служит дополнительной защитой данной команды и показывает, что проектировщики системы предприняли шаги для повышения ее безопасности. Тем не менее не до конца ясно, зачем эта команда вообще присутствует в системе.

Восстановление депонированных данных

Для получения депонированных данных выполняется следующий протокол:

- Клиент запрашивает список депонированных записей (/get_records).

- Клиент запрашивает ассоциированный телефонный номер, на который сервером будет направлен код подтверждения (/get_sms_targets).

- Клиент инициирует генерацию и доставку кода подтверждения (/generate_sms_challenge).

- После того как пользователь ввел iCSC и код подтверждения из SMS, клиент инициирует попытку аутентификации с использованием протокола SRP-6a (/srp_init).

- После получения ответа от сервера клиент производит вычисления, предписанные протоколом SRP-6a, и запрашивает депонированные данные (/recover).

- В случае если клиент успешно аутентифицировался, сервер возвращает депонированные данные, предварительно зашифровав их на ключе, выработанном в процессе работы протокола SRP-6a (если протокол отработал успешно, то и сервер, и клиент вычислили этот общий ключ).

Важно отметить, что номер телефона, полученный на шаге 2, используется исключительно для нужд пользовательского интерфейса, то есть чтобы показать пользователю номер, на который будет отправлен код подтверждения, и на шаге 3 клиент не передает серверу номер, на который следует отправлять код подтверждения.

Secure Remote Password

На шаге 4 клиент начинает выполнение протокола SRP-6a. Протокол SRP (Secure Remote Password) - это протокол парольной аутентификации, защищенный от прослушивания и man-in-the-middle атак. Таким образом, например, при использовании этого протокола невозможно перехватить хеш пароля и затем пытаться восстановить его, просто потому, что никакой хеш не передается.

Apple использует наиболее совершенный вариант протокола, SRP-6a. Этот вариант предписывает разрывать соединение при неудачной аутентификации. Кроме того, Apple позволяет лишь десять неудачных попыток аутентификации для данного сервиса, после чего все последующие попытки блокируются.

Подробное описание протокола SRP и его математических основ выходит за рамки статьи, но для полноты изложения ниже представлен частный вариант, используемый службой com.apple.Dataclass.KeychainSync .

В качестве хеш-функции H используется SHA-256 , а в качестве группы (N , g) - 2048-битная группа из RFC 5054 «Using the Secure Remote Password (SRP) Protocol for TLS Authentication». Протокол выполняется следующим образом:

- Устройство генерирует случайное значение a , вычисляет A=g^a mod N , где N и g - параметры 2048-битной группы из RFC 5054 , и отправляет на сервер сообщение, содержащее идентификатор пользователя ID , вычисленное значение A и код подтверждения из SMS. В качестве идентификатора пользователя используется значение DsID - уникальный числовой идентификатор пользователя.

- Получив сообщение, сервер генерирует случайное значение b и вычисляет B=k*v + g^b mod N , где k - множитель, определенный в SRP-6a как k=H(N, g) , v=g^H(Salt, iCSC) mod N - верификатор пароля, хранящийся на сервере (аналог хеша пароля), Salt - случайная соль, сгенерированная при создании учетной записи. Сервер отправляет клиенту сообщение, содержащее B и Salt .

- Путем несложных математических преобразований клиент и сервер вычисляют общий сессионный ключ K . На этом первая часть протокола - выработка ключа - завершена, и теперь клиент и сервер должны убедиться, что они получили одно и то же значение K .

- Клиент вычисляет M=H(H(N) XOR H(g) | H(ID) | Salt | A | B | K) , доказательство того, что он знает K , и отправляет на сервер M и код подтверждения из SMS. Сервер также вычисляет M и сравнивает полученное от клиента и вычисленное значения; если они не совпадают, то сервер прекращает выполнение протокола и разрывает соединение.

- Сервер доказывает клиенту знание K путем вычисления и отправки H(A, M, K) . Теперь оба участника протокола не только выработали общий ключ, но и убедились, что этот ключ одинаков у обоих участников. В случае со службой депонирования сервер также возвращает случайный вектор инициализации IV и депонированную запись, зашифрованную на общем ключе K с использованием алгоритма AES в режиме CBC .

Использование SRP для дополнительной защиты пользовательских данных, на мой взгляд, существенно улучшает безопасность системы от внешних атак хотя бы потому, что позволяет эффективно противостоять попыткам перебора iCSC: за одно подключение к сервису можно попробовать только один пароль. После нескольких неудачных попыток учетная запись (в рамках работы со службой депонирования) переводится в состояние soft lock и временно блокируется, а после десяти неудачных попыток учетная запись блокируется окончательно и дальнейшая работа со службой депонирования возможна только после сброса iCSC для учетной записи.

В то же время использование SRP никак не защищает от внутренних угроз. Депонированный пароль хранится на серверах Apple, соответственно, можно предположить, что Apple может при необходимости получить к нему доступ. В таком случае, если пароль не был защищен (например, зашифрован) до депонирования, это может привести к полной компрометации записей Keychain, сохраненных в iCloud, так как депонированный пароль позволит расшифровать ключи шифрования, а они - записи Keychain (обрати внимание на com.apple.Dataclass.KeyValue).

Однако в документе «iOS Security» Apple утверждает, что для хранения депонированных записей используются специализированные аппаратные модули безопасности (Hardware Security Module, HSM) и что доступ к депонированным данным невозможен.

Безопасность депонирования

iCloud предоставляет защищенную инфраструктуру для депонирования Keychain, обеспечивающую восстановление Keychain только авторизованными пользователями и устройствами. Кластеры HSM защищают депонированные записи. Каждый кластер имеет собственный ключ шифрования, использующийся для защиты записей.

Для восстановления Keychain пользователь должен аутентифицироваться, используя имя пользователя и пароль iCloud, и ответить на присланное SMS. Когда это выполнено, пользователь должен ввести код безопасности iCloud (iCSC). Кластер HSM проверяет корректность iCSC, используя протокол SRP; при этом iCSC не передается на серверы Apple. Каждый узел кластера, независимо от других, проверяет, не превысил ли пользователь максимально допустимое количество попыток получения данных. Если на большей части узлов проверка завершается успешно, то кластер расшифровывает депонированную запись и возвращает ее пользователю.

Далее устройство использует iCSC, чтобы расшифровать депонированную запись и получить пароль, использованный для шифрования записей Keychain. При помощи этого пароля Keychain, полученная из Key/Value-хранилища, расшифровывается и восстанавливается на устройство. Допускается лишь десять попыток аутентификации и получения депонированных данных. После нескольких неудачных попыток запись блокируется, и пользователь должен обратиться в службу поддержки для разблокировки. После десятой неудачной попытки кластер HSM уничтожает депонированную запись. Это обеспечивает защиту от брутфорс-атак, направленных на получение записи.

К сожалению, проверить, используются ли HSM на самом деле, не представляется возможным. Если все действительно так и HSM не позволяют прочитать хранящиеся в них данные, то можно утверждать, что данные iCloud Keychain защищены и от внутренних угроз. Но, повторюсь, к сожалению, доказать или опровергнуть использование HSM и невозможность чтения данных из них нельзя.

Остается еще один способ защиты данных от внутренней угрозы - защита депонируемых данных на устройстве перед передачей на серверы Apple. Из описания Apple следует (и реверсинг это подтверждает), что такая защита применяется - депонируемый пароль предварительно зашифровывается при помощи iCSC. Очевидно, что в этом случае уровень безопасности (от внутренней угрозы) напрямую зависит от сложности iCSC и четырехсимвольный iCSC, используемый по умолчанию, не обеспечивает достаточной защиты.

Итак, мы выяснили, как работают отдельные элементы системы, и теперь самое время посмотреть на систему целиком.

Putting it all Together

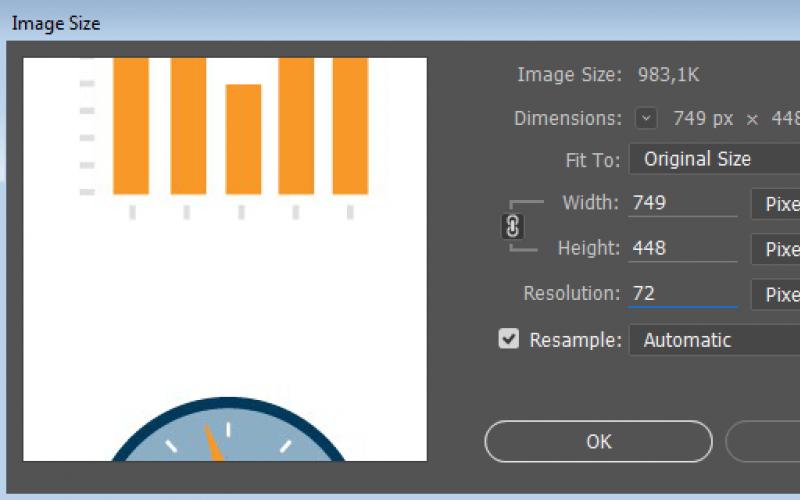

На схеме представлена работа iCloud Keychain в части депонирования и восстановления записей Keychain. Система работает следующим образом:

- Устройство генерирует набор случайных ключей (в терминологии Apple - keybag) для шифрования записей Keychain.

- Устройство зашифровывает записи Keychain (имеющие установленный атрибут kSecAttrSynchronizable) с помощью набора ключей, сгенерированного на предыдущем шаге, и сохраняет зашифрованные записи в Key/Value-хранилище com.apple.sbd3 (ключ com.apple.securebackup.record).

- Устройство генерирует случайный пароль, состоящий из шести групп по четыре символа (энтропия такого пароля - около 124 бит), зашифровывает набор ключей, сгенерированный на шаге 1, при помощи этого пароля и сохраняет зашифрованный набор ключей в Key/Value-хранилище com.apple.sbd3 (ключ BackupKeybag).

- Устройство зашифровывает случайный пароль, сгенерированный на предыдущем шаге, с помощью ключа, полученного из кода безопасности iCloud пользователя, и депонирует зашифрованный пароль службе com.apple.Dataclass.KeychainSync .

При настройке iCloud Keychain пользователь может применять сложный или случайный iCSC вместо предлагаемого по умолчанию четырехзначного кода. В случае использования сложного кода механизм работы системы депонирования не меняется; отличие лишь в том, что ключ для шифрования случайного пароля будет вычислен не из четырехзначного iCSC, а из более сложного, введенного пользователем.

При случайном коде подсистема депонирования пароля не используется вообще. При этом случайный пароль, сгенерированный системой, и является iCSC, и задача пользователя его запомнить и безопасно хранить. Записи Keychain все так же зашифровываются и сохраняются в Key/Value-хранилище com.apple.sbd3 , но служба com.apple.Dataclass.KeychainSync не используется.

Выводы

Можно смело утверждать, что с технической точки зрения (то есть social engineering не рассматриваем) и по отношению к внешним угрозам (то есть не Apple) безопасность службы депонирования iCloud Keychain находится на достаточном уровне: благодаря использованию протокола SRP даже при компрометации пароля iCloud злоумышленник не сможет получить доступ к записям Keychain, так как для этого дополнительно необходим код безопасности iCloud, а перебор этого кода существенно затруднен.

В то же время, используя другой механизм iCloud Keychain - синхронизацию паролей, злоумышленник, скомпрометировавший пароль iCloud и имеющий непродолжительный физический доступ к одному из устройств пользователя, может полностью скомпрометировать и iCloud Keychain: для этого достаточно добавить устройство злоумышленника в «круг доверия» устройств пользователя, а для этого достаточно знать пароль iCloud и иметь кратковременный доступ к устройству пользователя, чтобы подтвердить запрос на добавление нового устройства к «кругу».

Если же рассматривать защиту от внутренних угроз (то есть Apple или кто-либо с доступом к серверам Apple), то в этом случае безопасность службы депонирования выглядит не так радужно. Утверждения Apple об использовании HSM и невозможности чтения данных из них не имеют неопровержимых доказательств, а криптографическая защита депонируемых данных завязана на код безопасности iCloud, при настройках по умолчанию является крайне слабой и позволяет любому, кто в состоянии извлечь с серверов (или из HSM) Apple депонированные записи, практически моментально восстановить четырехзначный код безопасности iCloud.

В случае использования сложного алфавитно-цифрового кода эта атака становится сложнее, так как возрастает количество возможных паролей. Если же iCloud Keychain сконфигурирован использовать случайный код, то служба депонирования вообще не привлекается, что фактически делает этот вектор атаки невозможным.

Максимальный уровень безопасности (не считая полного отключения iCloud Keychain, конечно) обеспечивается при использовании случайного кода - и не столько потому, что такой код сложнее подобрать, сколько потому, что при этом не задействована подсистема депонирования паролей, а следовательно, уменьшается и attack surface. Но удобство этого варианта, конечно, оставляет желать лучшего.

Сегодня для входа на многие сайты требуется авторизация, поэтому довольно трудно запомнить разнообразные логины и пароли. С выходом обновления iOS 7.0.3 компания Apple предложила использовать для этого облачный сервис iCloud, который может сохранять имена учётных записей, пароли и номера кредитных карт.

Функция iCloud Keychain (Связка ключей) может хранить ваши имена и пароли для веб-сайтов на iPhone, iPod touch, iPad и Mac, защищая их с помощью надёжного 256-разрядного шифрования AES. При этом данные прозрачно синхронизируются между всеми гаджетами, так что необходимости запоминать их теперь нет.

Как настроить Связку ключей в iOS 7:

Шаг 1 : По умолчанию функция iCloud Keychain выключена, поэтому перед тем, как настроить синхронизацию паролей, необходимо активировать ее в настройках iOS 7. Зайдите в меню Настройки –> iCloud и пролистайте вниз до раздела Связка ключей.

Шаг 2 : Переведите выключатель «Связка ключей iCloud» в положение Вкл. Ваш iPhone или iPad предложит использовать пароль iOS в качестве кода безопасности. В этом случае вы можете настраивать iCloud Keychain на всех своих устройствах при помощи секретного кода с главного гаджета. Нажмите Использовать пароль или Создать другой код.

Шаг 3 : Введите код безопасности для iCloud.

Шаг 4 : На этом шаге вам нужно зарегистрировать резервный номер телефона. Вы можете использовать свой номер или любой другой, которому доверяете, чтобы получать SMS-сообщения при восстановлении доступа к iCloud Keychain.

Шаг 5 : Укажите пароль вашей учетной записи для завершения настройки iCloud Keychain.

Шаг 6 : Теперь при указании учетной записи на сайтах Safari будет предлагать вам сохранить пароль в памяти iДевайса и в связке ключей iCloud. При этом облачный сервис будет поддерживать актуальность информации на каждом из устройств. В нужный момент пароли будут вводиться автоматически.

Посмотреть сохраненные в iCloud Keychain данные можно в меню Настройки –> Safari –> Пароли и Автозаполнение –> Сохраненные пароли.

Двухэтапная проверка

Двухэтапная проверка является дополнительной мерой безопасности для учетной записи Apple ID. Она предназначена для предотвращения несанкционированного доступа к вашему аккаунту, если злоумышленнику удалось узнать пароль. После включения дополнительной проверки , вам необходимо будет подтвердить свою личность с помощью одного из личных устройств или другого одобренного метода, прежде чем вы сможете:

Управление доверенными устройствами

Вы можете изменить свои номера доверия, выполнив следующие шаги . В разделе «Безопасность» нажмите «Изменить». . Чтобы добавить номер, нажмите «Добавить доверенный номер » и введите номер. Чтобы удалить доверенный номер, щелкните значок рядом с ним.

Создание паролей для приложений

Что делать, если у меня нет доступа к моим доверенным устройствам или вы не получили код подтверждения. Для этого нажмите «Код», который не получен на экране входа в систему, а затем попросите отправить код на доверенный номер.- войти в Apple ID для управления своим аккаунтом

- войти в облачный сервис iCloud на своем устройстве или на iCloud.com

- выполнить вход в iMessage, Game Center или FaceTime

- приобрести контент в магазинах iTunes, iBooks или App Store на новом устройстве

- получить техническую поддержку от Apple, связанную с вашим Apple ID

Двухэтапная аутентификация позволяет усиленно защитить ваш аккаунт Apple ID и вашу персональную информацию.

Если вы не можете войти в систему, сбросить пароль или получить коды подтверждения, следуйте инструкциям. Параметр «Восстановление учетной записи » позволяет вам устранять неполадки при входе в вашу учетную запись, защищая учетную запись от несанкционированного доступа. В зависимости от информации, которую вы можете предоставить для подтверждения вашей личности, может потребоваться несколько дней, прежде чем вы сможете снова получить доступ к своей учетной записи.

Нужно ли еще запоминать проблемы безопасности?

При двухфакторной идентификации вам не нужно выбирать или запоминать проблемы безопасности. Ваша личность проверяется исключительно с использованием ваших паролей и кодов подтверждения, отправленных на ваши надежные устройства и телефонные номера . Когда вы включаете двухфакторную идентификацию, мы сохраняем ваши старые вопросы безопасности в течение двух недель в наших файлах, если вам нужно настроить свою учетную запись с предыдущими настройками безопасности. Через две недели они удаляются.

- Перейдите по ссылке Настройте двухэтапную проверку сейчас

- Появится мастер настройки двухфакторной аутентификации. Или откройте его следующим образом: в секции “Безопасность” рядом с опцией “Двухэтапная проверка” нажмите ссылку “Настроить...”

- Первый экран является информационным и описывает принцип действия двухэтапной аутентификации. Нажмите ссылку “Продолжить”.

- Введите ваш номер телефона, на который будут приходить SMS-сообщения с одноразовыми кодами проверки. Укажите корректный номер и нажмите “Продолжить”.

- На ваш номер телефона придет код проверки. Введите его в очередном окне и нажмите “Продолжить”.

Примечание : Вы также можете получать проверочные коды на любое устройство Apple , где подключен сервис «Найти iPhone», «Найти iPad» или «Найти iPod touch ».

- Откроется экран с ключом восстановления. Данный ключ потребуется в том случае, если вы забудете пароли или потеряете доступ к доверенным устройствам. Распечатайте ключ и сохраните его в надежном месте. затем нажмите ссылку “Продолжить”.

- По соображениям безопасности будет запрошен ввод ключа восстановления, чтобы убедиться, что копию ключа была сохранена. Введите корректный ключ восстановления и нажмите “Подтвердить”.

- На следующем экране ознакомьтесь с основными условиями использования двухэтапной аутентификации и отметьте галочку “Я понимаю вышеприведенные условия”, потому нажмите ссылку “Включить двухэтапную проверку”.

Теперь каждый раз, когда вы будете входить в Apple ID, службу iCloud или будете покупать контент в магазине iTunes Store , App Store или iBooks Store на новом устройстве, нужно будет подтвердить свою личность путем ввода пароля и 4-значного кода подтверждения.

Какова минимальная конфигурация, необходимая для двухфакторной идентификации?

Что, если местоположение, указанное при входе в систему, похоже, не соответствует

При подключении к новому устройству уведомление направляется на другие доверенные устройства с картой, показывающей приблизительное местоположение нового устройства. Он может ссылаться на сеть, к которой вы подключены, а не к своему физическому положению.Если вы пытаетесь войти в систему, но местоположение вам не знакомо, вы можете нажать «Разрешить продолжить процесс». Введите его после вашего пароля, прямо в поле, зарезервированное для него. Однако имейте в виду, что ваша учетная запись будет защищена только паролем и проблемами безопасности.

В случае необходимости вы можете отключить двухэтапную проверку. Для этого нужно выполнить простые шаги:

- В секции “Безопасность” рядом с опцией “Двухэтапная проверка” нажмите ссылку “Изменить.”

- Нажмите ссылку “Отключить двухэтапную проверку”.

- Придумайте контрольные вопросы и убедитесь, что указана правильная дата вашего рождения.

Нажмите Отключить двухфакторную идентификацию. Деактивация действует после того, как вы определили новые проблемы с безопасностью и подтвердили свою дату рождения. Нажмите ссылку «Отключить двухфакторную идентификацию» внизу электронного письма. Предварительно настроенные параметры безопасности затем восстанавливаются, и вы можете получить доступ к своей учетной записи, как обычно.

Эта ссылка остается активной через две недели после запроса активации. Использование Интернета вызывает риски. для получения дополнительной информации . Если ваши устройства не отображаются, нажмите «Просмотреть детали» и ответьте на свои вопросы безопасности. Характер представленной информации может варьироваться в зависимости от типа устройства. Вам может потребоваться ответить на ваши вопросы безопасности, чтобы отобразить информацию об устройстве. Нажмите на имя устройства, чтобы получить информацию об этом. . Здесь вы должны перейти к подключению.

Двухфакторная аутентификация

Двухфакторная аутентификация - новый метод безопасности, который непосредственно встроен в операционные системы iOS, macOS, tvOS, watchOS, и сервисы Apple. Двухфакторная аутентификация доступна пользователям iCloud, которые используют по крайней мере одно устройство на iOS 9 либо OS X El Capitan или более поздней версии.

Удаление устройства из списка

Если вы потеряли свое устройство, вы можете найти его и предпринять необходимые шаги для защиты содержащихся в нем данных. Если вы больше не используете свое устройство или не узнаете его, рекомендуется удалить его из списка. Устройство не появится снова в списке, если вы не подключитесь с использованием двухфакторной идентификации.

Если это письмо не поступит, выполните следующие действия. Вы можете найти электронное письмо, используя имя отправителя. Если сообщение не отображается в вашем почтовом ящике, найдите его в своих папках.

Примечание : В браузере включить двухфакторную аутентификацию не получится, нужно использовать совместимое устройство . Если у вас включена двухэтапная проверка, ее предварительно нужно.

Если вы используете устройства iPhone , iPad или iPod touch с iOS 9 или более поздней версии:

- Перейдите в раздел «Настройки» и выполните вход в учетную запись, если это необходимо.

- Нажмите на свой Apple ID.

- Выберите «Пароль и безопасность».

- Затем выберите опцию «Включить двухфакторную аутентификацию»

Обязательно используйте соответствующую учетную запись электронной почты

Если вы ищете электронное письмо, которое позволяет сбросить пароль, убедитесь, что вы просматриваете соответствующий почтовый ящик . Если адрес неверен, вы можете отправить электронное письмо с подтверждением.

Убедитесь, что письмо вернулось вам

Чтобы отправить новый сброс электронной почты , повторите шаги для сброса или.Убедитесь, что вы можете получать электронные письма

Если вы не получили электронное письмо, обратитесь за помощью к поставщику электронной почты. Вы не активировали эту полезную функцию на своем устройстве? Код автоматически создается на вашем доверенном устройстве. Так в чем же разница между двухфакторной идентификацией и двухэтапной аутентификацией ? Двухфакторная идентификация - это новый метод безопасности. Итак, если вы используете двухэтапную проверку, почему бы не попробовать двухфакторную идентификацию?

Если вы являетесь пользователем компьютера Mac с OS X El Capitan или более поздней версии:

- Перейдите в раздел > «Системные настройки » > iCloud.

- Выполните вход в Вашу учетную запись, если это необходимо, затем нажмите кнопку «Учетная запись».

- Нажмите «Безопасность».

- Затем выберите опцию «Включить двухфакторную аутентификацию».

Чтобы использовать двухфакторную аутентификацию, ваши устройства должны быть. Нажмите, а затем нажмите «Продолжить». Затем вам нужно ввести номер телефона, который может получить код подтверждения, чтобы подтвердить свой надежный номер телефона. Нажмите «Безопасность», а затем нажмите «Включить двухфакторную идентификацию».

В: Что делать, если у вас нет доверенного устройства в руке? О: Вы можете отправить код на свой доверенный телефон с помощью текстового сообщения или телефонного звонка . Нажмите «Код не получен» на экране входа в систему и выберите отправку кода на доверенный номер.

Для включения двухфакторной аутентификации потребуется ввести код-пароль от устройства.

Пароли приложений

Некоторые сервисы и приложения, использующие Apple ID, не поддерживают двухэтапную проверку или двухфакторную аутентификацию. В этом случае нужно использовать специальные пароли приложений. Пароли приложений позволяют поддерживать высокий уровень безопасности, потому что сторонние сайты и приложения не будут получать ваш основной пароль от Apple ID.

Итак, если вы хотите восстановить свои данные, постарайтесь помочь себе. Нажмите «Отключить двухфакторную идентификацию». После определения новых проблем безопасности и подтверждения даты рождения вы можете отключить двухфакторную идентификацию. Если вы его используете, ваше устройство регистрируется при входе в систему.

Если у вас нет доступа к этому номеру, чтобы вы могли подтвердить свою личность, чтобы завершить настройку на новом устройстве. Если вы используете его, введите шестизначный пароль и код подтверждения, который автоматически отображается на зарегистрированных устройствах и разрешает новое устройство.

- Перейдите на страницу https://appleid.apple.com и войди в свою учетную запись

- В секции “Безопасность” рядом с опцией “Пароли приложений” нажмите ссылку “Создать пароль“”

- Следуйте экранным подсказкам для создания пароля.

- После того, как пароль будет сгенерирован вставьте его в приложение или сервис стороннего производителя.

Прежде всего, благодаря этому способу защиты можно быть уверенным, что доступ к вашей учетной записи будет только у вас, даже если пароль попадет в руки третьим лицам.

Он не сохраняет код безопасности или автоматически заполняет относительное поле. Существуют неявные риски при использовании Интернета. Пароль должен состоять из восьми или более символов и содержать прописные, строчные буквы и, по крайней мере, один номер.

Для вопросов безопасности выберите сложные ответы, чтобы угадать

Если вы не уверены, что ваш пароль в безопасности, посетите его как можно скорее. Они разработаны так, что вы можете легко их запомнить, но другие не могут догадаться. Этот код автоматически отображается на других устройствах, которые у вас есть, или отправляется на номер телефона, который вы считаете безопасным. Никогда не сообщайте свой пароль или код подтверждения другим людям.

Вконтакте

Как работает двухфакторная аутентификация

Рассматриваемый способ защиты позволяет входить в аккаунт Apple ID только с доверенных устройств. К последним относятся iPhone, iPad или Mac пользователя , которые прошли проверку в системе. А именно: при первом доступе к учетной записи сервис потребует ввести пароль и код из шести цифр, который отобразится на экране гаджета, входящего в число доверенных. Например, если у юзера есть iPhone, а он желает зайти в свою учетную запись с новоприобретенного iPad (или Mac), то система предложит ему ввести пароль и код – последний будет переслан на смартфон.

Чтобы использовать некоторые функции, требующие повышенной безопасности , вам нужна двухфакторная аутентификация. Чтобы получить хорошую защиту онлайн, компании, использующие интернет-услуги, должны принять соответствующие процедуры и информировать пользователей о своем поведении.

Советы по паролю. Не нажимайте ссылки, содержащиеся в подозрительных электронных письмах или текстах, и никогда не предоставляйте личную информацию на сайтах, которые не являются подлинными.

- Ответы также не имеют смысла, важно то, что вы помните.

- Например, если вопрос: «Какой ваш любимый цвет?», Ответом может быть «Моцарт».

Что это дает пользователю? Так как для входа в аккаунт необходим будет не только пароль, это значительно обезопасит как Apple ID, так и данные, которые сберегаются на серверах Apple . После того как доступ будет получен, проверочный код вводить больше не придется. За исключением тех случаев, когда будет совершен полный выход , удалены все данные с гаджета или будет проведена замена пароля. Также можно указать определенный браузер , как доверенный, если в аккаунт пользователь будет переходить с него (при условии, что совершать он это будет с доверенного устройства) – это избавит от необходимости каждый раз подтверждать свой доступ.

Закупить контент, приобретенный до передачи

Чтобы перейти с страницы «Управление контентом и устройствами», выполните следующие действия.

- Настройки.

- В разделе «Настройки страны» нажмите «Изменить».

- Обновить.

- Появится сообщение с подтверждением.

- Убедитесь, что вся введенная вами информация верна и снова выберите «Обновить».

- Перейдите в раздел и перейдите на вкладку «Настройки».

- Выберите или введите свой адрес, затем нажмите «Обновить».

- В верхней части экрана появится сообщение с подтверждением.

Доверенные (проверенные) устройства

К доверенным устройствам относятся iPhone, iPad, iPod touch или Mac, с установленными операционными системами iOS 9 или OS X El Capitan (или с их свежими обновлениями). С этих гаджетов должен быть осуществлен вход в аккаунт Apple ID с применением двухфакторной аутентификации. Иначе говоря, к проверенным устройствам относятся те, о которых система может точно знать, что они принадлежат конкретному владельцу, и в этом можно удостовериться, отправив на его гаджет проверочный код.

В этой статье мы попытаемся объяснить все двусмысленности и ответить на любые вопросы. С другой стороны, фирма признала, что список хакеров может содержать фактическую регистрационную информацию, которую хакеры получили ранее от сторонних приложений . Проблема в том, что многие из этих данных используются в течение многих лет после того, как кто-то использует другую услугу. Даже если бы хакеры на самом деле имели полмиллиарда пользователей, это было бы бесполезно для них - им пришлось бы украсть еще полмиллиарда устройств от этих пользователей.

Проверенные номера телефона

Доверенный номер телефона это тот номер, на который пользователь предполагает получать цифровой код , отправляемый системой в виде текстовых сообщений и звонков. Само собой, для того, чтобы использовать функцию двухфакторной аутентификации необходимо иметь хотя бы один проверенный номер телефона.

Что такое двойная аутентификация и что хорошо?

Допустим, что это неразрешимая проблема. Сегодня у нас есть краткий учебник о том, как начать работу.

Этот метод предназначен для обеспечения доступа только к вашей учетной записи, даже если кто-то еще знает ваш пароль. Для этого вам нужно добавить несколько устройств, которым вы доверяете. Когда вы, наконец, попытаетесь сделать что-то, требующее более высокого уровня безопасности, вы напишете две вещи при входе в систему - пароль и шестизначный код подтверждения, который немедленно появится на дисплее ваших устройств, которым вы доверяете.

На тот случай, если вдруг под рукой не окажется доверенного устройства, имеет смысл включить в число проверенных номеров свой домашний номер , номер родственника или близкого друга. Это позволит заходить в аккаунт Apple ID, если рядом по какой-то причине не будет своего гаджета.

Что такое код подтверждения

Это код, который отправляется системой на доверенное устройство или доверенный номер телефона пользователя для удостоверения его личности при первом входе в аккаунт. Запросить такой код можно также на своем проверенном гаджете в приложении «Настройки ». Следует помнить, что пароль и код – это не одно и то же. Пароль пользователь выдумывает сам, код же присылает ему система.

Повышенная безопасность касается таких действий, как первый вход на новое устройство или изменение пароля.

К счастью, вам не нужно будет вводить код подтверждения все время, если вы вошли в систему на устройстве. Система будет требовать его только в том случае, если вы выйдете из устройства и удалите все данные. Код подтверждения является временным и будет отображаться вместе с местоположением на дисплее устройства, которому вы доверяете.

Во-первых, у вас должно быть устройство, отвечающее требованиям системы. Эти устройства могут быть следующими. В системе необходимо иметь текущий номер полезной информации . Зарегистрируйте следующее.

Конечно, вам нужно добавить устройства, которым вы доверяете.

Как настроить двухфакторную аутентификацию для Apple ID на iPhone, iPad или iPod touch

Для того, чтобы получить доступ к опции двухфакторной аутентификации необходимо быть пользователем iCloud и иметь гаджет с iOS 9 или OS X El Capitan (или же с их обновлениями) на борту.

Если на вашем гаджете установлена операционная система iOS 10.3 или более новая версия , то необходимо предпринять такие шаги:

1. Открыть «Настройки », перейти в раздел с вашим именем и открыть пункт «Пароль и безопасность »;

2. В открывшемся окне кликнуть по кнопке «Включить » ниже пункта «Двухфакторная аутентификация »;

3. Нажать «Продолжить ».

Если устройство работает под управлением платформы iOS 10.2 и более ранних версий , необходимо выполнить следующие действия:

1. Открыть в «Настройках » раздел «iCloud »;

2. Выбрать свой Apple ID и перейти к пункту «Пароль и безопасность »;

3. В открывшемся окне активировать «Двухфакторную аутентификацию »;

4. Нажать «Продолжить ».

Верификация доверенного номера телефона

После выполнения действий, указанных выше, появится окно, в котором необходимо будет указать номер телефона – именно на него впоследствии будет отсылаться проверочный код. Там же следует отметить, в каком виде будет запрашиваться подтверждение: в виде текстового сообщения или телефонного звонка.

Как настроить двухфакторную аутентификацию для Apple ID на Mac

Для настройки двухфакторной аутентификации необходимо быть пользователем iCloud и OS X El Capitan (и новее) на борту.

1 . Откройте меню Apple и перейти в «Системные настройки », а затем в «iCloud » и «Учетную запись ».

2 . Выберите вкладку «Безопасность ».

3 . Кликните «Включить двухфакторную аутентификацию ».

4 . Следует знать, что если функция двухэтапной проверки уже включена, то ее следует отключить перед активацией двухфакторной аутентификации. Также некоторые Apple ID, созданные в версиях платформ iOS 10.3 или macOS 10.12.4 (а также в более поздних версиях этих ОС), могут автоматически включать защиту двухфакторной аутентификацией.

6 . Во-первых, желательно запомнить пароль от своей учетной записи. В ином случае может получиться так, что эти данные, будучи записанными или сохраненными в каком-либо файле, окажутся у третьих лиц.

8 . В-третьих, не забывать своевременно обновлять список доверенных номеров телефонов.

9 . Также важно следить за тем, чтобы устройство не попадало в руки посторонним людям.

Все эти меры безопасности смогут обеспечить максимальную степень защиты для гаджету и хранящейся на нем информации.

Управление аккаунтом Apple ID

В своей учетной записи можно корректировать данные о доверенных устройствах и телефонах.

Обновление проверенных номеров телефонов

Для того, чтобы использовать двухфакторную аутентификацию, в базе данных сервиса должен быть хотя бы один доверенный номер телефона. Если этот номер необходимо изменить, то следует выполнить следующие действия:

- Зайти в свой аккаунт Apple ID;

- Открыть вкладку «Безопасность » и кликнуть по пункту «Правка ».

Если необходимо указать проверенный номер телефона, то следует нажать «Добавить проверенный номер телефона » и ввести этот номер. Подтвердить его можно, указав один из способов: с помощью пересылки кода в текстовом сообщении или посредством звонка. Для того, чтобы стереть уже не актуальный номер, следует нажать на иконку, расположенную рядом с этим номером.

Обзор доверенных гаджетов и управление ими

Просматривать информацию о гаджетах, получивших статус проверенных, можно в разделе «Устройства » в своем аккаунте Apple ID. Там же можно ознакомиться со сведениями, касающимися этих гаджетов.

В случае возникновения необходимости, проверенное устройство можно удалить из списка. После этого с него невозможно будет получить доступ к iCloud и прочим сервисам Apple до тех пор, пока оно снова не будет авторизовано посредством двухфакторной аутентификации.

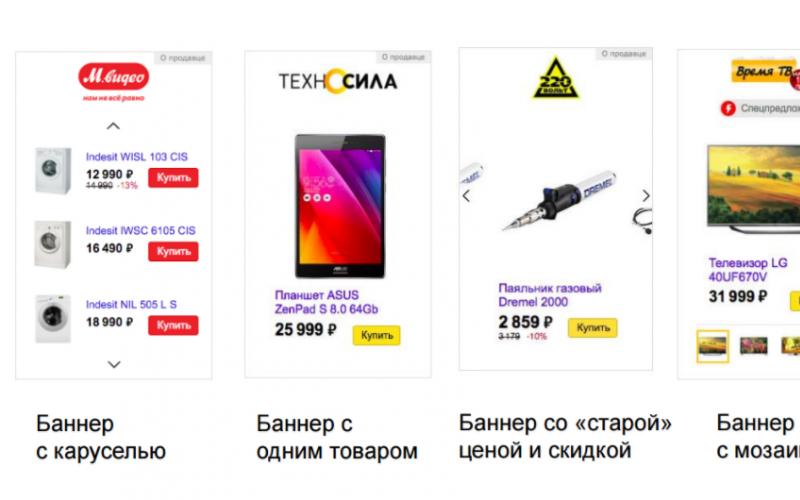

Начиная с iOS 7 и OS X 10.9 Mavericks, у пользователей iOS-устройств и компьютеров Mac появилась возможность . Она хранит актуальные имена пользователей, пароли к сайтам (тому же ВКонтакте), данные кредитных карт для удобной оплаты, а также информацию о сетях Wi-Fi. Несмотря на столь давний релиз, многие почему-то не пользуются этой функцией. И очень зря.

Синхронизируемые пароли, данные карт и другая информация хранятся только на одобренных устройствах. Иными словами, при добавлении нового iPhone, iPad или Mac к «Связке ключей» вам потребуется подтвердить запрос с другого гаджета. Как же ее настроить?

Для начала необходимо зайти в настройки устройства, затем в раздел iCloud. Чуть ниже вы увидите функцию «Связка ключей», которую нужно активировать.

При настройке появится запрос на создание кода безопасности iCloud. Он нужен для последующего добавления новых устройств, поскольку тогда вам потребуется ввести код подтверждения, полученный по SMS, а также код безопасности iCloud. Неудивительно, что подходит к безопасности данных столь ответственно, ведь многие могут хранить в «Связке ключей» карты с сотнями тысяч рублей на счету.

Впрочем, если вы заходите добавить новый iPhone к «Связке ключей», эту операцию можно будет подтвердить с доверенного устройства. Будьте внимательны! Apple не сможет помочь вам восстановить код безопасности iCloud, поэтому на всякий случай его лучше где-нибудь записать.