ตามรายงานของสื่อรัสเซีย งานของแผนกต่างๆ ของกระทรวงกิจการภายในในหลายภูมิภาคของรัสเซียหยุดชะงักเนื่องจากแรนซัมแวร์ที่แพร่ระบาดในคอมพิวเตอร์หลายเครื่องและขู่ว่าจะทำลายข้อมูลทั้งหมด นอกจากนี้ Megafon ผู้ดำเนินการสื่อสารยังถูกโจมตีอีกด้วย

เรากำลังพูดถึงโทรจัน WCry ransomware (WannaCry หรือ WannaCryptor) เขาเข้ารหัสข้อมูลบนคอมพิวเตอร์และเรียกร้องค่าไถ่ 300 ดอลลาร์หรือ 600 ดอลลาร์ใน Bitcoin สำหรับการถอดรหัส

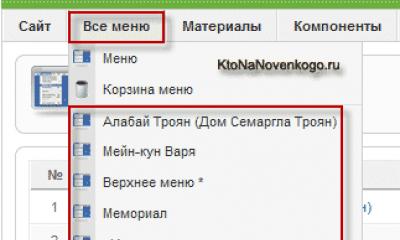

@[ป้องกันอีเมล], ไฟล์ที่เข้ารหัส, นามสกุล WNCRY จำเป็นต้องมีคำแนะนำด้านอรรถประโยชน์และการถอดรหัส

WannaCry เข้ารหัสไฟล์และเอกสารด้วยนามสกุลต่อไปนี้โดยเพิ่ม .WCRY ต่อท้ายชื่อไฟล์:

Lay6, .sqlite3, .sqlitedb, .accdb, .java, .class, .mpeg, .djvu, .tiff, .สำรอง, .vmdk, .sldm, .sldx, .potm, .potx, .ppam, .ppsx, .ppsm, .pptm, .xltm, .xltx, .xlsb, .xlsm, .dotx, .dotm, .docm, .docb, .jpeg, .onetoc2, .vsdx, .pptx, .xlsx, .docx

WannaCry โจมตีทั่วโลก

การโจมตีถูกบันทึกไว้ในกว่า 100 ประเทศ รัสเซีย ยูเครน และอินเดียกำลังประสบปัญหาใหญ่ที่สุด รายงานการติดเชื้อไวรัสมาจากสหราชอาณาจักร สหรัฐอเมริกา จีน สเปน และอิตาลี มีข้อสังเกตว่าการโจมตีของแฮ็กเกอร์ส่งผลกระทบต่อโรงพยาบาลและบริษัทโทรคมนาคมทั่วโลก แผนที่เชิงโต้ตอบของการแพร่กระจายของภัยคุกคาม WannaCrypt มีอยู่บนอินเทอร์เน็ต

การติดเชื้อเกิดขึ้นได้อย่างไร?

ตามที่ผู้ใช้กล่าวไว้ ไวรัสจะเข้าสู่คอมพิวเตอร์โดยไม่ต้องดำเนินการใดๆ และแพร่กระจายไปทั่วเครือข่ายอย่างควบคุมไม่ได้ ในฟอรัม Kaspersky Lab พวกเขาชี้ให้เห็นว่าแม้แต่โปรแกรมป้องกันไวรัสที่เปิดใช้งานก็ไม่รับประกันความปลอดภัย

มีรายงานว่าการโจมตีแรนซัมแวร์ WannaCry (Wana Decryptor) เกิดขึ้นผ่านช่องโหว่ Microsoft Security Bulletin MS17-010 จากนั้นมีการติดตั้งรูทคิทบนระบบที่ติดไวรัส ซึ่งผู้โจมตีใช้เปิดโปรแกรมเข้ารหัส โซลูชันของ Kaspersky Lab ทั้งหมดตรวจพบรูทคิทนี้เป็น MEM:Trojan.Win64.EquationDrug.gen

สันนิษฐานว่าการติดเชื้อเกิดขึ้นหลายวันก่อนหน้านี้ แต่ไวรัสเพียงแสดงตัวเองหลังจากเข้ารหัสไฟล์ทั้งหมดในคอมพิวเตอร์แล้วเท่านั้น

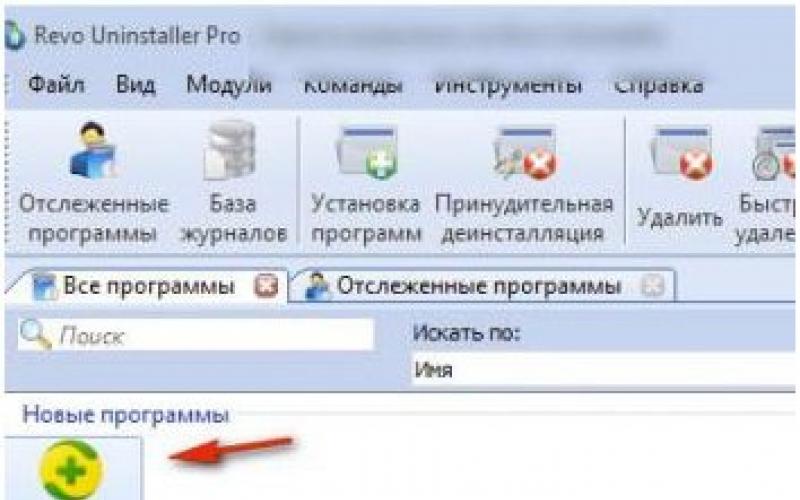

วิธีการเอาออก WanaDecryptor.dll

คุณจะสามารถลบภัยคุกคามได้โดยใช้โปรแกรมป้องกันไวรัส โดยโปรแกรมป้องกันไวรัสส่วนใหญ่จะตรวจจับภัยคุกคามได้แล้ว คำจำกัดความทั่วไป:

อวาสท์ Win32:WanaCry-A , เฉลี่ย Ransom_r.CFY, เอวิร่า TR/FileCoder.ibtft, BitDefenderโทรจัน.Ransom.WannaCryptor.A, ดร.เว็บโทรจัน.Encoder.11432, ESET-NOD32 Win32/Filecoder.WannaCryptor.D, แคสเปอร์สกี้โทรจัน-Ransom.Win32.Wanna.d, มัลแวร์ไบต์ Ransom.WanaCrypt0r, ไมโครซอฟต์ค่าไถ่:Win32/WannaCrypt, แพนด้า Trj/RansomCrypt.F, ไซแมนเทค Trojan.Gen.2, Ransom.Wannacry

หากคุณได้เปิดภัยคุกคามบนคอมพิวเตอร์ของคุณแล้วและไฟล์ของคุณได้รับการเข้ารหัส การถอดรหัสไฟล์นั้นแทบจะเป็นไปไม่ได้เลย เนื่องจากการใช้ประโยชน์จากช่องโหว่ดังกล่าวจะทำให้ตัวเข้ารหัสเครือข่ายเปิดตัว อย่างไรก็ตาม มีหลายตัวเลือกสำหรับเครื่องมือถอดรหัสที่มีอยู่แล้ว:

บันทึก: หากไฟล์ของคุณได้รับการเข้ารหัสและ การสำรองข้อมูลหายไปและเครื่องมือถอดรหัสที่มีอยู่ไม่ได้ช่วย ขอแนะนำให้บันทึกไฟล์ที่เข้ารหัสก่อนที่จะกำจัดภัยคุกคามจากคอมพิวเตอร์ของคุณ พวกเขาจะมีประโยชน์หากมีการสร้างเครื่องมือถอดรหัสที่เหมาะกับคุณในอนาคต

ไมโครซอฟต์: ติดตั้ง อัพเดตวินโดวส์

Microsoft กล่าวว่าผู้ใช้ที่เปิดใช้งานโปรแกรมป้องกันไวรัสฟรีของบริษัทและเปิดใช้งานการอัปเดตระบบ Windows จะได้รับการปกป้องจากการโจมตีของ WannaCryptor

การอัปเดตลงวันที่ 14 มีนาคมแก้ไขช่องโหว่ของระบบซึ่งมีการแพร่กระจายโทรจันแรนซัมแวร์ การตรวจจับในปัจจุบันถูกเพิ่มลงในฐานข้อมูลแอนติไวรัสของ Microsoft Security Essentials/Windows Defender เพื่อป้องกันมัลแวร์ตัวใหม่ที่เรียกว่า Ransom:Win32.WannaCrypt

- ตรวจสอบให้แน่ใจว่าเปิดใช้งานและติดตั้งโปรแกรมป้องกันไวรัสของคุณแล้ว อัปเดตล่าสุด.

- ติดตั้งโปรแกรมป้องกันไวรัสฟรีหากคอมพิวเตอร์ของคุณไม่มีการป้องกันใดๆ

- ติดตั้งการอัปเดตระบบล่าสุดโดยใช้ Windows Update:

- สำหรับ วินโดว์ 7, 8.1จากเมนูเริ่ม ให้เปิดแผงควบคุม > Windows Update แล้วคลิกค้นหาการอัปเดต

- สำหรับ วินโดวส์ 10ไปที่การตั้งค่า > การอัปเดตและความปลอดภัย แล้วคลิก "ตรวจสอบการอัปเดต"..

- หากคุณติดตั้งการอัปเดตด้วยตนเอง ให้ติดตั้งแพตช์อย่างเป็นทางการของ Microsoft MS17-010 ซึ่งจะแก้ไขช่องโหว่ของเซิร์ฟเวอร์ SMB ที่ใช้ในการโจมตีแรนซัมแวร์ WanaDecryptor

- หากโปรแกรมป้องกันไวรัสของคุณมีการป้องกันแรนซัมแวร์ ให้เปิดใช้งาน นอกจากนี้เรายังมีส่วนแยกต่างหากบนเว็บไซต์ Ransomware Protection ของเรา ซึ่งคุณสามารถดาวน์โหลดเครื่องมือฟรีได้

- ทำการสแกนป้องกันไวรัสของระบบของคุณ

ผู้เชี่ยวชาญทราบว่าวิธีที่ง่ายที่สุดในการป้องกันตัวเองจากการถูกโจมตีคือการปิดพอร์ต 445

- พิมพ์ sc หยุด lanmanserver แล้วกด Enter

- เข้าสู่ Windows 10: sc config lanmanserver start=disabled สำหรับผู้อื่น เวอร์ชันของ Windows: sc config lanmanserver start= ปิดการใช้งาน และกด Enter

- รีสตาร์ทคอมพิวเตอร์ของคุณ

- ที่พรอมต์คำสั่ง ให้ป้อน netstat -n -a | findstr "กำลังฟัง" | findstr ":445" เพื่อให้แน่ใจว่าพอร์ตถูกปิดใช้งาน หากมีบรรทัดว่าง แสดงว่าพอร์ตไม่รับฟัง

หากจำเป็น ให้เปิดพอร์ตกลับ:

- เรียกใช้ Command Prompt (cmd.exe) ในฐานะผู้ดูแลระบบ

- ป้อนสำหรับ Windows 10: sc config lanmanserver start=auto สำหรับ Windows เวอร์ชันอื่น: sc config lanmanserver start= auto แล้วกด Enter

- รีสตาร์ทคอมพิวเตอร์ของคุณ

บันทึก: Windows ใช้พอร์ต 445 สำหรับการแชร์ไฟล์ การปิดพอร์ตนี้ไม่ได้ป้องกันพีซีจากการเชื่อมต่อกับทรัพยากรระยะไกลอื่น ๆ แต่พีซีเครื่องอื่นจะไม่สามารถเชื่อมต่อกับระบบได้

ทุกวันนี้ บางที มีเพียงคนที่อยู่ห่างไกลจากอินเทอร์เน็ตเท่านั้นที่ไม่ตระหนักถึงการติดไวรัสจำนวนมากในคอมพิวเตอร์ด้วยโทรจันเข้ารหัส WannaCry (“ฉันอยากจะร้องไห้”) ที่เริ่มเมื่อวันที่ 12 พฤษภาคม 2017 และผมจะแบ่งปฏิกิริยาของผู้รู้ออกเป็น 2 ประเภทตรงข้ามกัน คือ ความเฉยเมย และ ความตื่นตระหนก สิ่งนี้หมายความว่าอย่างไร?

และความจริงที่ว่าข้อมูลที่ไม่เป็นชิ้นเป็นอันไม่ได้ให้ความเข้าใจอย่างถ่องแท้เกี่ยวกับสถานการณ์ทำให้เกิดการคาดเดาและทิ้งคำถามมากกว่าคำตอบไว้เบื้องหลัง เพื่อที่จะทำความเข้าใจกับสิ่งที่เกิดขึ้นจริง กับใครและภัยคุกคามอะไร วิธีป้องกันตัวเองจากการติดไวรัส และวิธีถอดรหัสไฟล์ที่เสียหายจาก WannaCry บทความของวันนี้จึงเน้นไปที่เรื่องนี้โดยเฉพาะ

“ปีศาจ” น่ากลัวจริงหรือ?

ฉันไม่เข้าใจว่าเอะอะทั้งหมดเกี่ยวกับอะไรอยากร้องไห้เหรอ? มีไวรัสมากมาย ตัวใหม่ ๆ ก็ปรากฏขึ้นอย่างต่อเนื่อง มีอะไรพิเศษเกี่ยวกับอันนี้?

WannaCry (ชื่ออื่น WanaCrypt0r, Wana Decrypt0r 2.0, WannaCrypt, WNCRY, WCry) ไม่ใช่มัลแวร์ไซเบอร์ทั่วไป สาเหตุของความอื้อฉาวของเขาคือความเสียหายที่เกิดขึ้นจำนวนมหาศาล ตามข้อมูลของ Europol มันขัดขวางการทำงานของคอมพิวเตอร์มากกว่า 200,000 เครื่องภายใต้ การควบคุมหน้าต่างใน 150 ประเทศทั่วโลก และความเสียหายที่เจ้าของได้รับนั้นมีมูลค่ามากกว่า 1,000,000,000 ดอลลาร์ และนี่เป็นเพียงช่วง 4 วันแรกของการจำหน่ายเท่านั้น เหยื่อส่วนใหญ่อยู่ในรัสเซียและยูเครน

ฉันรู้ว่าไวรัสเข้าสู่พีซีผ่านทางเว็บไซต์สำหรับผู้ใหญ่ ฉันไม่เยี่ยมชมแหล่งข้อมูลดังกล่าว ดังนั้นฉันจึงไม่ตกอยู่ในอันตราย

ไวรัส? ฉันมีปัญหาเหมือนกัน เมื่อไวรัสปรากฏบนคอมพิวเตอร์ของฉัน ฉันจะเรียกใช้ยูทิลิตี้ *** และหลังจากนั้นครึ่งชั่วโมงทุกอย่างก็เรียบร้อยดี และถ้ามันไม่ช่วย ฉันจะติดตั้ง Windows ใหม่

ไวรัสแตกต่างจากไวรัส WannaCry เป็นแรนซัมแวร์โทรจัน ซึ่งเป็นเวิร์มเครือข่ายที่สามารถแพร่กระจายผ่านเครือข่ายท้องถิ่นและอินเทอร์เน็ตจากคอมพิวเตอร์เครื่องหนึ่งไปยังอีกเครื่องหนึ่งโดยไม่ต้องมีการแทรกแซงจากมนุษย์

มัลแวร์ส่วนใหญ่ รวมถึงแรนซัมแวร์ จะเริ่มทำงานหลังจากที่ผู้ใช้ “กลืนเหยื่อ” เท่านั้น กล่าวคือ คลิกลิงก์ เปิดไฟล์ เป็นต้น หากต้องการติด WannaCry คุณไม่จำเป็นต้องทำอะไรเลย!

เมื่ออยู่ในคอมพิวเตอร์ Windows มัลแวร์จะเข้ารหัสไฟล์ผู้ใช้จำนวนมากในเวลาอันสั้น หลังจากนั้นจะแสดงข้อความเรียกร้องค่าไถ่ 300-600 ดอลลาร์ ซึ่งจะต้องโอนไปยังกระเป๋าเงินที่ระบุภายใน 3 วัน ในกรณีที่เกิดความล่าช้า เขาขู่ว่าจะทำให้การถอดรหัสไฟล์เป็นไปไม่ได้ใน 7 วัน

ในขณะเดียวกัน มัลแวร์ก็มองหาช่องโหว่เพื่อเจาะคอมพิวเตอร์เครื่องอื่น และหากพบก็จะแพร่ระบาดไปยังเครือข่ายท้องถิ่นทั้งหมด ซึ่งหมายความว่าสำเนาสำรองของไฟล์ที่จัดเก็บไว้ในเครื่องใกล้เคียงจะใช้งานไม่ได้เช่นกัน

การลบไวรัสออกจากคอมพิวเตอร์ไม่ได้ถอดรหัสไฟล์!ติดตั้งระบบปฏิบัติการใหม่ด้วย ในทางตรงกันข้าม หากติดแรนซัมแวร์ การกระทำทั้งสองนี้อาจทำให้คุณไม่สามารถกู้คืนไฟล์ได้แม้ว่าคุณจะมีรหัสที่ถูกต้องก็ตาม

ใช่แล้ว “เวรกรรม” ค่อนข้างน่ากลัว

WannaCry แพร่กระจายอย่างไร

คุณกำลังโกหก. ไวรัสสามารถเข้าสู่คอมพิวเตอร์ของฉันได้ก็ต่อเมื่อฉันดาวน์โหลดมันด้วยตัวเอง และฉันก็ระมัดระวัง

โปรแกรมมัลแวร์จำนวนมากสามารถแพร่เชื้อคอมพิวเตอร์ (และ อุปกรณ์เคลื่อนที่เช่นกัน) ผ่านช่องโหว่ - ข้อผิดพลาดในรหัสของส่วนประกอบระบบปฏิบัติการและโปรแกรมที่เปิดโอกาสให้ผู้โจมตีทางไซเบอร์ใช้เครื่องระยะไกลเพื่อวัตถุประสงค์ของตนเอง โดยเฉพาะอย่างยิ่ง WannaCry แพร่กระจายผ่านช่องโหว่ 0 วันในโปรโตคอล SMB (ช่องโหว่แบบ Zero-day คือข้อผิดพลาดที่ไม่ได้รับการแก้ไขในขณะที่ถูกมัลแวร์/สปายแวร์หาประโยชน์)

นั่นคือในการติดเชื้อคอมพิวเตอร์ด้วยเวิร์ม ransomware เงื่อนไขสองประการก็เพียงพอแล้ว:

- การเชื่อมต่อกับเครือข่ายที่มีเครื่องอื่นที่ติดไวรัส (อินเทอร์เน็ต)

- การมีอยู่ของช่องโหว่ที่อธิบายไว้ข้างต้นในระบบ

การติดเชื้อนี้มาจากไหน? นี่เป็นผลงานของแฮกเกอร์ชาวรัสเซียหรือไม่?

ตามรายงานบางฉบับ (ฉันไม่รับผิดชอบต่อความถูกต้อง) สำนักงานความมั่นคงแห่งชาติของสหรัฐอเมริกาเป็นหน่วยงานแรกที่ค้นพบข้อบกพร่องในโปรโตคอลเครือข่าย SMB ซึ่งใช้สำหรับการเข้าถึงไฟล์และเครื่องพิมพ์ใน Windows จากระยะไกลตามกฎหมาย แทนที่จะรายงานให้ Microsoft ทราบเพื่อแก้ไขข้อผิดพลาด NSA ตัดสินใจใช้ข้อผิดพลาดดังกล่าวด้วยตนเองและพัฒนาช่องโหว่สำหรับสิ่งนี้ (โปรแกรมที่ใช้ประโยชน์จากช่องโหว่)

การแสดงภาพการเปลี่ยนแปลงของการเผยแพร่ WannaCry บนเว็บไซต์ intel.malwaretech.com

การแสดงภาพการเปลี่ยนแปลงของการเผยแพร่ WannaCry บนเว็บไซต์ intel.malwaretech.com ต่อจากนั้นการหาประโยชน์นี้ (ชื่อรหัสว่า EternalBlue) ซึ่งให้บริการ NSA ในการเจาะคอมพิวเตอร์โดยที่เจ้าของไม่ทราบมาระยะหนึ่งถูกแฮกเกอร์ขโมยไปและสร้างพื้นฐานสำหรับการสร้างแรนซัมแวร์ WannaCry นั่นคือ ต้องขอบคุณการดำเนินการที่ไม่ถูกต้องตามกฎหมายและจริยธรรมของหน่วยงานรัฐบาลสหรัฐฯ ผู้เขียนไวรัสจึงได้เรียนรู้เกี่ยวกับช่องโหว่ดังกล่าว

ฉันปิดใช้งานการติดตั้งการอัปเดตหน้าต่าง มีความจำเป็นอะไรเมื่อทุกอย่างทำงานได้โดยไม่มีพวกเขา

สาเหตุของการแพร่กระจายอย่างรวดเร็วและแพร่หลายของโรคระบาดคือการไม่มี "แพตช์" ในขณะนั้น - การอัปเดต Windows ที่สามารถปิดช่องโหว่ของ Wanna Cry ได้ ท้ายที่สุดแล้วต้องใช้เวลาในการพัฒนา

ปัจจุบันมีแพทช์ดังกล่าวอยู่ ผู้ใช้ที่อัปเดตระบบจะได้รับมันโดยอัตโนมัติภายในชั่วโมงแรกของการเปิดตัว และผู้ที่เชื่อว่าไม่จำเป็นต้องอัปเดตก็ยังเสี่ยงต่อการติดเชื้อ

ใครบ้างที่มีความเสี่ยงจากการโจมตีของ WannaCry และจะป้องกันอย่างไร

เท่าที่ฉันรู้ คอมพิวเตอร์มากกว่า 90% ติดไวรัสWannaCry ดำเนินการโดยWindows 7 ฉันมี “สิบ” ซึ่งหมายความว่าฉันไม่ตกอยู่ในอันตราย

ระบบปฏิบัติการทั้งหมดที่ใช้ โปรโตคอลเครือข่ายธุรกิจขนาดกลางและขนาดย่อม v1. นี้:

- วินโดวส์เอ็กซ์พี

- วินโดวส์วิสต้า

- วินโดวส์ 7

- วินโดวส์ 8

- วินโดวส์ 8.1

- วินโดวส์ RT 8.1

- วินโดวส์ 10 ถึง 1511

- วินโดว์ 10 เวอร์ชัน 1607

- วินโดวส์เซิร์ฟเวอร์ 2003

- วินโดวส์เซิร์ฟเวอร์ 2008

- วินโดวส์เซิร์ฟเวอร์ 2012

- วินโดวส์เซิร์ฟเวอร์ 2016

ปัจจุบันนี้ผู้ใช้ระบบที่ยังไม่มีการ การอัปเดตความปลอดภัยที่สำคัญ MS17-010(สามารถดาวน์โหลดได้ฟรีจาก technet.microsoft.com ที่เชื่อมโยงกับ) สามารถดาวน์โหลดแพตช์สำหรับ Windows XP, Windows Server 2003, Windows 8 และระบบปฏิบัติการอื่นๆ ที่ไม่รองรับได้ จากหน้านี้ support.microsoft.com- นอกจากนี้ยังอธิบายวิธีการตรวจสอบการมีอยู่ของการอัปเดตช่วยชีวิตอีกด้วย

หากคุณไม่ทราบเวอร์ชันของระบบปฏิบัติการบนคอมพิวเตอร์ของคุณ ให้กดปุ่ม Win+R พร้อมกันแล้วรันคำสั่ง winver

เพื่อปรับปรุงความปลอดภัยและหากไม่สามารถอัปเดตระบบได้ในขณะนี้ Microsoft จะให้คำแนะนำในการปิดใช้งานโปรโตคอล SMB เวอร์ชัน 1 ชั่วคราว ซึ่งอยู่และ นอกจากนี้ แต่ไม่จำเป็น คุณสามารถปิดพอร์ต TCP 445 ซึ่งให้บริการ SMB ผ่านไฟร์วอลล์ได้

ฉันมีแอนตี้ไวรัสที่ดีที่สุดในโลก *** ด้วยสิ่งนี้ ฉันสามารถทำอะไรก็ได้และไม่กลัวสิ่งใดเลย

การแพร่กระจายของ WannaCry สามารถเกิดขึ้นได้ไม่เพียงแต่โดยวิธีการขับเคลื่อนด้วยตนเองที่อธิบายไว้ข้างต้น แต่ยังเกิดขึ้นในรูปแบบปกติด้วย - ผ่าน โซเชียลมีเดีย, อีเมล, แหล่งข้อมูลบนเว็บที่ติดไวรัสและฟิชชิ่ง ฯลฯ และก็มีกรณีเช่นนี้ หากคุณดาวน์โหลดและเรียกใช้ มัลแวร์ด้วยตนเอง ดังนั้นทั้งโปรแกรมป้องกันไวรัสหรือโปรแกรมแก้ไขที่ปิดช่องโหว่จะไม่ช่วยคุณจากการติดไวรัส

ไวรัสทำงานอย่างไร เข้ารหัสอะไร

ใช่ ให้เขาเข้ารหัสสิ่งที่เขาต้องการ ฉันมีเพื่อนที่เป็นโปรแกรมเมอร์เขาจะถอดรหัสทุกอย่างให้ฉัน วิธีสุดท้าย เราจะค้นหากุญแจโดยใช้กำลังดุร้าย

มันเข้ารหัสไฟล์สองสามไฟล์ แล้วไงล่ะ? สิ่งนี้จะไม่ขัดขวางไม่ให้ฉันทำงานกับคอมพิวเตอร์

น่าเสียดายที่มันไม่สามารถถอดรหัสได้ เนื่องจากไม่มีวิธีใดที่จะถอดรหัสอัลกอริธึมการเข้ารหัส RSA-2048 ที่ Wanna Cry ใช้และจะไม่ปรากฏในอนาคตอันใกล้ และมันจะเข้ารหัสไม่เพียงแค่ไฟล์สองสามไฟล์ แต่เกือบทุกอย่าง

ฉันจะไม่ให้คำอธิบายโดยละเอียดเกี่ยวกับวิธีการทำงานของมัลแวร์ ใครก็ตามที่สนใจสามารถอ่านบทวิเคราะห์ได้ เช่น ในบล็อกของผู้เชี่ยวชาญของ Microsoft Matt Suiche ฉันจะบันทึกเฉพาะช่วงเวลาที่สำคัญที่สุดเท่านั้น

ไฟล์ที่มีนามสกุลต่อไปนี้จะถูกเข้ารหัส: .doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks , .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z , .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl , .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds , .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

อย่างที่คุณเห็น มีเอกสาร รูปภาพ วิดีโอเสียง ไฟล์เก็บถาวร เมล และไฟล์ที่สร้างขึ้นในโปรแกรมต่างๆ... มัลแวร์พยายามเข้าถึงทุกไดเร็กทอรีในระบบ

วัตถุที่เข้ารหัสจะได้รับส่วนขยายสองเท่า ด้วยคำลงท้าย WNCRYตัวอย่างเช่น "Document1.doc.WNCRY"

หลังจากการเข้ารหัส ไวรัสจะคัดลอกไฟล์ปฏิบัติการไปยังแต่ละโฟลเดอร์ @[ป้องกันอีเมล] – คาดว่าจะถอดรหัสหลังจากเรียกค่าไถ่ เช่นเดียวกับเอกสารข้อความ @[ป้องกันอีเมล] พร้อมข้อความสำหรับผู้ใช้

ต่อไปเขาพยายามที่จะทำลาย สำเนาเงาและจุด การกู้คืนวินโดวส์- หาก UAC ทำงานอยู่บนระบบ ผู้ใช้จะต้องยืนยันการดำเนินการนี้ หากคุณปฏิเสธคำขอ ยังคงมีโอกาสที่จะกู้คืนข้อมูลจากสำเนาได้

WannaCry จะส่งคีย์เข้ารหัสของระบบที่ได้รับผลกระทบไปยังศูนย์สั่งการที่อยู่บนเครือข่าย Tor หลังจากนั้นจะลบคีย์เหล่านั้นออกจากคอมพิวเตอร์ หากต้องการค้นหาเครื่องที่มีช่องโหว่อื่นๆ ระบบจะสแกนเครือข่ายท้องถิ่นและช่วง IP ที่กำหนดเองบนอินเทอร์เน็ต และเมื่อพบแล้ว ก็จะเจาะทุกอย่างที่สามารถเข้าถึงได้

ปัจจุบัน นักวิเคราะห์ทราบถึงการเปลี่ยนแปลงของ WannaCry หลายประการด้วยกลไกการกระจายที่แตกต่างกัน และเราควรคาดหวังว่าจะมีสิ่งใหม่ๆ เกิดขึ้นในอนาคตอันใกล้นี้

จะทำอย่างไรถ้า WannaCry ติดไวรัสคอมพิวเตอร์ของคุณแล้ว

ฉันเห็นไฟล์เปลี่ยนนามสกุล เกิดอะไรขึ้น? จะหยุดสิ่งนี้ได้อย่างไร?

การเข้ารหัสไม่ใช่กระบวนการที่ทำเพียงครั้งเดียว แม้ว่าจะใช้เวลาไม่นานเกินไปก็ตาม หากคุณสังเกตเห็นก่อนที่ข้อความแรนซัมแวร์จะปรากฏขึ้นบนหน้าจอ คุณสามารถบันทึกไฟล์บางไฟล์ได้โดยการปิดเครื่องคอมพิวเตอร์ทันที ไม่ใช่การปิดระบบแต่ โดยการถอดปลั๊กออกจากเต้ารับ!

เมื่อ Windows บู๊ตในโหมดปกติ การเข้ารหัสจะดำเนินต่อไป ดังนั้นการป้องกันจึงเป็นเรื่องสำคัญ การเริ่มต้นคอมพิวเตอร์ครั้งต่อไปจะต้องเกิดขึ้นในเซฟโหมดซึ่งไวรัสไม่ทำงานหรือจากสื่อที่สามารถบู๊ตได้อื่น

ไฟล์ของฉันถูกเข้ารหัส! ไวรัสต้องการค่าไถ่สำหรับพวกเขา! จะทำอย่างไรจะถอดรหัสได้อย่างไร?

การถอดรหัสไฟล์หลังจาก WannaCry สามารถทำได้ก็ต่อเมื่อคุณมีรหัสลับ ซึ่งผู้โจมตีสัญญาว่าจะจัดเตรียมให้ทันทีที่เหยื่อโอนเงินค่าไถ่ให้พวกเขา อย่างไรก็ตาม คำสัญญาดังกล่าวแทบไม่เคยเป็นจริงเลย: เหตุใดผู้เผยแพร่มัลแวร์จะต้องกังวลหากพวกเขาได้สิ่งที่ต้องการแล้ว?

ในบางกรณี ปัญหาสามารถแก้ไขได้โดยไม่ต้องเรียกค่าไถ่ จนถึงปัจจุบัน มีการพัฒนาตัวถอดรหัส WannaCry 2 ตัว: วอนนาคีย์(โดย เอเดรียน กิเนต์) และ วานากีวี(โดย เบนจามิน เดลพี) อันแรกใช้งานได้เฉพาะใน Windows XP และอันที่สองที่สร้างขึ้นบนพื้นฐานของอันแรกใช้งานได้ใน Windows XP, Vista และ 7 x86 รวมถึงในระบบภาคเหนือ 2003, 2008 และ 2008R2 x86

อัลกอริธึมการทำงานของตัวถอดรหัสทั้งสองนั้นขึ้นอยู่กับการค้นหาคีย์ลับในหน่วยความจำของกระบวนการเข้ารหัส ซึ่งหมายความว่าเฉพาะผู้ที่ไม่มีเวลารีสตาร์ทคอมพิวเตอร์เท่านั้นจึงจะมีโอกาสถอดรหัสได้ และหากเวลาผ่านไปไม่นานนักตั้งแต่การเข้ารหัส (หน่วยความจำไม่ได้ถูกเขียนทับโดยกระบวนการอื่น)

ดังนั้นถ้าคุณ ผู้ใช้วินโดวส์ XP-7 x86 สิ่งแรกที่ต้องทำหลังจากข้อความเรียกค่าไถ่ปรากฏขึ้นคือตัดการเชื่อมต่อคอมพิวเตอร์ เครือข่ายท้องถิ่นและอินเทอร์เน็ตและเรียกใช้ตัวถอดรหัส WanaKiwi ที่ดาวน์โหลดบนอุปกรณ์อื่น ก่อนที่จะถอดกุญแจออก อย่าดำเนินการอื่นใดกับคอมพิวเตอร์!

คุณสามารถอ่านคำอธิบายการทำงานของตัวถอดรหัส WanaKiwi ได้ในบล็อกอื่นของ Matt Suiche

หลังจากถอดรหัสไฟล์แล้ว ให้เรียกใช้โปรแกรมป้องกันไวรัสเพื่อลบมัลแวร์และติดตั้งแพตช์ที่ปิดเส้นทางการแจกจ่าย

ปัจจุบัน WannaCry ได้รับการยอมรับจากโปรแกรมป้องกันไวรัสเกือบทั้งหมด ยกเว้นโปรแกรมที่ไม่ได้รับการอัปเดต ดังนั้นเกือบทุกโปรแกรมก็สามารถทำได้

จะใช้ชีวิตนี้ต่อไปได้อย่างไร

โรคระบาดที่ขับเคลื่อนด้วยตนเองนี้ทำให้โลกประหลาดใจ สำหรับบริการรักษาความปลอดภัยทุกประเภท กลับกลายเป็นสิ่งที่ไม่คาดคิดเหมือนกับการเริ่มต้นฤดูหนาวในวันที่ 1 ธันวาคมสำหรับพนักงานสาธารณูปโภค เหตุผลก็คือความประมาทและความบังเอิญ ผลที่ตามมาคือการสูญเสียข้อมูลและความเสียหายอย่างไม่อาจแก้ไขได้ และสำหรับผู้สร้างมัลแวร์ นี่เป็นแรงจูงใจที่จะดำเนินต่อไปด้วยจิตวิญญาณเดียวกันตามที่นักวิเคราะห์ระบุว่า WanaCry นำเงินปันผลที่ดีมากมาสู่ผู้จัดจำหน่าย ซึ่งหมายความว่าการโจมตีเช่นนี้จะเกิดขึ้นซ้ำอีก และผู้ที่ถูกพาไปตอนนี้ก็ไม่จำเป็นต้องถูกพาไปในภายหลัง แน่นอนถ้าคุณไม่กังวลเรื่องนี้ล่วงหน้า

ดังนั้น เพื่อที่คุณจะได้ไม่ต้องร้องไห้กับไฟล์ที่เข้ารหัส:

- อย่าปฏิเสธที่จะติดตั้งระบบปฏิบัติการและการอัปเดตแอปพลิเคชัน สิ่งนี้จะปกป้องคุณจากภัยคุกคาม 99% ที่แพร่กระจายผ่านช่องโหว่ที่ไม่ได้รับแพตช์

- เก็บไว้บน.

- สร้างสำเนาสำรองของไฟล์สำคัญและจัดเก็บไว้ในสื่อทางกายภาพอื่นหรือดีกว่านั้นในหลายๆ ไฟล์ ในเครือข่ายองค์กร เป็นการดีที่สุดที่จะใช้ฐานข้อมูลการจัดเก็บข้อมูลแบบกระจาย ผู้ใช้ตามบ้านสามารถใช้งานได้ฟรี บริการคลาวด์เช่น Yandex Drive, Google Drive, OneDrive, MEGASynk ฯลฯ อย่าให้แอปพลิเคชันเหล่านี้ทำงานเมื่อคุณไม่ได้ใช้งาน

- เลือกระบบปฏิบัติการที่เชื่อถือได้ Windows XP ไม่ใช่แบบนั้น

- ติดตั้งโปรแกรมป้องกันไวรัสระดับครอบคลุม ความปลอดภัยทางอินเทอร์เน็ตและการป้องกันเพิ่มเติมจากแรนซัมแวร์ เช่น Kaspersky Endpoint Security หรือแอนะล็อกจากนักพัฒนารายอื่น

- เพิ่มระดับความรู้ของคุณในการตอบโต้โทรจันแรนซัมแวร์ ตัวอย่างเช่น ผู้ผลิตโปรแกรมป้องกันไวรัส Dr.Web ได้เตรียมไว้สำหรับผู้ใช้และผู้ดูแลระบบ ระบบต่างๆหลักสูตรการฝึกอบรม ข้อมูลที่มีประโยชน์มากมายและที่สำคัญคือเชื่อถือได้มีอยู่ในบล็อกของนักพัฒนา A/V คนอื่นๆ

และที่สำคัญที่สุด: แม้ว่าคุณจะต้องทนทุกข์ทรมานก็ตาม อย่าโอนเงินไปให้ผู้โจมตีเพื่อถอดรหัส ความน่าจะเป็นที่คุณจะถูกหลอกคือ 99% ยิ่งกว่านั้นหากไม่มีใครจ่ายเงิน ธุรกิจกรรโชกทรัพย์ก็จะไร้ความหมาย มิฉะนั้นการแพร่กระจายของเชื้อดังกล่าวก็จะเพิ่มมากขึ้นเท่านั้น

ในบทความนี้ คุณจะได้เรียนรู้ว่าต้องทำอย่างไรหากคอมพิวเตอร์ของคุณถูกไวรัส Wanna Cry โจมตี รวมถึงสิ่งที่ควรทำเพื่อหลีกเลี่ยงการสูญเสียไฟล์ในฮาร์ดไดรฟ์

ไวรัส Wcryptเป็นแรนซัมแวร์ที่ล็อคไฟล์ทั้งหมดบนคอมพิวเตอร์หรือเครือข่ายที่ติดไวรัส และเรียกร้องค่าไถ่เพื่อแลกกับโซลูชันการกู้คืนข้อมูล

ไวรัสเวอร์ชันแรกปรากฏในเดือนกุมภาพันธ์ 2560 และตอนนี้มีชื่อต่าง ๆ เช่น WannaCry, Wcry, Wncry, WannaCryptor, WannaCrypt0r, WanaCrypt0r 2.0, Wana Decrypt0r, Wana Decrypt0r 2.0 หรือแม้แต่ DarkoderCrypt0r

เมื่อโปรแกรมอันตรายนี้แอบเข้าไปในระบบคอมพิวเตอร์ มันจะเข้ารหัสข้อมูลทั้งหมดที่จัดเก็บไว้ในนั้นภายในเวลาไม่กี่วินาที ในระหว่างขั้นตอนนี้ ไวรัสอาจเพิ่มนามสกุลไฟล์ .Wcrypt ให้กับไฟล์ที่ได้รับผลกระทบ

เป็นที่ทราบกันว่าไวรัสเวอร์ชันอื่นๆ เพิ่มนามสกุลไฟล์ .wcry หรือ .wncry วัตถุประสงค์ของขั้นตอนการเข้ารหัสนี้คือเพื่อทำให้ข้อมูลของเหยื่อไร้ประโยชน์และเรียกร้องค่าไถ่ เหยื่อสามารถเพิกเฉยต่อเครื่องมือแรนซัมแวร์ได้อย่างง่ายดายในกรณีที่เขามีการสำรองข้อมูล

อย่างไรก็ตาม ในกรณีส่วนใหญ่ ผู้ใช้คอมพิวเตอร์ลืมสร้างสำเนาข้อมูลเหล่านี้ในเวลาที่เหมาะสม ในกรณีนี้ วิธีเดียวที่จะกู้คืนไฟล์ที่เข้ารหัสได้คือการจ่ายเงินให้กับอาชญากรไซเบอร์ แต่เราขอแนะนำอย่างยิ่งให้คุณอย่าทำเช่นนี้

โปรดจำไว้ว่านักต้มตุ๋นมักจะไม่สนใจที่จะโต้ตอบกับเหยื่อหลังจากได้รับค่าไถ่เพราะพวกเขากำลังมองหาเงินเท่านั้น เราขอแนะนำให้ลบแรนซัมแวร์ออกโดยใช้เครื่องมือป้องกันมัลแวร์ เช่น Reimage หรือ Plumbytes ตามคำแนะนำในการลบ Wcrypt ที่เราให้ไว้ด้านล่าง

หลังจากเข้ารหัสไฟล์ทั้งหมดของระบบเป้าหมาย ไวรัสจะเปลี่ยนวอลเปเปอร์เดสก์ท็อปเป็นภาพสีดำพร้อมข้อความระบุว่าข้อมูลที่เก็บไว้ในคอมพิวเตอร์ได้รับการเข้ารหัส

ภาพคล้ายกัน เวอร์ชันล่าสุด Cryptolocker อธิบายวิธีการกู้คืนไฟล์ @WanaDecryptor.exe, ถ้า โปรแกรมป้องกันไวรัสทำให้เขาถูกกักกัน จากนั้นมัลแวร์ก็ส่งข้อความถึงเหยื่อว่า: “โอ้ ไฟล์ของคุณถูกเข้ารหัส!”และระบุที่อยู่กระเป๋าเงิน Bitcoin ราคาค่าไถ่ (จาก $300) และคำแนะนำในการซื้อ Bitcoin ไวรัสยอมรับค่าไถ่ใน Bitcoin cryptocurrency เท่านั้น

อย่างไรก็ตามเหยื่อจะต้องจ่ายเงินภายในสามวันหลังจากติดเชื้อ ไวรัสยังสัญญาว่าจะลบไฟล์ที่เข้ารหัสทั้งหมดหากเหยื่อไม่ชำระเงินภายในหนึ่งสัปดาห์ ดังนั้นเราขอแนะนำให้คุณลบ Wcrypt โดยเร็วที่สุดเพื่อไม่ให้ไฟล์ในคอมพิวเตอร์หรือแล็ปท็อปของคุณเสียหาย

ไวรัส Wcrypt แพร่กระจายอย่างไร?

Wcrypt หรือที่รู้จักกันในชื่อ WansCry ransomware สร้างความตื่นตระหนกให้กับชุมชนเสมือนจริงเมื่อวันที่ 12 พฤษภาคม 2017 ในวันนี้ มีการโจมตีทางไซเบอร์ครั้งใหญ่ต่อผู้ใช้ ไมโครซอฟต์ วินโดวส์- ผู้โจมตีใช้ช่องโหว่ EternalBlue เพื่อแพร่เชื้อระบบคอมพิวเตอร์และจับไฟล์ทั้งหมดของเหยื่อ

นอกจากนี้ ผลประโยชน์ยังทำงานเป็นงานในการค้นหาคอมพิวเตอร์ที่เชื่อมต่อและทำซ้ำกับคอมพิวเตอร์เหล่านั้น แม้ว่าจะเปิดอยู่ก็ตาม ในขณะนี้แม้ว่าดูเหมือนว่าแรนซัมแวร์ไม่ได้กำหนดเป้าหมายไปที่เหยื่อรายใหม่อีกต่อไป (เนื่องจากนักวิจัยด้านความปลอดภัยหยุดการโจมตีทางไซเบอร์โดยไม่ได้ตั้งใจ) ผู้เชี่ยวชาญรายงานว่ายังเร็วเกินไปที่จะยินดี

ผู้เขียนมัลแวร์อาจซ่อนวิธีอื่นในการแพร่กระจายไวรัส ดังนั้นผู้ใช้คอมพิวเตอร์ควรใช้มาตรการที่เป็นไปได้ทั้งหมดเพื่อปกป้องคอมพิวเตอร์ของตนจากการโจมตีทางไซเบอร์ แม้ว่าเราจะแนะนำให้ติดตั้งก็ตาม ซอฟต์แวร์เพื่อปกป้องพีซีของคุณจากมัลแวร์และอัปเดตโปรแกรมทั้งหมดบนพีซีเป็นประจำ

น่าสังเกตที่เราเช่นเดียวกับคนอื่นๆ แนะนำให้สร้างสำเนาข้อมูลอันมีค่าของคุณและถ่ายโอนข้อมูลไป อุปกรณ์ภายนอกการจัดเก็บข้อมูล

วิธีการลบไวรัส Wcrypt? ฉันควรทำอย่างไรหาก Wcrypt ปรากฏบนคอมพิวเตอร์ของฉัน?

ด้วยเหตุผลดังกล่าวข้างต้น คุณต้องลบไวรัส Wcrypt โดยเร็วที่สุด การเก็บคอมพิวเตอร์ไว้ในระบบนั้นไม่ปลอดภัย เนื่องจากสามารถทำซ้ำบนคอมพิวเตอร์เครื่องอื่นหรืออุปกรณ์พกพาอื่น ๆ ได้อย่างรวดเร็วหากมีคนเชื่อมต่อกับพีซีที่ถูกบุกรุก

วิธีที่ปลอดภัยที่สุดในการลบ Wcrypt ให้สมบูรณ์คือทำการสแกนระบบทั้งหมดโดยใช้ซอฟต์แวร์ป้องกันไวรัส คุณต้องเตรียมคอมพิวเตอร์ก่อนจึงจะใช้งานได้ ทำตามคำแนะนำเหล่านี้เพื่อลบไวรัสอย่างสมบูรณ์

วิธีที่ 1: ถอนการติดตั้ง WCrypt ในเซฟโหมดผ่านเครือข่าย

- ขั้นตอนที่ 1: รีสตาร์ทคอมพิวเตอร์ในเซฟโหมดโดยใช้ระบบเครือข่าย

วินโดวส์ 7/วิสต้า/XP

- คลิก เริ่ม → ปิดเครื่อง → รีสตาร์ท → ตกลง.

- เมื่อหน้าจอปรากฏขึ้น ให้เริ่มแตะ F8 .

- เลือกจากรายการ เซฟโหมดพร้อมการบูต ไดรเวอร์เครือข่าย.

วินโดวส์ 10/วินโดวส์ 8

- กะ "รีบูต"

- ตอนนี้เลือก “การแก้ไขปัญหา” → « ตัวเลือกเพิ่มเติม» → “การตั้งค่าเริ่มต้น”และกด

- "เปิดเครื่อง เซฟโหมดพร้อมโหลดไดรเวอร์เครือข่าย"ในหน้าต่าง "ตัวเลือกการบูต"

- ขั้นตอนที่ 2: ลบ WCrypt

เข้าสู่ระบบการติดเชื้อของคุณ บัญชีและเปิดเบราว์เซอร์ของคุณ ดาวน์โหลด Reimage.dllหรือโปรแกรมป้องกันสปายแวร์ที่ถูกกฎหมายอื่นๆ อัปเดตก่อนที่จะสแกนทั้งระบบและลบไฟล์ที่เป็นอันตราย

หาก WCrypt บล็อก Safe Mode ไม่ให้โหลดไดรเวอร์เครือข่าย ให้ลองใช้วิธีอื่น

วิธีที่ 2: ถอนการติดตั้ง WCrypt โดยใช้ System Restore

- ขั้นตอนที่ 1: รีสตาร์ทคอมพิวเตอร์ในเซฟโหมดโดยใช้ บรรทัดคำสั่ง.

วินโดวส์ 7/วิสต้า/XP

- คลิก เริ่ม → ปิดเครื่อง → รีบูต → ตกลง.

- เมื่อคอมพิวเตอร์ของคุณใช้งานได้ ให้เริ่มคลิก F8หลายครั้งจนกระทั่งคุณเห็นหน้าต่าง "ตัวเลือกการบูตขั้นสูง".

- เลือก "เซฟโหมดพร้อมรองรับบรรทัดคำสั่ง"จากรายการ

วินโดวส์ 10/วินโดวส์ 8

- กดปุ่มเปิดปิดบนหน้าจอเข้าสู่ระบบ Windows ตอนนี้กดค้างไว้ กะซึ่งอยู่บนแป้นพิมพ์ของคุณ แล้วกด "รีบูต".

- ตอนนี้เลือก “การแก้ไขปัญหา” → "ตัวเลือกขั้นสูง" → “การตั้งค่าเริ่มต้น”และกด

- เมื่อคอมพิวเตอร์ของคุณใช้งานได้ ให้เลือก "เปิดใช้งาน Safe Mode ด้วยการสนับสนุนบรรทัดคำสั่ง"ในหน้าต่าง "ตัวเลือกการบูต"

- ขั้นตอนที่ 2: คืนค่า ไฟล์ระบบและการตั้งค่า

- เมื่อหน้าต่างพร้อมรับคำสั่งปรากฏขึ้น ให้พิมพ์ คืนค่าซีดีและกด เข้า.

2. ตอนนี้เข้า rstrui.exeและกดอีกครั้ง เข้า.

3. เมื่อหน้าต่างใหม่ปรากฏขึ้น ให้คลิก "ต่อไป"และเลือกจุดคืนค่าก่อนการแทรกซึมของ WCrypt หลังจากนั้นให้คลิก "ต่อไป."

4. ตอนนี้คลิก "ใช่"เพื่อดำเนินกระบวนการต่อไป

5. หลังจากนั้นคลิกที่ปุ่ม "พร้อม"เพื่อเริ่มการคืนค่าระบบ

- หลังจากกู้คืนระบบเป็นวันที่ก่อนหน้า ให้บูตและสแกนคอมพิวเตอร์ของคุณด้วย Reimage และตรวจสอบว่าการลบ WCrypt สำเร็จหรือไม่

เราหวังว่าบทความนี้จะช่วยคุณแก้ปัญหาไวรัส WCrypt ได้!

วิดีโอ: ไวรัส Wanna Cry ยังคงแพร่ระบาดไปยังระบบคอมพิวเตอร์ทั่วโลก

พฤษภาคม 2560 จะกลายเป็นวันที่มืดมนสำหรับบริการรักษาความปลอดภัยข้อมูลในบันทึกประวัติศาสตร์ ในวันนี้ โลกได้เรียนรู้ว่าโลกเสมือนจริงที่ปลอดภัยนั้นเปราะบางและเปราะบางได้ ไวรัสแรนซัมแวร์ที่เรียกว่า Wanna decryptor หรือ wannacry ได้จับคอมพิวเตอร์มากกว่า 150,000 เครื่องทั่วโลก มีการบันทึกกรณีการติดเชื้อในกว่าร้อยประเทศ แน่นอนว่าการติดเชื้อทั่วโลกได้หยุดลงแล้ว แต่ความเสียหายมีเป็นล้าน คลื่นของแรนซั่มแวร์ยังคงส่งผลกระทบต่อเครื่องบางเครื่อง แต่จนถึงขณะนี้โรคระบาดได้ถูกควบคุมและหยุดยั้งแล้ว

WannaCry – คืออะไร และจะป้องกันตัวเองจากมันได้อย่างไร

Wanna decryptor อยู่ในกลุ่มของไวรัสที่เข้ารหัสข้อมูลบนคอมพิวเตอร์และรีดไถเงินจากเจ้าของ โดยทั่วไป จำนวนเงินค่าไถ่ข้อมูลของคุณอยู่ในช่วงตั้งแต่ 300 ถึง 600 เหรียญสหรัฐ ภายในหนึ่งวัน ไวรัสสามารถแพร่ระบาดไปยังเครือข่ายโรงพยาบาลเทศบาลในสหราชอาณาจักร เครือข่ายโทรทัศน์ขนาดใหญ่ในยุโรป และแม้แต่ส่วนหนึ่งของคอมพิวเตอร์ของกระทรวงกิจการภายในของรัสเซีย พวกเขาหยุดมันได้เนื่องจากสถานการณ์บังเอิญที่น่ายินดีโดยการลงทะเบียนโดเมนการยืนยันที่สร้างไว้ในรหัสไวรัสโดยผู้สร้างเพื่อหยุดการแพร่กระจายด้วยตนเอง

ไวรัสแพร่ระบาดในคอมพิวเตอร์ในลักษณะเดียวกับในกรณีอื่นๆ ส่วนใหญ่ การส่งจดหมาย โปรไฟล์โซเชียล และการท่องเว็บเป็นหลัก - วิธีการเหล่านี้เปิดโอกาสให้ไวรัสเจาะระบบของคุณและเข้ารหัสข้อมูลทั้งหมดของคุณ แต่สามารถเจาะเข้าไปได้โดยไม่ต้องดำเนินการใด ๆ อย่างชัดเจนผ่านช่องโหว่ของระบบและพอร์ตที่เปิดอยู่

WannaCry เจาะผ่านพอร์ต 445 โดยใช้ช่องโหว่ในระบบปฏิบัติการ Windows ซึ่งเพิ่งถูกปิดโดยการอัปเดตที่เผยแพร่ ดังนั้นหากพอร์ตนี้ปิดสำหรับคุณหรือคุณเพิ่งอัพเดต Windows จากสำนักงาน ไซต์นั้น คุณจึงไม่ต้องกังวลเรื่องการติดเชื้อ

ไวรัสทำงานตามรูปแบบต่อไปนี้ - แทนที่จะเป็นข้อมูลในไฟล์ของคุณ คุณจะได้รับปัญหาในภาษาอังคารที่เข้าใจยาก แต่เพื่อให้ได้คอมพิวเตอร์ปกติอีกครั้ง คุณจะต้องจ่ายเงินให้กับผู้โจมตี ผู้ที่ปลดปล่อยโรคระบาดนี้บนคอมพิวเตอร์ คนธรรมดาให้ใช้ bitcoins ในการชำระเงิน ดังนั้นจึงไม่สามารถระบุเจ้าของโทรจันชั่วร้ายได้ หากคุณไม่ชำระเงินภายใน 24 ชั่วโมง จำนวนค่าไถ่จะเพิ่มขึ้น

โทรจันเวอร์ชันใหม่แปลว่า "ฉันอยากจะร้องไห้" และการสูญเสียข้อมูลอาจทำให้ผู้ใช้บางคนถึงกับน้ำตาไหล ดังนั้นจึงเป็นการดีกว่าที่จะมีมาตรการป้องกันและป้องกันการติดเชื้อ

Ransomware ใช้ประโยชน์จากช่องโหว่ใน ระบบวินโดวส์ซึ่งทาง Microsot ได้แก้ไขเรียบร้อยแล้ว คุณเพียงแค่ต้องอัปเดตระบบปฏิบัติการของคุณเป็นโปรโตคอลความปลอดภัย MS17-010 ลงวันที่ 14 มีนาคม 2017

อย่างไรก็ตาม เฉพาะผู้ใช้ที่มีระบบปฏิบัติการที่ได้รับอนุญาตเท่านั้นที่สามารถอัปเดตได้ หากคุณไม่ใช่คนเหล่านี้ เพียงดาวน์โหลดแพ็คเกจอัพเดตและติดตั้งด้วยตนเอง คุณเพียงแค่ต้องดาวน์โหลดจากแหล่งข้อมูลที่เชื่อถือได้เพื่อไม่ให้ติดไวรัสแทนที่จะป้องกัน

แน่นอนว่าการป้องกันสามารถอยู่ในระดับสูงสุดได้ แต่หลายอย่างขึ้นอยู่กับตัวผู้ใช้เอง อย่าลืมเปิดลิงก์ที่น่าสงสัยที่มาถึงคุณทางอีเมลหรือบนโปรไฟล์โซเชียลของคุณ

วิธีการรักษาไวรัสถอดรหัส Wanna

ผู้ที่คอมพิวเตอร์ติดไวรัสแล้วควรเตรียมพร้อมสำหรับกระบวนการรักษาที่ยาวนาน

ไวรัสทำงานบนคอมพิวเตอร์ของผู้ใช้และสร้างโปรแกรมหลายโปรแกรม หนึ่งในนั้นเริ่มเข้ารหัสข้อมูล ส่วนอีกอันให้การสื่อสารกับแรนซัมแวร์ คำจารึกปรากฏบนหน้าจอทำงานของคุณ โดยอธิบายให้คุณทราบว่าคุณตกเป็นเหยื่อของไวรัสและเสนอให้โอนเงินอย่างรวดเร็ว ในเวลาเดียวกันคุณไม่สามารถเปิดไฟล์เดียวได้และส่วนขยายประกอบด้วยตัวอักษรที่เข้าใจยาก

การดำเนินการแรกที่ผู้ใช้พยายามทำคือการกู้คืนข้อมูลโดยใช้บริการที่มีอยู่ใน Windows แต่เมื่อคุณรันคำสั่ง จะไม่มีอะไรเกิดขึ้นหรือความพยายามของคุณจะไร้ผล - การกำจัด Wanna Decryptor ไม่ใช่เรื่องง่าย

เมื่อวันที่ 12 พฤษภาคม บริษัทและหน่วยงานหลายแห่งในประเทศต่างๆ ของโลก รวมถึงรัสเซีย ต้องเผชิญกับไวรัสแรนซัมแวร์ ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูลระบุไวรัส WanaCrypt0r 2.0 (หรือที่เรียกว่า WCry และ WannaCry) ซึ่งเข้ารหัสไฟล์บางประเภทและเปลี่ยนนามสกุลเป็น .WNCRY

คอมพิวเตอร์ที่ติดไวรัส WannaCry จะถูกล็อคด้วยหน้าต่างข้อความที่ระบุว่าผู้ใช้มีเวลา 3 วันในการชำระค่าไถ่ (โดยปกติจะเท่ากับ 300 ดอลลาร์ใน Bitcoin) หลังจากนั้นราคาจะเพิ่มเป็นสองเท่า ถ้าคุณไม่จ่ายเงินภายใน 7 วัน ไฟล์ต่างๆ จะไม่สามารถกู้คืนได้

WannaCry กำหนดเป้าหมายเฉพาะคอมพิวเตอร์ที่ใช้ Windows เท่านั้น มันใช้ประโยชน์จากช่องโหว่ที่ Microsoft ได้ทำการแพตช์เมื่อเดือนมีนาคม อุปกรณ์เหล่านั้นที่ไม่ได้ติดตั้งแพตช์ความปลอดภัยล่าสุดถูกโจมตี ตามกฎแล้วคอมพิวเตอร์ของผู้ใช้ทั่วไปจะได้รับการอัปเดตทันที แต่ในองค์กรขนาดใหญ่ผู้เชี่ยวชาญพิเศษมีหน้าที่รับผิดชอบในการอัปเดตระบบซึ่งมักจะสงสัยในการอัปเดตและเลื่อนการติดตั้งออกไป

WannaCry อยู่ในหมวดหมู่ของไวรัส ransomware ซึ่งเป็นตัวเข้ารหัสที่ผู้ใช้ไม่รู้จักในเบื้องหลัง เข้ารหัสไฟล์และโปรแกรมสำคัญและเปลี่ยนนามสกุล จากนั้นจึงเรียกร้องเงินสำหรับการถอดรหัส หน้าต่างล็อคจะแสดงการนับถอยหลังเมื่อไฟล์จะถูกล็อคหรือลบอย่างถาวร ไวรัสสามารถเข้าสู่คอมพิวเตอร์โดยใช้การโจมตีระยะไกลผ่านสิ่งที่แฮกเกอร์รู้จักและไม่ได้ปิดล้อม ระบบปฏิบัติการช่องโหว่ รหัสไวรัสจะถูกเปิดใช้งานโดยอัตโนมัติในเครื่องที่ติดไวรัส และติดต่อกับเซิร์ฟเวอร์กลาง เพื่อรับคำแนะนำเกี่ยวกับข้อมูลที่จะแสดง บางครั้งแฮกเกอร์ก็เพียงพอที่จะแพร่ระบาดในคอมพิวเตอร์เพียงเครื่องเดียว และแพร่กระจายไวรัสผ่านเครือข่ายท้องถิ่นไปยังเครื่องอื่น

จากรายงานของ The Intercept นั้น WannaCry นั้นมีพื้นฐานมาจากเครื่องมือที่รั่วไหลออกมาซึ่งถูกใช้โดยสำนักงานความมั่นคงแห่งชาติของสหรัฐอเมริกา แฮกเกอร์อาจใช้ช่องโหว่ใน Windows ซึ่งก่อนหน้านี้รู้จักเฉพาะหน่วยข่าวกรองอเมริกันเท่านั้นในการฉีดไวรัสเข้าสู่คอมพิวเตอร์

ไวรัส WannaCry เป็นอันตรายเนื่องจากสามารถกู้คืนได้แม้หลังจากฟอร์แมตฮาร์ดไดรฟ์แล้ว กล่าวคือ ไวรัสอาจเขียนโค้ดในพื้นที่ที่ซ่อนไม่ให้ผู้ใช้เห็น

ไวรัสเวอร์ชันแรกๆ นี้เรียกว่า WeCry ซึ่งปรากฏในเดือนกุมภาพันธ์ 2017 และขู่กรรโชก 0.1 Bitcoin ($177 ตามอัตราแลกเปลี่ยนปัจจุบัน) WanaCrypt0r เป็นเวอร์ชันปรับปรุงของมัลแวร์นี้ ซึ่งผู้โจมตีสามารถระบุจำนวนเท่าใดก็ได้และเพิ่มขึ้นเมื่อเวลาผ่านไป ไม่ทราบผู้พัฒนาไวรัส และไม่แน่ใจว่าอยู่เบื้องหลังการโจมตีหรือไม่ พวกเขาอาจขายมัลแวร์ให้กับใครก็ตามที่ต้องการมันโดยได้รับการชำระเงินเพียงครั้งเดียว

เป็นที่ทราบกันดีว่าผู้จัดงานโจมตีเมื่อวันที่ 12 พฤษภาคมได้รับทั้งหมดอย่างน้อย 3.5 bitcoins ซึ่งก็คือมากกว่า 6,000 ดอลลาร์เล็กน้อยจากเหยื่อสองโหล ไม่ทราบว่าผู้ใช้สามารถปลดล็อคคอมพิวเตอร์และส่งคืนไฟล์ที่เข้ารหัสได้หรือไม่ บ่อยครั้งที่ผู้ที่ตกเป็นเหยื่อของแฮกเกอร์ที่จ่ายค่าไถ่จะได้รับคีย์หรือเครื่องมือถอดรหัสไฟล์ แต่บางครั้งพวกเขาก็ไม่ได้รับสิ่งใดเป็นการตอบแทน

เมื่อวันที่ 12 พฤษภาคม Microsoft ได้เปิดตัวแพตช์รักษาความปลอดภัยเพื่อตรวจจับและต่อต้านไวรัส Ransom:Win32/Wannacrypt สามารถติดตั้งได้ผ่านทาง Windows Update เพื่อปกป้องคอมพิวเตอร์ของคุณจาก WannaCry คุณต้องติดตั้งการอัปเดต Windows ทั้งหมดและตรวจสอบให้แน่ใจว่าได้ติดตั้งในตัวแล้ว โปรแกรมป้องกันไวรัสของ Windowsผู้พิทักษ์ นอกจากนี้ เป็นความคิดที่ดีที่จะคัดลอกข้อมูลที่มีค่าทั้งหมดไปยังคลาวด์ แม้ว่าไฟล์เหล่านั้นจะถูกเข้ารหัสบนคอมพิวเตอร์ของคุณ คุณยังคงสามารถกู้คืนไฟล์เหล่านั้นได้จากที่เก็บข้อมูลบนคลาวด์หรือถังรีไซเคิล ซึ่งเป็นที่เก็บไฟล์ที่ถูกลบไป