www.microsoft.com

As URLs internas e externas do Exchange 2013 são necessárias para acessar determinados serviços de diferentes locais - de uma rede local ou da Internet. Por padrão, ao instalar um servidor, apenas URLs internos são especificados e vinculados ao servidor fqdn, e URLs externos estão completamente ausentes. .

Este artigo é o quinto de uma série que aborda as tarefas necessárias para configurar o Exchange 2013 imediatamente após a instalação. Se você estiver interessado em outras tarefas, recomendo consultar o artigo principal sobre configuração - ou o artigo principal sobre o assunto -.

Vamos passar para o objetivo principal deste artigo – alterar URLs internos e externos.

Configurações

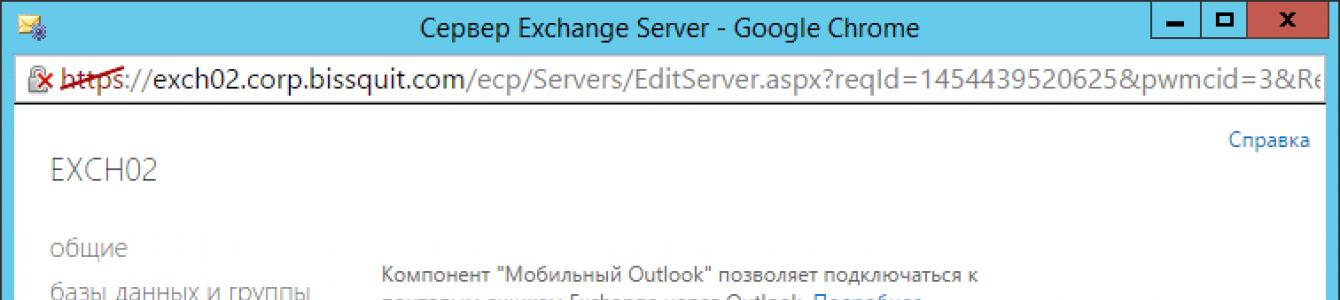

Para fazer isso, vá para o diretório EAC - Servidores\Servidores— selecione o servidor desejado com o mouse (para mim é exch02)\ Mudar(ícone de lápis) - Perspectiva móvel.

No campo Forneça um nome de host externo (por exemplo, contoso.com) para conectar usuários à sua organização. Registramos o endereço externo que precisamos. Para mim será mail.bissquit.com. Também seria uma boa ideia alterar o nome do nó interno para algo semelhante. Cabe a você decidir se os nomes externos e internos serão iguais ou diferentes, mas torná-los idênticos parece mais do que lógico.

Caso você não tenha alterado o tipo de autenticação, aparecerá um aviso:

Não tenho versões anteriores do Exchange, então ignoro o aviso.

Você pode fazer isso através do Powershell usando o cmdlet Set-OutlookAnywhere:

PowerShell

Vamos verificar o resultado:

A seguir, vamos alterar as configurações dos diretórios virtuais adicionando uma URL externa a eles (está faltando por padrão) e definindo um endereço semelhante para conexões internas. Através da interface web do EAC você pode realizar as ações correspondentes no catálogo Servidores\Diretórios Virtuais- selecione o diretório desejado com o mouse, clique Mudar(ícone de lápis), defina os URLs internos e externos necessários.

Repita as etapas para cada diretório virtual, exceto Descoberta automática (site padrão). Exemplo de alteração das propriedades do diretório virtual ecp (site padrão):

Haverá alguns comandos para alterar as configurações via PowerShell, já que existe um conjunto separado de cmdlets para cada tipo de diretório virtual:

Para alterar o diretório virtual do painel de controle - Set-EcpVirtualDirectory.

Para alterar o diretório virtual dos Serviços Web do Exchange - Set-WebServicesVirtualDirectory.

Para alterar o diretório virtual dos serviços Microsoft Exchange ActiveSync - Set-ActiveSyncVirtualDirectory.

Para alterar o diretório virtual OAB - Set-OabVirtualDirectory.

Para alterar o Outlook virtual - Set-OwaVirtualDirectory.

Para alterar o diretório virtual do PowerShell - Set-PowerShellVirtualDirectory.

Então, mais perto do ponto:

PowerShell

Set-EcpVirtualDirectory "exch02\ecp (site padrão)" -InternalUrl https://mail.bissquit.com/ecp -ExternalUrl https://mail.bissquit.com/ecp Set-WebServicesVirtualDirectory "exch02\EWS (site padrão ) )" -InternalUrl https://mail.bissquit.com/EWS/Exchange.asmx -ExternalUrl https://mail.bissquit.com/EWS/Exchange.asmx Set-ActiveSyncVirtualDirectory "exch02\Microsoft-Server-ActiveSync (padrão Site)" -InternalUrl https://mail.bissquit.com/Microsoft-Server-ActiveSync -ExternalUrl https://mail.bissquit.com/Microsoft-Server-ActiveSync Set-OabVirtualDirectory "exch02\OAB (site padrão) " -InternalUrl https://mail.bissquit.com/OAB -ExternalUrl https://mail.bissquit.com/OAB Set-OwaVirtualDirectory "exch02\OWA (site padrão)" -InternalUrl https://mail.bissquit. com /owa -ExternalUrl https://mail.bissquit.com/owa Set-PowerShellVirtualDirectory "exch02\PowerShell (site padrão)" -InternalUrl https://mail.bissquit.com/PowerShell -ExternalUrl https://mail. bissquit.com/PowerShell

Definir -EcpVirtualDirectory "exch02\ecp (site padrão)"-InternalUrl https://mail. biscoito. com/ecp -ExternalUrl https://mail. biscoito. com/ecp Definir -WebServicesVirtualDirectory "exch02\EWS (site padrão)"-InternalUrl https://mail. biscoito. com/EWS/Exchange. asmx -ExternalUrl https://mail. biscoito. com/EWS/Exchange. asmx Definir -ActiveSyncVirtualDirectory "exch02\Microsoft-Server-ActiveSync (site padrão)"-InternalUrl https://mail. biscoito. com/Microsoft-Server -ActiveSync -ExternalUrl https://mail. biscoito. com/Microsoft-Server-ActiveSync Definir -OabVirtualDirectory "exch02\OAB (site padrão)"-InternalUrl https://mail. biscoito. com/OAB -ExternalUrl https://mail. biscoito. com/OAB Definir -OwaVirtualDirectory "exch02\OWA (site padrão)"-InternalUrl https://mail. biscoito. com/owa -ExternalUrl https://mail. biscoito. com/owa Definir -PowerShellVirtualDirectory "exch02\PowerShell (site padrão)"-InternalUrl https://mail. biscoito. com/PowerShell -ExternalUrl https://mail. biscoito. com/PowerShell |

Vamos para o próximo capítulo.

Configurações do servidor DNS local

Como especificamos os mesmos URLs internos e externos para os serviços do Exchange 2013, precisamos descobrir como configurar corretamente os registros do servidor DNS local (olhando para o futuro, direi que isso se chama Split DNS).

Observação: o fato é que o domínio mail.bissquit.com será resolvido para o endereço externo do gateway e assim enviado para fora e, ao chegar ao gateway, voltará para rede local. Não há nada de terrível nisso, mas é claramente uma rota extra que levará todo o tráfego da rede local para o seu Exchange 2013.

No controlador de domínio, você precisa acessar o snap-in “DNS” e criar uma nova zona de pesquisa direta:

Deixamos todas as configurações como padrão, basta indicar o nome desejado, para mim é bissquit.com. Depois de criar uma zona, você precisa adicionar um registro CNAME. Precisamos que mail.bissquit.com resolva o endereço interno do servidor Exchange 2013:

Observação: Observe que adicionar um domínio de segundo nível ao seu serviço pode ser uma péssima ideia se esse domínio (ou seus subdomínios) estiver vinculado a alguns recursos externos. Nesse caso, o seu servidor DNS local se considerará responsável por toda esta zona e retornará uma resposta informando que, por exemplo, o domínio do site não existe.

O registro foi criado, vamos verificar como funciona:

O nome mail.bissquit.com resolve para um endereço interno, está tudo bem, conforme precisamos. Porém, quando tentamos fazer “ping” em outro subdomínio, para o qual não criamos entradas na nova zona, não conseguimos resolver o nome. Isso acontece porque nosso servidor DNS se considera responsável (autoritário) por todo o domínio bisquit. Você pode enviar consultas DNS para um registro de site externamente usando delegação:

Especifique o domínio necessário no nome:

Em seguida, registre um (ou melhor ainda, vários) dos servidores NS do seu provedor, cujos registros DNS você administra. Se você não conhece nenhum servidor NS, execute nslookup na linha de comando, defina o tipo de registro (set type=ns), insira o necessário nome de domínio(o meu é bissquit.com):

Vamos verificar novamente:

Como você pode ver, tudo funciona. Obrigado ao artigo no blog de Alexey. Uma pequena desvantagem deste método é que você precisa registrar manualmente todos os subdomínios externos. É verdade que ainda não tenho muitos deles, apenas um.

Então, isso conclui a configuração do DNS. Em geral, a administração do servidor DNS está apenas indiretamente relacionada à configuração de URLs internas e externas, mas este é um ponto importante a ser considerado porque a documentação no Technet ao realizar a configuração de URL fornece apenas informações gerais sobre quais registros DNS precisam ser criados, mas como faça isso e quais nuances existem não são explicadas:

Depois de configurar a URL interna nos diretórios virtuais do servidor de Acesso para Cliente, você deverá configurar registros DNS privados para o Outlook Web App e outras opções de conectividade. Dependendo da sua configuração, você precisará configurar registros DNS privados para apontar para o endereço IP interno ou externo ou FQDN do servidor de Acesso para Cliente. Abaixo estão exemplos de registros DNS recomendados que você precisa criar para clientes internos se conectarem.

FQDN Tipo de registro DNS Significado Mail.contoso.com CNAME Ex2013CAS.corp.contoso.com www.contoso.com CNAME Ex2013CAS.corp.contoso.com

Configurando um serviço de e-mail baseado no Exchange 2010.

Existe a opinião de que não existem instruções suficientemente detalhadas na Internet para configurar um servidor Exchange 2010 para funcionar com correio externo. Neste artigo, tentarei descrever com o máximo de detalhes e acessibilidade possível o processo de configuração do Exchange Server 2010 para funcionar com e-mail externo por meio do Edge Transport Server.Para fazer um Guia Passo a Passo verdadeiramente completo, vamos dar uma olhada no processo de configuração de correio externo desde o início. Normalmente, esse processo consiste em três etapas principais:

- Registro de um nome de domínio comercial;

- Configurando um registro MX no servidor DNS que atende o nome de domínio;

- Configurando um servidor Exchange para funcionar com um domínio externo.

A primeira etapa foi concluída, agora você precisa obter um endereço IP estático para sua organização do seu provedor e pode passar para a segunda etapa - configurar um registro MX no servidor DNS que atende o domínio externo. Um registro MX (Mail Exchange) define o servidor de e-mail que processará as mensagens do seu domínio.

Edite a zona no servidor DNS da seguinte maneira:

- Registramos um registro A, por exemplo mail.firma.ru e indicamos para ele o endereço IP externo no qual o servidor Exchange está publicado;

- Registramos um registro MX e especificamos o nome do host para ele - mail.firma.ru.

Para verificar a exatidão das configurações você precisa usar o comando nslookup do seguinte modo:

- Verificamos o registro MX do domínio (por exemplo, mail.ru):

Como resultado, aprendemos que os correios são mail.ru passa pelo host mxs.mail.ru .

- Verificando o endereço IP do host mxs.mail.ru :

Nota: Neste exemplo, verificamos que não é o nosso servidor DNS local que “sabe” sobre o host mxs.mail.ru, mas o servidor DNS do Google (8.8.8.8).

Fig.1: Verificando o registro MX.

Se tudo estiver configurado corretamente e o registro MX do seu domínio for resolvido para o endereço IP externo do seu servidor, você poderá prosseguir diretamente para a configuração do Exchange.

Publicação do Exchange Server.

Existem duas opções para publicar um servidor Exchange na Internet:

- Servidor com função Transporte Central localizado na rede local da empresa e publicado na Internet por meio do gateway corporativo da Internet;

- Um servidor com a função é publicado no gateway Transporte de Borda, que está localizado em Zona DMZ e encaminha correspondência para local Transporte Central.

Nota: Para economizar na licença do Windows Server e hardware, organizações de pequeno e médio porte podem colocar o papel Transporte de Borda diretamente para o gateway sob controle Gateway de gerenciamento de ameaças (TMG), esta configuração é oficialmente suportada pela Microsoft, então é isso que faremos (não será possível instalar o Edge no servidor ISA). Você pode ler mais sobre como instalar o Exchange 2010 Edge Transport no TMG aqui - http://www.alexxhost.ru/2010/04/exchange-server-2010-edge-server.html.

Como resultado, o diagrama da nossa organização Exchange ficará assim:

Figura 2: Diagrama de organização do Exchange.

Não discutirei o processo de instalação de servidores e funções do Exchange 2010 neste artigo, porque... Não há nada de complicado nisso e este tópico foi descrito mais de uma vez em outras fontes. Vamos nos concentrar na configuração.

Troca de correio via Edge Transport

Antes de começarmos a configurar, vamos descobrir como o servidor de correio de borda (Edge) irá interagir com o servidor de hub local (Hub). Para trocar mensagens entre servidores, o Exchange usa conectores, e são eles que precisam ser configurados para uma troca de correio adequada. A Figura 3 ilustra o processo de recebimento e envio de mensagens através do servidor de borda Edge Transport:

Figura 3: Troca de mensagens via Edge Transport.

Como resultado, são usados 6 conectores:

- Recebimento de e-mail externo pelo servidor Edge;

- Envio de e-mail do servidor Edge para o servidor Hub;

- O servidor Hud recebe mensagens do servidor Edge;

- Envio de correio local para a Internet através de um servidor Edge;

- Recepção pelo servidor Edge de correio do servidor Hub;

- Envio de e-mail para a Internet pelo servidor Edge.

Configurando parâmetros de rede do servidor Edge Transport

Antes de assinar uma assinatura, você precisa definir corretamente as configurações de rede no servidor com a função Transporte de Borda. Deixe-me lembrar que neste cenário ele não está incluído na estrutura de domínio da empresa, está localizado na zona DMZ e localizado no mesmo servidor do TMG (não se esqueça de configurar corretamente as regras no TMG para envio/recebimento correspondência). Com base neste cenário, recomenda-se fazer as seguintes configurações:

- Obtenha do seu provedor e instale na interface externa endereço IP do servidor (apontado pelo registro MX previamente configurado), máscara, gateway e endereços do servidor DNS do provedor;

- Se você não possui seu próprio servidor DNS na zona DMZ, será necessário escrevê-lo no arquivo anfitriões na pasta \%Systemroot%\System32\Drivers\Etc, mapeando o nome do servidor de Transporte de Hub para seu endereço IP, ou seja, adicione uma linha como esta no final do arquivo 192.168.0.10 hub.domínio.local;

- Na interface olhando para rede local as empresas definem o endereço IP e a máscara. O gateway NÃO precisa ser inserido;

- Configure o nome do computador e o sufixo DNS conforme mostrado na Figura 4. (você não poderá alterar essas configurações posteriormente);

Fig. 4: Configurando o sufixo DNS do servidor.

- No servidor DNS local, crie um registro A apontando para o endereço IP do servidor Edge.

Inscrever-se na assinatura Edge

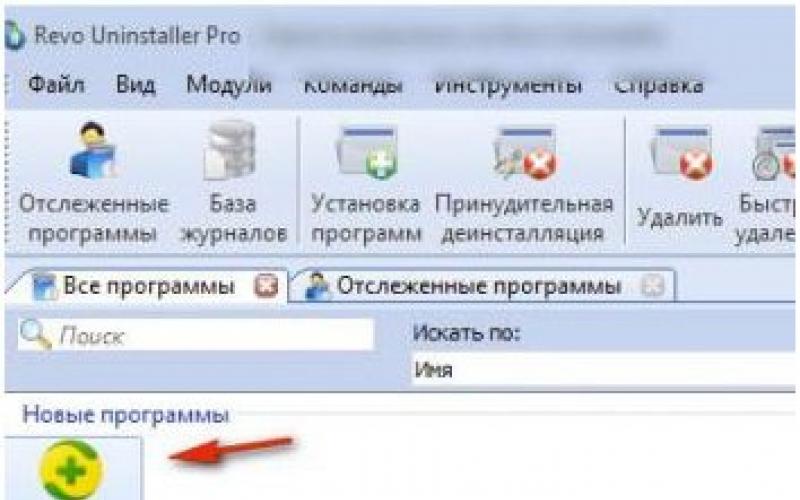

Conforme mencionado acima, o computador que possui a função de servidor Transporte de Borda instalada não tem acesso ao Active Directory. Todas as informações de configuração e destinatário são armazenadas na instância do Lightweight Directory Services ( AD LDS) Diretório Ativo. Este serviço deverá ser instalado previamente, conforme mostra a Fig.

Figura 5: Instalando o Lightweight Directory Services (AD LDS).

Para executar tarefas de descoberta de destinatários, o servidor de Transporte de Borda requer dados que residem no Active Directory. Esses dados são sincronizados com o servidor Edge Transport usando EdgeSync. EdgeSyncé um conjunto de processos executados em um computador que executa a função Transporte de Hub para executar a replicação unidirecional de destinatários e informações de configuração do Active Directory para o AD LDS no servidor de Transporte de Borda.

Depois de instalar o AD LDS e configurações corretas parâmetros de rede, você pode começar a configurar a colaboração dos servidores de Transporte de Borda e de Hub. Para fazer isso, emitiremos uma assinatura Edge da seguinte forma:

- Em um servidor com a função Edge Transport, execute o comando:

Figura 6: Criando uma assinatura de borda.

- Arquivo recebido edge_subscr.xml copie para o servidor de Transporte de Hub local;

- Vamos para Console de gerenciamento do Exchange-> seção Configuração da organização-> ação Nova assinatura Edge…

Figura 7: Criando uma Inscrição de Borda no servidor de Transporte de Hub.

- Selecione o site AD necessário e Arquivo XML assinaturas. Não esqueça de deixar a caixa de seleção habilitada para criar conectores de envio automaticamente.

- Após a conclusão do assistente, os conectores de envio serão criados e, após algum tempo, a sincronização com o servidor Edge Transport será executada. Para não esperar pela sessão de sincronização, você pode realizá-la manualmente com o comando:

Configurações parâmetros adicionais Intercâmbio 2010

O processo de assinatura de borda, embora facilite muito a vida dos administradores, não faz todo o trabalho para eles. Algumas configurações terão que ser concluídas manualmente:

Criando Conectores

Conforme mencionado acima, para alternar e-mails com êxito por meio de um servidor Edge, você deve ter pelo menos 6 conectores. Vamos verificar quais temos por padrão:

Figura 8: Conector de recebimento no servidor Edge Transport

Por padrão, foi criado um conector no servidor de Transporte de Borda que aceita mensagens de qualquer interface de rede e de quaisquer endereços IP externos e internos, de acordo com a posição 1

E 5

do diagrama da Fig. 3 já o temos.

Vamos em frente e dar uma olhada nos conectores de envio:

Figura 9: Conectores de envio

Durante a criação do Edge Subscription, a opção de criação de conectores de envio foi deixada habilitada (ver Fig. 7). Agora podemos ver nas propriedades do Transporte de Hub, no nível da organização, esses dois conectores criados automaticamente. Como esses conectores estão no nível da organização, todos os outros servidores Exchange no domínio os terão, neste caso, não é exceção, a única diferença será que no Edge eles são somente leitura. Como resultado, o conector Nome do primeiro site padrão para Internet realizará tarefas 4º E 6º conectores do nosso circuito, e Entrada para nome do primeiro site padrão – 2º.

Assim, temos cinco conectores em seis. O conector de recebimento no servidor de Transporte de Hub está faltando (Nº 3 no diagrama), ou melhor, está lá - Nome do hub padrão, mas, IMHO, seria mais correto fazer um separado. Para criar um conector receptor, vamos ao nível configurações do servidor, escolha uma função Transporte Central e no menu de ação pressione o botão Novo conector de recebimento.

Figura 10: Criando um conector de recebimento no servidor de Transporte de Hub.

Digite o nome do conector e indique que ele será Interno, ou seja funcionará com os servidores Exchange da nossa organização. Na próxima etapa do assistente, indicaremos que o e-mail deve ser recebido do endereço IP do servidor Transporte de Borda. Vamos completar a criação pressionando o botão Novo.

Agora que terminamos os conectores, vamos prosseguir para a criação de políticas para aceitação de e-mails.

Criando Política de Domínio Aceito e Endereço de E-mail

Domínio Aceitoé qualquer namespace SMTP para o qual uma organização do Microsoft Exchange envia e recebe emails. Devido ao fato de nosso nome de domínio externo ser diferente do local (firma.ru e domain.local), é necessário adicionar um domínio aceito em nível organizacional firma.ru, para que o servidor Exchange possa trabalhar com ele.

Para fazer isso, vamos ao nível configuração da organização -> Transporte Central -> Domínio Aceito.

Figura 11: Criando um novo domínio aceito.

No assistente, preencha o nome de exibição do domínio aceito, insira o próprio domínio e indique que o domínio será Autoritário, porque As caixas de correio dos destinatários estarão localizadas neste domínio SMTP.

Para que um usuário receba e envie e-mails através de domínios aceitos, ele precisa criar endereços de e-mail adicionais, isso é feito usando políticas de endereço de e-mail.

Política de endereço de e-mail são criados no nível da organização nas propriedades da função Transporte de Hub selecionando a ação Nova política de endereço de e-mail…

Fig. 12: Adicionando Política de Endereço de E-mail.

A política deve ser aplicada a todos os tipos de destinatários, sem filtros, vinculada ao nome FQDN desejado (conforme Figura 12) e especificada no agendamento para execução imediata (Imediatamente). Como resultado, a Política de Endereço de E-mail, quando vinculada a um Domínio Aceito, criará automaticamente endereços de e-mail correspondentes para todos os destinatários aos quais for aplicada.

Nota: A criação de endereços adicionais para destinatários não acontece imediatamente, portanto, para não esperar, você mesmo pode adicionar o endereço de e-mail nas propriedades da caixa de correio ou executar o cmdlet Atualização-EmailAddressPolicy.

Você deve criar duas políticas: uma para o domínio firma.ru, outro para domínio.local. Como resultado, cada destinatário na organização terá 2 endereços de e-mail e como endereço de retorno, será utilizado aquele pertencente à apólice com número de menor prioridade.

Neste ponto, o trabalho com o servidor de Transporte de Hub está concluído e você pode migrar para o Transporte de Borda.

Reescrita de endereço

Devido ao fato de nossos nomes de domínio externo e de domínio AD serem diferentes, precisamos reescrever os endereços nas mensagens recebidas e enviadas ( *.ru<->*.local). O Microsoft Exchange Server 2010 possui uma função para esses fins Reescrita de endereço, que permite alterar os endereços de remetentes e destinatários em mensagens recebidas e enviadas. Leia mais sobre esta função Você pode lê-lo aqui - http://technet.microsoft.com/ru-ru/library/aa996806.aspx.

Para adicionar uma política de reatribuição de endereço, use o cmdlet Novo endereçoRewriteEntry no servidor Transprot de borda:

New-AddressRewriteEntry –Nome “Lan - Internet” –InternalAddress “domain.local” – ExternalAddress “firma.ru”

Figura 13: Adicionando uma política de reescrita de endereço.

Observação: esta política não é aplicada imediatamente; para ativá-la imediatamente, você pode reiniciar manualmente o serviço de Transporte do Microsoft Exchange.Possíveis problemas

Isso conclui a configuração básica do Exchange Server 2010 para trabalhar com correio externo por meio do servidor de Transporte de Borda localizado na zona DMZ corporativa. A próxima etapa é verificar se este e-mail foi enviado e recebido. Se por algum motivo a correspondência não for enviada ou recebida, aconselho você a seguir primeiro estas etapas:

- Use o assistente Analisador de conectividade remota localizado no cardápio Caixa de ferramentas. Este assistente o levará à página http://testexchangeconnectivity.com/, na qual você pode testar vários serviços do Exchange.

- Ver fila de mensagens Caixa de ferramentas -> Visualizador de filas para determinar em que estágio a carta está presa. Este utilitário pode mostrar não apenas a fila de mensagens, mas também o texto dos últimos erros que ocorreram com uma fila específica e os cabeçalhos das mensagens nela contidas.

- Equipe telnet SeuServidor 25 irá ajudá-lo a verificar se seus servidores estão disponíveis para receber mensagens.

- Se você encontrar problemas relacionados ao DNS no Queue Viewer, provavelmente você não configurou os parâmetros de rede das interfaces corretamente ou os editou incorretamente arquivo hosts.

- Além disso, para o servidor Edge Transport, você pode especificar endereços de servidores DNS diferentes daqueles instalados nas interfaces de rede; Propriedades servidor selecionado – guias Pesquisas de DNS interno E Pesquisas de DNS externo.

- Você precisa verificar as guias nos conectores Rede, Autenticação E Grupo de permissão.

- Depois de fazer alterações no Hub Transport, não se esqueça de sincronizar ( Sincronização Start-Edge).

- Se nenhuma das opções acima ajudar, você pode analisar os logs do sistema e ativar o log de protocolo na guia Geral nas propriedades do conector. Você pode ler mais sobre como analisar logs de transporte aqui - http://technet.microsoft.com/ru-ru/library/aa998617.aspx.

Introdução

O Forefront Threat Management Gateway (TMG) 2010 inclui suporte para publicação do Microsoft Exchange Outlook Web App (OWA) para Exchange 2010, bem como Outlook Web Access para Exchange 2007, 2003 e 2000. Na Parte 1 desta série de duas partes, nós analisamos como provisionar o servidor CAS para publicação. Na Parte 2, falaremos sobre as etapas necessárias para publicar o Exchange OWA 2010 usando TMG.Importar um certificado

Antes de podermos publicar o OWA, primeiro precisamos importar o certificado SSL do site para o firewall TMG. Para completar esta tarefa, vá ao menu Iniciar/Executar e entre mmc.exe. Selecione na lista suspensa Arquivo/Adicionar ou Remover Snap-in. Escolher Certificados e pressione Adicionar.Selecione uma opção Conta de computador.

Selecione a opção para gerenciar o computador local (Computador local).

Na árvore do console, expanda o nó Certificados. Expandindo a pasta Pessoal, clique com o botão direito na pasta Certificados e escolha Importar

Indicamos a localização do arquivo de certificado que foi exportado anteriormente.

Digite a senha e (opcional) verifique chave privada como exportável.

Aceite a opção padrão Coloque todos os certificados na seguinte loja.

Crie uma regra de publicação do OWA

No console de gerenciamento do TMG, clique com o botão direito no nó da política de firewall (Política de Firewall) na árvore do console e selecione Novo e então Regra de publicação de acesso para cliente Web do ExchangeDê um nome significativo à regra de publicação.

Escolher Servidor Exchange 2010 na lista suspensa e selecione a opção de publicação Acesso Web do Outlook.

Para fins de demonstração, publicaremos um servidor CAS, por isso selecionamos a opção Publique um único site ou balanceador de carga.

Selecione a opção Usar SSL para conectar-se ao servidor web ou farm de servidores publicado.

Digite um nome interno site.

Selecione a opção para aceitar solicitações para um domínio específico e digite nome público site.

Selecione uma opção Selecione Certificado e indicar o certificado importado anteriormente.

Selecione uma opção Use autenticação de formulário HTML E Windows (Diretório Ativo) para verificar credenciais.

Se necessário, habilite o SSO.

Método de autenticação usado pelo firewall TMG deve corresponder com o método de autenticação configurado no site. Como habilitamos a autenticação básica no site, selecionaremos a opção Autenticação Básica Aqui.

Se você deseja restringir o acesso do OWA a usuários e/ou grupos específicos, adicione-os aqui. Caso contrário, aceite o grupo Todos os usuários autenticados padrão.

Para confirmar a operação, pressione o botão Regra de teste.

O TMG testará a regra e informará se funciona ou não.

Conclusão

Depois de preparar o Exchange Client Access Server (CAS) na Parte 1 desta série, na Parte 2 configuramos o Forefront Threat Management Gateway (TMG) para publicar com segurança o Exchange Outlook Web App 2010. Importamos o certificado SSL e percorremos o Criar Exchange Web Client Access Publishing Rule Wizard Publishing Rule e também usou o recurso de diagnóstico no TMG para verificar se a regra de publicação foi configurada corretamente.Cópia de http://spravka.zhavoronki.biz

24.12.2012

Este artigo discutirá a segmentação do OWA, que é usada para limitar os componentes disponíveis ao usuário por meio da interface do OWA e personalizar as telas de login e logout do OWA.

William Lefkowitz ([e-mail protegido]) - CTO do Mojave Media Group, autor de artigos sobre mensagens e tecnologias de colaboração. Possui certificação MCSE e título de MVP do Microsoft Exchange

Outlook Web App (OWA) no Exchange Server 2010 é o novo nome do Outlook Web Access, que existe há cerca de 15 anos desde o lançamento do Exchange Server 5.0. Desde que a primeira versão do Exchange Server encerrou sua sessão com o OWA, os administradores sempre quiseram adicionar recursos exclusivos ao OWA, mesmo além das personalizações suportadas. As configurações do OWA vão desde ajustes de cores até uma mudança completa de símbolos corporativos e mudanças radicais na interface. A facilidade de configuração do OWA depende da versão do Exchange Server, das ferramentas de configuração disponíveis e do nível de habilidade do administrador.

A versão moderna do OWA é significativamente diferente do aplicativo simples Active Server Pages (ASP) no Exchange 5.0 e 5.5. Com os Serviços Web do Microsoft Exchange, introduzidos no Exchange Server 2007, os dados do Exchange estão disponíveis em diversas fontes compatíveis com API de Serviços Web. O Exchange Server 2010 com Exchange Web Services facilita o design de aplicativos Web personalizados para acessar dados do Exchange Server. O Exchange 2007 adiciona quatro temas selecionáveis pelo usuário ao OWA. O Exchange Server 2010 RTM não implementa opções de configuração do OWA; Os antigos temas do Exchange 2007 ainda estão presentes na instalação, mas não funcionam. As configurações do OWA foram retornadas somente no Exchange Server 2010 Service Pack 1 (SP1). O Exchange Server 2010 SP2 atual não inclui configurações de OWA além daquelas discutidas neste artigo.

A abordagem da Microsoft para configurar o OWA

Muitas das alterações do OWA discutidas exigem a substituição de arquivos existentes por arquivos atualizados. Ao trabalhar com temas, folhas de estilo em cascata simples (CSS) e telas de login e desligamento, ocorrem alterações no nível do arquivo. Quando a Microsoft atualiza o Exchange Server – para corrigir bugs, pacotes cumulativos de patches ou service packs – a empresa não garante que as alterações serão mantidas. Também não há garantia de que as atualizações de código não afetarão as personalizações feitas pelo usuário. Portanto, você precisa arquivar suas configurações e certificar-se de que, após aplicar as atualizações, suas configurações do OWA funcionarão. A abordagem da Microsoft para configurar o OWA para todas as versões até o Exchange 5.5 é descrita no artigo “Política de suporte da Microsoft para a personalização do Outlook Web Access para Exchange” (http://support.microsoft.com/kb/327178). Também é uma boa ideia desenvolver e testar suas personalizações, sejam aplicativos OWA totalmente personalizados ou alterações na tela de login em nível de arquivo para uma tela de marca, nos laboratórios antes de mover seu trabalho para produção.

Segmentação

A segmentação é um método de configuração do OWA totalmente compatível. Com a segmentação, o administrador simplesmente define os componentes do OWA que ficam visíveis para o usuário final. Muitas empresas desejam que seus usuários tenham acesso a todo o conjunto de recursos por meio do cliente OWA. No entanto, alguns usuários podem precisar apenas de um conjunto limitado de recursos para suas atividades diárias. Por exemplo, há pouco tempo trabalhei numa fábrica onde os trabalhadores necessitavam de acesso a e-mail e contactos, mas não a calendário, tarefas ou pastas públicas. O acesso restrito ao OWA também pode impedir que os usuários divulguem ou vejam informações confidenciais ou que estejam além de sua autoridade. Restringir o acesso a componentes opcionais com base no uso ou por meio de políticas também é uma boa técnica de segurança que reduz a exposição ao risco. Além disso, a segmentação pode reduzir a largura de banda de comunicação consumida durante as sessões do OWA.

Por padrão, o OWA está disponível em um servidor Exchange 2010 com a função de servidor Acesso para Cliente instalada. A segmentação não requer nenhuma configuração adicional. No Exchange 2007, a segmentação é facilmente gerenciada por meio do Exchange Management Console (EMC). A segmentação é configurada por meio do servidor de acesso para cliente na EMC.

No console EMC, navegue até o servidor de acesso para cliente que hospeda o OWA e clique em clique com o botão direito passe o mouse sobre o site do OWA e selecione Propriedades. A guia Segmentação (Figura 1) lista os recursos do OWA que podem ser desabilitados e habilitados pelos usuários do servidor de Acesso para Cliente (consulte a Tabela 1 para obter uma lista de recursos disponíveis). Selecione e habilite recursos individuais, um de cada vez.

O Exchange Server 2010 introduziu políticas de caixa de correio do OWA. Com essas políticas, os administradores podem aplicar segmentação a usuários individuais ou grupos de usuários, em vez de a todos conectados ao OWA em um servidor de Acesso para Cliente específico. Embora o recurso tenha “caixa de correio” em seu nome, essas políticas não se aplicam tecnicamente às caixas de correio, mas ao aplicativo Web usado para acessar os dados na caixa de correio. Quando a função de servidor Acesso para Cliente é instalada, a política de caixa de correio padrão do OWA é aplicada. Por padrão, todas as funções segmentadas listadas estão ativadas.

As políticas de caixa de correio do OWA são configuradas no EMC no nível da empresa, como mostra a Figura 2. Selecione Client Access no centro de configuração da organização no EMC; As políticas de caixa de correio do OWA são mostradas no painel central. Para adicionar uma nova política, clique com o botão direito em uma área vazia no painel central e selecione Novo de menu de contexto ou selecione-o diretamente no painel EMC Actions. Como mostra a Figura 2, o objetivo principal de uma política de caixa de correio do OWA é configurar uma opção de segmentação específica para um usuário ou grupo, já que não há mais nada para configurar na interface do usuário. É útil dar um nome descritivo à política, como a região ou unidade de negócios à qual ela se aplica, ou incluir um alvo de segmentação específico no nome, como Nenhum Diário. A Figura 3 mostra a janela Propriedades do Outlook Web App, onde você pode aplicar uma política de caixa de correio OWA existente para caixa de correio ou caixas. As políticas de caixa de correio do OWA podem ser criadas e editadas usando o Exchange Management Shell (EMS) ou os comandos New-OWAMailboxPolicy e Set-OWAMailboxPolicy.

Ao usar esses comandos para criar uma nova política de caixa de correio do OWA ou modificar uma política existente, você pode ativar ou desativar uma lista de atributos. Esses atributos se aplicam diretamente aos recursos listados na Tabela 1. Por padrão, os recursos estão habilitados, portanto, em geral, ao configurar uma política de caixa de correio do OWA no EMS, você deve selecionar os atributos de alternância e defini-los como falsos para desativá-los. Para obter listas de atributos para cada comando, consulte os artigos da Microsoft "Set-OwaMailboxPolicy" (http://technet.microsoft.com/en-us/library/dd297989.aspx) e "New-OWAMailboxPolicy" (http://technet .microsoft.com/en-us/library/dd351067), bem como na ajuda do comando.

.jpg) |

A segmentação também pode ser configurada usando EMS no nível do servidor ou do usuário. O comando Set-CASMailbox aplica segmentação conforme definido na política específica de caixa de correio do OWA. Por exemplo, o código a seguir aplica uma política de caixa de correio do OWA chamada North America Staff ao usuário Steve que tem acesso à caixa de correio:

Set-CASMailbox -Identity Steve -OwaMailboxPolicy: "Equipe da América do Norte"

Se houver espaços no nome da política de caixa de correio do OWA, o EMS exigirá o uso de aspas. Para aplicar a política de caixa de correio do OWA chamada Executivos a todos os usuários pertencentes à unidade organizacional (OU) do Active Directory (AD) com o mesmo nome, use o código:

Get-CASMailbox -OrganizationalUnit Executivos | Set-CASMailbox -OWAMailboxPolicy:Executivos

Usando o EMS, você pode obter uma lista de usuários com acesso à caixa de correio aos quais deseja aplicar políticas de caixa de correio do OWA com base em atributos típicos existentes (por exemplo, Título, Local). Para fazer isso, use Get-User e canalize a saída para o comando Set-CASMailbox. Você também pode extrair dados de um arquivo de texto via EMS usando o comando Get-Content:

Get-Content "c:\files\OWAPolicyList.txt" | Set-CasMailbox -OwaMailboxPolicy "Equipe da América do Norte"

OWAPolicyList.txt é um arquivo de texto simples que contém uma lista de endereços de e-mail para caixas de correio, um endereço por linha:

É claro que os administradores Microsoft Office 365 precisa usar EMS para configurar a segmentação na empresa. O Painel de Controle do Exchange (ECP) para Office 365 não fornece acesso à administração de políticas do OWA.

O Exchange 2010 SP2 traz de volta uma versão anteriormente removida do webmail: OWA Mini, anteriormente conhecido como Outlook Mobile Access (OMA) e presente no Exchange Server 2003. A versão atualizada do OWA Mini apresenta um conjunto de formulários dentro do OWA. Como parte do OWA, o OWA Mini (para navegadores móveis) e OWA Basic (para navegadores não testados) também reconhecem sinalizadores de segmentação. Os usuários que não têm acesso a pastas básicas, como o Calendário, não podem acessá-las por meio do OWA Mini (Figura 4) ou do OWA Basic.

.jpg) |

| Tela 4. OWA Mini |

A segmentação torna a experiência do OWA na Web mais simples e consistente para os usuários. Por padrão, o OWA mostra as pastas principais Correio, Calendário, Contatos e Tarefas no canto inferior esquerdo da janela do navegador. Como exemplo simples Considere um usuário chamado Steve Bauer que inicialmente não tinha políticas de caixa de correio do OWA aplicadas e, portanto, tinha todos os recursos habilitados. Vamos aplicar uma política de caixa de correio do OWA que desativa calendário, tarefas e seleção de tópicos. As telas 5 e 6 mostram as diferenças na interface antes e depois da aplicação da política.

A segmentação também pode ser aplicada no nível do servidor usando o comando Set-VirtualDirectory. Tal como acontece com o comando Set-OWAMailboxPolicy, você pode ativar ou desativar recursos individuais. Dessa forma, todos que se conectarem a um servidor e diretório virtual específico, como o owa (site padrão), verão a mesma funcionalidade do OWA. Se você estiver usando algum tipo de método de balanceamento de carga para acesso do OWA em vários servidores de Acesso para Cliente, deverá aplicar as alterações nas configurações de segmentação a todos os servidores de Acesso para Cliente no pool. Caso contrário, os usuários verão diferentes configurações do OWA dependendo do servidor de Acesso para Cliente ao qual se conectam por meio do mecanismo de balanceamento de carga.

Por fim, observe que se você criar uma nova política de caixa de correio do OWA ou fizer alterações na segmentação em nível de servidor e desejar aplicar imediatamente a política ou as alterações aos usuários, talvez seja necessário reiniciar o site do OWA. Quando o Microsoft IIS é reiniciado, as alterações no OWA também entram em vigor imediatamente. É melhor fazer isso de linha de comando no servidor usando o seguinte comando:

Personalização da tela Iisreset -noforce Logon- e Logoff

Quando os usuários acessarem a URL do OWA, a primeira tela será a de registro (a menos que haja um erro de certificação). Algumas empresas procuram personalizar a tela de inscrição e saída para enfatizar a marca ou garantir aos usuários que estão no lugar certo. Uma tela de registro com um logotipo corporativo e cores familiares dará aos usuários a confiança de que estão no site certo. Você também pode incluir certas informações ou um aviso de isenção de responsabilidade na tela de registro. As configurações da tela de login ou logout não afetam a funcionalidade básica do OWA.

As telas de login ou logout do OWA são formulários da Web independentes que usam vários arquivos gráficos. tabelas gif e CSS para fontes e formatação. Para usuários iniciantes que fazem login no OWA, há uma tela adicional que também é personalizável porque os arquivos CSS e as imagens são iguais à tela de login. A tela inicial de login consiste em nove arquivos gif, organizados e posicionados de acordo com logon.css. Outros aspectos da tela de registro também são determinados pelas informações do arquivo CSS, incluindo o tipo de fonte e as cores usadas fora dos arquivos de imagem GIF. Os mesmos arquivos são usados para a primeira tela de configuração de login e para a tela de logout. Para alterar esses arquivos, você só precisa fazer isso uma vez; as atualizações são refletidas em todas as três páginas. As versões padrão das telas Login, Primeiro Login e Logout são mostradas nas Telas 7, 8 e 9.

.jpg) |

| Tela 7: Tela de login padrão |

.jpg) |

| Tela 8: Tela padrão de registro pela primeira vez |

.jpg) |

| Tela 9: Tela de logout padrão |

Os arquivos usados para as telas de login e logout estão localizados em um servidor Exchange que executa a função de servidor Acesso para Cliente no diretório \Program Files\Microsoft\Exchange Server\V14\ClientAccess\Owa\\Themes\Resources. A variável está no nível do Exchange Server. O Exchange 2010 SP2 mostra uma pasta chamada 14.2.247.5. O Exchange 2010 SP2 Rollup 1 adiciona a pasta 14.2.283.3. OWA usa a fonte mais recente.

Conforme observado acima, se possível, a customização deve ser testada em laboratório. Caso contrário, tente fazer backups arquivos de origem antes de fazer alterações nos arquivos OWA. Felizmente, a Microsoft deu nomes descritivos aos GIFs. A Figura 10 mostra a distribuição dos gifs na tela de cadastro; A Tabela 2 lista os nomes dos arquivos de imagem e seus tamanhos (em pixels).

A maneira mais fácil de personalizar sua tela de login é um processo de duas etapas: substitua os gifs por logotipos de empresas mais apropriados e altere logon.css e owafont.css de acordo. Naturalmente, essas mudanças superficiais não são as únicas, mas desta forma você pode obter o efeito máximo com o mínimo de esforço. O GIF do texto do Outlook Web App mostrado nas Figuras 7, 8 e 9 é chamado lgntopl.gif (o nome do arquivo significa logon, superior, esquerdo). É mais fácil trabalhar se você quiser apenas adicionar seu logotipo sem alterar o esquema de cores padrão do OWA. Ao preparar este artigo, peguei um arquivo gif e adicionei um logotipo fictício do Las Vegas Webmail, pegando emprestado a famosa placa de Las Vegas da Las Vegas Strip em Nevada, conforme mostrado na Figura 11. O tamanho do arquivo gif permaneceu o mesmo (456 x 115 pixels), portanto, simplesmente substituindo os arquivos no servidor de Acesso para Cliente, os usuários que fizerem login no OWA nesse servidor de Acesso para Cliente verão o novo logotipo. Se você usar um tamanho de arquivo diferente e não fizer alterações no arquivo CSS, então formatação gráfica será inconsistente. A localização de cada imagem na página é determinada pelos dados do arquivo CSS e depende da localização dos pixels, portanto, se você alterar o tamanho dos arquivos gif, terá que acomodar essas alterações no arquivo CSS. Obviamente, a personalização aprofundada da tela de registro, além de alterar a aparência das imagens existentes, requer algum conhecimento de CSS.

.jpg) |

| Figura 11: Tela de login personalizada do OWA |

O estilo do texto na tela de login também é determinado pelas instruções no arquivo logon.css. Arquivos CSS são arquivos de texto simples que podem ser modificados em um editor de texto ou em um dos muitos editores CSS. Mas hoje, todos os programas de desenvolvimento web também podem modificar CSS. O Microsoft Expression Web é uma ótima ferramenta para trabalhar com arquivos CSS; O Microsoft Visual Studio também pode servir editor poderoso CSS, embora usá-lo apenas para esse fim seja claramente irracional. As cores em CSS são definidas por códigos de cores hexadecimais: o símbolo (#) seguido por um código de 6 dígitos. A maioria dos editores CSS fornece paletas de cores com números hexadecimais. Existem também recursos de acesso rápido disponíveis na Internet (como o VisiBone). Profissionais de marketing, artistas e programadores da web normalmente definem códigos de cores precisos para produtos impressos e da web que representam o esquema de cores dos logotipos corporativos.

A Tabela 3 lista algumas das cores definidas no arquivo logon.css para a tela de login. Para este exemplo, alterei a cor da fonte no arquivo logon.css de laranja para roxo e alterei o plano de fundo do campo de entrada de nome de usuário e senha para cinza claro em vez de laranja claro. Também destaquei a borda ao redor dos campos de entrada, alterando o cinza esparso para um azul mais rico, alterando o código de cores e aumentando a frequência de pixels da borda. Para fazer essas alterações, alterei os valores de fff3c0 para cccccc, ff6c00 para 800080 e a4a4a4 para 000080 no arquivo logon.css. Foram necessários testes de várias versões para determinar exatamente quais elementos do arquivo CSS estavam sendo aplicados à página. Tendo preservado prudentemente cópia de segurança logon.css, coloquei o novo arquivo no diretório \Program Files\Microsoft\Exchange Server\V14\ClientAccess\Owa\14.2.283.3\Themes\Resources no servidor de Acesso para Cliente. Também copiei a nova imagem lgntopl.gif para o mesmo diretório. A Figura 12 mostra alterações simples feitas na tela de registro do OWA. Claro, suas opções não estão limitadas a essas configurações simples. Com um bom conhecimento de CSS e gráficos, você pode criar telas personalizadas de login e logout que são irreconhecíveis nas opções padrão do OWA.

Seus usuários podem precisar limpar o cache local do navegador para ver as alterações imediatamente. Em meu laboratório, tive que relançar o site para levar as alterações aos clientes. Se você usar determinados aplicativos ou dispositivos proxy no perímetro da rede, poderá haver um atraso até que os usuários recebam atualizações.

Aplicando configurações

As alterações do OWA não são replicadas entre servidores de Acesso para Cliente. Se vários servidores Exchange com a função de servidor Acesso para Cliente instalada fornecerem OWA, todas as configurações deverão ser aplicadas em cada servidor. Somente neste caso todos os usuários verão as mesmas telas. Os usuários receberão telas do OWA do servidor de Acesso para Cliente para o qual seus navegadores são direcionados. Isso pode ser uma vantagem e uma desvantagem. Às vezes é útil ter diferentes grupos de usuários interagindo de maneira diferente com o OWA em um ambiente corporativo.

Se você não deseja trabalhar no nível de arquivo no Exchange Server, mas precisa de alterações nas telas de login e desligamento, algumas empresas de branding corporativo fornecem serviços para uma variedade de soluções de software personalizadas, incluindo o OWA 2010. Muitas fazem alterações profundas no OWA telas de registro para que o aplicativo fique irreconhecível. Um exemplo desse fornecedor (com várias capturas de tela para soluções de clientes) é Techstur.com. Se você utilizar os serviços dessa empresa, esteja preparado para lidar com problemas que possam surgir após o lançamento de novos service packs para OWA.

Configurando o OWA no Exchange Server 2010

Material da Rosalab Wiki

Propósito

Este manual descreve como conectar vários clientes de e-mail para o servidor Microsoft Exchange. O objetivo é obter um sistema que corresponda à funcionalidade do Microsoft Outlook.

Dados de entrada

Os exemplos usam o servidor Microsoft Exchange 2010 (v14.03.0361.001) Service Pack 3 Update RollUp 18. O teste é realizado na rede corporativa. Os servidores DNS contêm endereços de correio externos para o servidor de correio. O seguinte deve funcionar no servidor Exchange:

- OWA (Outlook Web Access) - um cliente web para acessar um servidor de colaboração Trabalho da Microsoft Intercâmbio

- OAB (Catálogo de endereços offline) - catálogo de endereços offline

- EWS (Exchange Web Services) é um serviço que fornece acesso aos dados da caixa de correio armazenados no Exchange Online (como parte do Office 365) e na versão local do Exchange (começando com o Exchange Server 2007)

Configurações do servidor Exchange

Uma questão importante para a execução bem-sucedida de clientes não-Microsoft no Exchange 2010 é a autenticação. Você pode visualizar seus parâmetros em um servidor Exchange com a função CAS (Client Access Server). Inicie o snap-in Gerenciador do IIS e abra a guia Sites/Site padrão. Observe que a autenticação tem três componentes:

- OWA - Status " Habilitado" Para " Autenticação básica" E " Autenticação do Windows»:

- OAB – Situação” Habilitado" Para " Autenticação básica" E " Autenticação do Windows»:

- EWS - Estado " Habilitado" Para " Autenticação anônima», « Autenticação básica" E " Autenticação do Windows»:

Camadas (intermediários) e utilitários auxiliares

DavMail

Alguns clientes de e-mail não conseguem se conectar diretamente ao Microsoft Exchange e exigem o uso de um intermediário. Neste exemplo, um servidor proxy é usado como intermediário DavMail.

- Instalar DavMail, tendo obtido direitos de administrador usando su ou sudo:

- Correr DavMail:

- Na guia “Principal” no “ URL do OWA (troca)"Insira o endereço do seu servidor no formato "https://

/EWS/Exchange.asmx" ou um link para o OWA

no formato "https://

- Lembre-se dos números das portas " Porta IMAP local" E " Porta SMTP local" Neste exemplo, são 1143 e 1025, respectivamente.

Para não iniciar manualmente o servidor todas as vezes DavMail, você precisa adicionar sua chamada ao startup.

- Vá para o menu " Configurações do sistema → Inicialização e desligamento → Execução automática", clique no [ Adicionar um aplicativo] e digite “davmail” na barra de pesquisa e clique em [ OK]:

Agora servidor proxy local DavMail será iniciado automaticamente quando o sistema for iniciado. Se o seu ícone na “Barra de Tarefas” incomoda, existe a opção de ocultá-lo. Para isso, no arquivo .davmail.properties, edite a linha davmail.server=false , alterando false para true:

Sudo mcedit /home/<имя_пользователя>/.davmail.properties

Clientes de email para conexão com o Exchange

Agora você pode começar a configurar clientes de e-mail.

Pássaro Trovão

Mozilla Thunderbirdé o principal cliente de e-mail das distribuições ROSA Linux e, provavelmente, já está instalado em seu sistema e pronto para uso. Caso contrário, você pode instalá-lo a partir dos repositórios ROSA. Este exemplo usa a versão 52.2.1.

- Instalar Pássaro Trovão:

- Adicione uma interface em russo:

- Instale o complemento relâmpago, que permite usar calendários:

- Correr Pássaro Trovão.

- Na seção " Contas "no parágrafo" Crie uma conta» selecione « E-mail " Uma janela de boas-vindas aparecerá.

- Na janela que se abre, clique no botão [ Ignore isso e use meu e-mail existente].

- Na janela " Configurando uma conta de e-mail"digite nos campos" seu nome», « Endereço de email correspondência" E " Senha» suas credenciais.

- Clique em [ Continuar]. O programa tentará encontrar conexões (sem sucesso) e uma mensagem de erro aparecerá:

Aqui você precisará dos números de porta que você lembrou durante a configuração DavMail.

- Para categorias " Caixa de entrada" E " Extrovertido» altere o nome do servidor para “localhost”.

- Especifique para " IMAP"porta 1143, e para" SMTP" - porta 1025.

- No campo " Nome de usuário» especifique UPN (User Principal Name) - o nome de domínio do usuário no formato “[email protected]”.

- Clique no botão [ Teste novamente].

Se você inserir suas credenciais corretamente, não haverá erros. O sistema pode solicitar que você aceite o certificado do servidor Exchange. Se isso não acontecer, você pode ter desligado a interface muito cedo DavMail.

Crie um calendário de usuário

- Na categoria " Contas» selecione o item « Crie um novo calendário».

- Na janela que aparece, selecione o valor “ On-line» e pressione [ Próximo].

- Selecione o formato " CalDAV"e no campo" Endereço"digite" http://localhost:1080/users/

/calendário":

Criando um catálogo de endereços

Catálogo de endereços Pássaro Trovão não suporta o protocolo CardDAV e só pode ser conectado ao diretório LDAP do servidor Exchange.

- Abra catálogos de endereços existentes clicando no botão [ Catálogo de endereços] e selecionando “ Arquivo -> Novo -> Diretório LDAP».

- Na janela do assistente, especifique os seguintes parâmetros:

- Nome- qualquer nome adequado

- Nome do servidor-host local

- Elemento raiz (DN base)-ou=pessoas

- Porta- 1389 (de Davmail)

- Nome de usuário (DN de ligação)- nome de usuário UPN

- Clique em [ OK]. O programa solicitará que você insira uma senha.

- Vá para o menu de opções Pássaro Trovão. Na categoria " Compilação» selecione a guia « Endereçamento" e sob o texto "Ao inserir um endereço, procure endereços de correspondência adequados em" marque a caixa " Servidor de diretório" selecionando o nome do seu catálogo de endereços.

Evolução

Um cliente de e-mail também está disponível nos repositórios ROSA Evolução(a versão 3.16.4 é usada neste exemplo).

- Instalar Evolução:

- Instale o conector Intercâmbio compatível com a versão 2007 e posterior:

- Correr Evolução.

- Na janela do assistente, clique no botão [ Próximo] até você ir para o “ Conta».

- Preencha os campos " Nome completo" E " E-mail».

- No " Recebendo correspondência"na lista" Tipo de servidor» selecione "Exchange Web Services".

- Para o nome, insira o nome UPN do usuário no formato “[email protected]”.

- No campo " URL do host"digite" https://MailServerNameExchange/EWS/Exchange.asmx .

- No campo " URL da OAB» Insira a URL da OAB.

- Selecione "Básico" como tipo de autenticação.

Após a configuração bem-sucedida, o programa solicitará uma senha:

Depois de inserir a senha Evolução terá acesso à sua caixa de correio, catálogo de endereços e calendários.

Para qualquer dúvida relacionada a este artigo, entre em contato [e-mail protegido].