www.microsoft.com

Exchange 2013 ներքին և արտաքին URL-ները անհրաժեշտ են տարբեր վայրերից որոշակի ծառայություններ մուտք գործելու համար՝ տեղական ցանցից կամ ինտերնետից: Լռելյայնորեն, սերվեր տեղադրելիս նշվում են միայն ներքին URL-ները, որոնք կապում են fqdn սերվերին, իսկ արտաքին URL-ները իսպառ բացակայում են: .

Այս հոդվածը շարքի հինգերորդն է, որն ընդգրկում է Exchange 2013-ը տեղադրումից անմիջապես հետո կարգավորելու համար անհրաժեշտ առաջադրանքները: Եթե ձեզ հետաքրքրում են այլ առաջադրանքներ, խորհուրդ եմ տալիս դիմել կոնֆիգուրացիայի վերաբերյալ հիմնական հոդվածին կամ թեմայի վերաբերյալ հիմնական հոդվածին:

Անցնենք այս հոդվածի հիմնական նպատակին՝ փոխելով ներքին և արտաքին URL-ները։

Կարգավորումներ

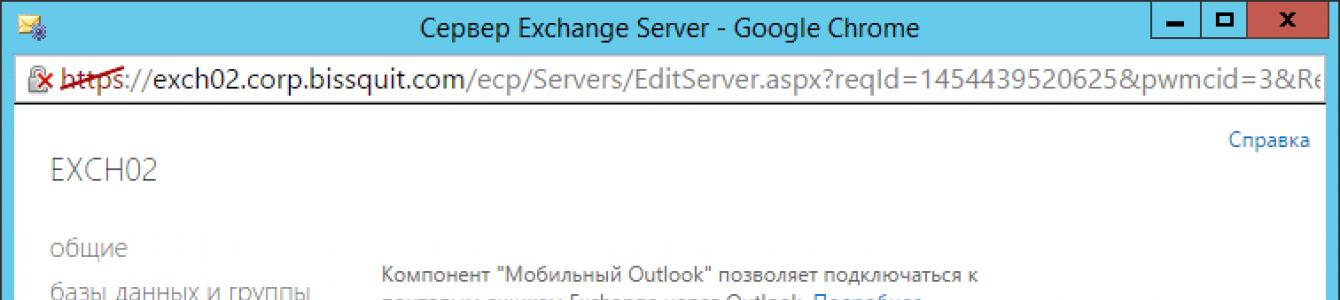

Դա անելու համար անցեք գրացուցակ EAC - Սերվերներ\Սերվերներ— ընտրեք ցանկալի սերվերը մկնիկով (ինձ համար դա exch02 է)\ Փոփոխություն(մատիտի պատկերակ) - Mobile Outlook.

Դաշտում Տրամադրեք արտաքին հոսթի անուն (օրինակ՝ contoso.com)՝ օգտատերերին ձեր կազմակերպությանը միացնելու համար. Մենք գրանցում ենք մեզ անհրաժեշտ արտաքին հասցեն։ Ինձ համար դա կլինի mail.bissquit.com: Լավ կլինի նաև փոխել ներքին հանգույցի անվանումը նման բանով: Դուք պետք է որոշեք՝ արտաքին և ներքին անվանումները նույնն են լինելու, թե տարբեր, բայց դրանք նույնականացնելն ավելի քան տրամաբանական է թվում:

Եթե դուք չեք փոխել նույնականացման տեսակը, կհայտնվի նախազգուշացում.

Ես Exchange-ի ավելի վաղ տարբերակներ չունեմ, ուստի անտեսում եմ նախազգուշացումը:

Դուք կարող եք դա անել Powershell-ի միջոցով՝ օգտագործելով cmdlet Set-OutlookAnywhere:

PowerShell

Եկեք ստուգենք արդյունքը.

Հաջորդը, եկեք փոխենք վիրտուալ դիրեկտորիաների կարգավորումները՝ դրանցում ավելացնելով արտաքին URL (այն բացակայում է լռելյայնորեն) և սահմանելով նմանատիպ հասցե ներքին կապերի համար։ EAC վեբ ինտերֆեյսի միջոցով դուք կարող եք կատարել համապատասխան գործողությունները կատալոգում Սերվերներ\Վիրտուալ գրացուցակներ- ընտրեք ցանկալի գրացուցակը մկնիկի օգնությամբ, սեղմեք Փոփոխություն(մատիտի պատկերակ), սահմանեք պահանջվող ներքին և արտաքին URL-ները:

Կրկնեք քայլերը յուրաքանչյուր վիրտուալ գրացուցակի համար, բացառությամբ Autodiscover (կանխադրված վեբ կայք):Վիրտուալ գրացուցակի հատկությունները փոխելու օրինակ ecp (կանխադրված վեբ կայք):

Կլինեն բավականին շատ հրամաններ PowerShell-ի միջոցով կարգավորումները փոխելու համար, քանի որ վիրտուալ գրացուցակի յուրաքանչյուր տեսակի համար կա cmdlet-ների առանձին հավաքածու.

Կառավարման վահանակի վիրտուալ գրացուցակը փոխելու համար - Set-EcpVirtualDirectory.

Exchange Web Services վիրտուալ գրացուցակը փոխելու համար՝ Set-WebServicesVirtual Directory.

Microsoft Exchange ActiveSync ծառայությունների վիրտուալ գրացուցակը փոխելու համար՝ Set-ActiveSyncVirtualDirectory.

OAB վիրտուալ գրացուցակը փոխելու համար − Set-OabVirtualDirectory.

Վիրտուալ Outlook-ը փոխելու համար - Set-OwaVirtualDirectory.

PowerShell վիրտուալ գրացուցակը փոխելու համար − Set-PowerShellVirtualDirectory.

Այսպիսով, ավելի մոտ կետին.

PowerShell

Set-EcpVirtualDirectory «exch02\ecp (կանխադրված վեբ կայք)» -InternalUrl https://mail.bissquit.com/ecp -ExternalUrl https://mail.bissquit.com/ecp Set-WebServicesVirtualDirectory «exch02\EWS ) )" -InternalUrl https://mail.bissquit.com/EWS/Exchange.asmx -ExternalUrl https://mail.bissquit.com/EWS/Exchange.asmx Set-ActiveSyncVirtualDirectory "exch02\Microsoft-SerncFerncAc. Վեբ կայք)" -InternalUrl https://mail.bissquit.com/Microsoft-Server-ActiveSync -ExternalUrl https://mail.bissquit.com/Microsoft-Server-ActiveSync Set-OabVirtualDirectory "exch02\OAB (կանխադրված վեբ կայք) « -InternalUrl https://mail.bissquit.com/OAB -ExternalUrl https://mail.bissquit.com/OAB Set-OwaVirtualDirectory «exch02\OWA (կանխադրված վեբ կայք)» -InternalUrl https://mail.bissquit: com /owa -ExternalUrl https://mail.bissquit.com/owa Set-PowerShellVirtualDirectory «exch02\PowerShell (կանխադրված վեբ կայք)» -InternalUrl https://mail.bissquit.com/PowerShell -ExternalUrl https://mail. bissquit .com/PowerShell

Սահմանել -EcpVirtualDirectory «exch02\ecp (կանխադրված վեբ կայք)»-InternalUrl https://mail. թխվածքաբլիթ: com/ecp -ExternalUrl https://mail. թխվածքաբլիթ: com/ecp Սահմանել -WebServicesVirtualDirectory «exch02\EWS (կանխադրված վեբ կայք)»-InternalUrl https://mail. թխվածքաբլիթ: com / EWS / Exchange. asmx -ExternalUrl https: // փոստ: թխվածքաբլիթ: com / EWS / Exchange. asmx Սահմանել -ActiveSyncVirtualDirectory «exch02\Microsoft-Server-ActiveSync (կանխադրված վեբ կայք)»-InternalUrl https://mail. թխվածքաբլիթ: com/Microsoft-Server -ActiveSync -ExternalUrl https: //փոստ. թխվածքաբլիթ: com/Microsoft-Server-ActiveSync Սահմանել -OabVirtualDirectory «exch02\OAB (կանխադրված վեբ կայք)»-InternalUrl https://mail. թխվածքաբլիթ: com/OAB -ExternalUrl https: //փոստ. թխվածքաբլիթ: com / OAB Սահմանել -OwaVirtualDirectory «exch02\OWA (կանխադրված վեբ կայք)»-InternalUrl https://mail. թխվածքաբլիթ: com/owa -ExternalUrl https://mail. թխվածքաբլիթ: com/owa Սահմանել -PowerShellVirtualDirectory «exch02\PowerShell (կանխադրված վեբ կայք)»-InternalUrl https://mail. բիսկվիթ. com/PowerShell -ExternalUrl https://mail. բիսկվիթ. com / PowerShell |

Անցնենք հաջորդ գլխին։

Տեղական DNS սերվերի կարգավորումներ

Քանի որ մենք նշել ենք նույն ներքին և արտաքին URL-ները Exchange 2013 ծառայությունների համար, մենք պետք է պարզենք, թե ինչպես ճիշտ կարգավորել տեղական DNS սերվերի գրառումները (նայելով առաջ, ես կասեմ, որ սա կոչվում է Split DNS):

Նշում.Փաստն այն է, որ mail.bissquit.com տիրույթը կլուծվի դարպասի արտաքին հասցեով և այդպիսով կուղարկվի դուրս և, երբ այն հասնի դարպասին, կվերադառնա դեպի տեղական ցանց. Սրա մեջ ոչ մի սարսափելի բան չկա, բայց դա ակնհայտորեն լրացուցիչ երթուղի է, որը տեղական ցանցից տանում է դեպի ձեր Exchange 2013 շարժվող ամբողջ երթևեկությունը:

Դոմենի վերահսկիչի վրա դուք պետք է գնաք «DNS» ներդիր և ստեղծեք նոր որոնման գոտի.

Բոլոր կարգավորումները թողնում ենք լռելյայն, ուղղակի նշեք պահանջվող անունը, ինձ համար դա bissquit.com է։ Գոտի ստեղծելուց հետո դուք պետք է ավելացնեք մեկ CNAME գրառում: Մեզ անհրաժեշտ է mail.bissquit.com՝ Exchange 2013 սերվերի ներքին հասցեին լուծելու համար.

Նշում.Խնդրում ենք նկատի ունենալ, որ ձեր ծառայությանը երկրորդ մակարդակի տիրույթ ավելացնելը կարող է չափազանց վատ գաղափար լինել, եթե այս տիրույթը (կամ դրա ենթադոմեյնները) կապված են որոշ արտաքին ռեսուրսների հետ: Այս դեպքում ձեր տեղական DNS սերվերը իրեն պատասխանատու կհամարի այս ամբողջ գոտու համար և կվերադարձնի պատասխան, որ, օրինակ, կայքի տիրույթը գոյություն չունի:

Գրառումը ստեղծվել է, եկեք ստուգենք, թե ինչպես է այն աշխատում.

mail.bissquit.com անունը որոշվում է ներքին հասցեով, ամեն ինչ լավ է, ինչպես մեզ անհրաժեշտ է: Այնուամենայնիվ, երբ մենք փորձում ենք «պինգ» կատարել մեկ այլ ենթադոմեյն, որի համար մենք մուտքեր չենք ստեղծել նոր գոտում, չենք կարող լուծել անունը։ Դա տեղի է ունենում այն պատճառով, որ մեր DNS սերվերն իրեն պատասխանատու է համարում (հեղինակավոր) ամբողջ բիսքվիտ տիրույթի համար:

Անվան մեջ նշեք պահանջվող տիրույթը՝

Հաջորդը, գրանցեք ձեր մատակարարի NS սերվերներից մեկը (կամ ավելի լավը՝ մի քանիսը), որոնց DNS գրառումները դուք կառավարում եք։ Եթե չգիտեք որևէ NS սերվեր, գործարկեք nslookup հրամանի տողում, սահմանեք գրառումների տեսակը (set type=ns), մուտքագրեք պահանջվողը: տիրույթի անուն(իմը bissquit.com-ն է):

Եկեք նորից ստուգենք.

Ինչպես տեսնում եք, ամեն ինչ աշխատում է: Ալեքսեյի բլոգի հոդվածի շնորհիվ։ Այս մեթոդի փոքր թերությունն այն է, որ դուք պետք է ձեռքով գրանցեք բոլոր արտաքին ենթադոմեյնները: Ճիշտ է, ես դրանցից շատերը դեռ չունեմ, միայն մեկը:

Այսպիսով, սա ավարտում է DNS-ի կարգավորումը: Ընդհանուր առմամբ, DNS սերվերի կառավարումը միայն անուղղակիորեն կապված է ներքին և արտաքին URL-ների կազմաձևման հետ, բայց սա կարևոր կետ է, որը պետք է հաշվի առնել, քանի որ URL-ի կազմաձևումը կատարելիս Technet-ի փաստաթղթերը տալիս են միայն ընդհանուր տեղեկություններ այն մասին, թե ինչ DNS գրառումներ պետք է ստեղծվեն, բայց ինչպես պետք է ստեղծվեն: արեք սա, և ինչ նրբերանգներ կան, չեն բացատրվում.

Client Access սերվերի վիրտուալ գրացուցակներում ներքին URL-ը կարգավորելուց հետո դուք պետք է կարգավորեք անձնական DNS գրառումները Outlook Web App-ի և կապի այլ տարբերակների համար: Կախված ձեր կազմաձևից, դուք պետք է կազմաձևեք մասնավոր DNS գրառումները, որպեսզի մատնանշեն Client Access սերվերի ներքին կամ արտաքին IP հասցեն կամ FQDN-ը: Ստորև բերված են առաջարկվող DNS գրառումների օրինակներ, որոնք դուք պետք է ստեղծեք ներքին հաճախորդների համար միանալու համար:

FQDN DNS գրառումների տեսակը Իմաստը Mail.contoso.com CNAME Ex2013CAS.corp.contoso.com www.contoso.com CNAME Ex2013CAS.corp.contoso.com

Փոստի ծառայության ստեղծում՝ հիմնված Exchange 2010-ի վրա:

Կարծիք կա, որ ինտերնետում բավականաչափ մանրամասն հրահանգներ չկան՝ արտաքին փոստի հետ աշխատելու համար Exchange 2010 սերվերի ստեղծման համար: Այս հոդվածում ես կփորձեմ հնարավորինս մանրամասն և մատչելի նկարագրել Exchange Server 2010-ի կազմաձևման գործընթացը Edge Transport Server-ի միջոցով արտաքին էլփոստի հետ աշխատելու համար:Իրապես ամբողջական քայլ առ քայլ ուղեցույց կազմելու համար եկեք նայենք արտաքին փոստի տեղադրման գործընթացին հենց սկզբից: Սովորաբար այս գործընթացը բաղկացած է երեք հիմնական փուլից.

- Բիզնեսի տիրույթի անվան գրանցում;

- Դոմենի անունը սպասարկող DNS սերվերի վրա MX գրառումների կարգավորում;

- Փոխանակման սերվերի կարգավորում արտաքին տիրույթի հետ աշխատելու համար:

Առաջին փուլն ավարտված է, այժմ դուք պետք է ձեր կազմակերպության համար ստատիկ IP հասցե ստանաք ձեր մատակարարից և կարող եք անցնել երկրորդ փուլ՝ տեղադրելով MX գրառում արտաքին տիրույթը սպասարկող DNS սերվերի վրա: MX (Mail Exchange) գրառումը սահմանում է փոստային սերվերը, որը կմշակի փոստը ձեր տիրույթի համար:

Խմբագրեք գոտին DNS սերվերի վրա հետևյալ կերպ.

- Մենք գրանցում ենք A-գրառում, օրինակ՝ mail.firma.ru և դրա համար նշում ենք արտաքին IP հասցեն, որի վրա հրապարակված է Exchange սերվերը.

- Մենք գրանցում ենք MX ռեկորդ և նշում դրա համար հյուրընկալողի անունը՝ mail.firma.ru:

Կարգավորումների ճիշտությունը ստուգելու համար անհրաժեշտ է օգտագործել հրամանը nslookupհետևյալ կերպ.

- Մենք ստուգում ենք տիրույթի MX գրառումը (օրինակ, mail.ru).

Արդյունքում տեղեկացանք, որ փոստային բաժանմունքն է mail.ru անցնում է հյուրընկալողի միջով mxs.mail.ru .

- Ստուգում է հյուրընկալողի IP հասցեն mxs.mail.ru :

Նշում. Այս օրինակում մենք ստուգում ենք, որ դա ոչ թե մեր տեղական DNS սերվերն է, որ «գիտի» հյուրընկալողի mxs.mail.ru, այլ Google DNS սերվերը (8.8.8.8):

Նկ.1. MX գրառումների ստուգում:

Եթե ամեն ինչ ճիշտ է կազմաձևված, և ձեր տիրույթի MX գրառումը փոխանցվում է ձեր սերվերի արտաքին IP հասցեին, ապա կարող եք ուղղակիորեն անցնել Exchange-ի կարգավորումը:

Exchange Server հրատարակում.

Ինտերնետում Exchange սերվերի հրապարակման երկու տարբերակ կա.

- Սերվեր դերով Հաբ տրանսպորտտեղակայված է ձեռնարկության տեղական ցանցում և հրապարակվում է ինտերնետում կորպորատիվ ինտերնետ դարպասի միջոցով.

- Դերակով սերվերը հրապարակվում է դարպասում Edge Transport, որը գտնվում է DMZ գոտիև փոստը ուղարկում է տեղական Հաբ տրանսպորտ.

Նշում. Windows Server-ի լիցենզիայում պահպանելու համար և ապարատային, դերը կարող են դնել փոքր ու միջին կազմակերպությունները Edge Transportանմիջապես հսկողության տակ գտնվող դարպասին Վտանգների կառավարման դարպաս (TMG), այս կոնֆիգուրացիան պաշտոնապես աջակցվում է Microsoft-ի կողմից, ուստի մենք դա կանենք (հնարավոր չի լինի տեղադրել Edge-ը ISA սերվերի վրա): TMG-ում Exchange 2010 Edge Transport-ի տեղադրման մասին ավելին կարող եք կարդալ այստեղ՝ http://www.alexxhost.ru/2010/04/exchange-server-2010-edge-server.html:

Արդյունքում, մեր Exchange կազմակերպության դիագրամը կունենա հետևյալ տեսքը.

Նկար 2. Փոխանակման կազմակերպման դիագրամ:

Այս հոդվածում ես չեմ քննարկի Exchange 2010 սերվերների և դերերի տեղադրման գործընթացը, քանի որ... Սրա մեջ բարդ բան չկա, և այս թեման մեկ անգամ չէ, որ նկարագրվել է այլ աղբյուրներում: Եկեք կենտրոնանանք կազմաձևման վրա:

Փոստի փոխարկում Edge Transport-ի միջոցով

Նախքան կարգավորումը սկսելը, եկեք պարզենք, թե ինչպես է edge mail սերվերը (Edge) փոխազդում տեղական կենտրոնի սերվերի (Hub) հետ: Սերվերների միջև հաղորդագրություններ փոխանակելու համար Exchange-ն օգտագործում է միակցիչներ, և հենց նրանք պետք է կազմաձևվեն փոստի ճիշտ փոխարկման համար: Նկար 3-ը ցույց է տալիս Edge Transport edge սերվերի միջոցով հաղորդագրություններ ստանալու և ուղարկելու գործընթացը.

Նկար 3. Հաղորդագրությունների անցում Edge Transport-ի միջոցով:

Արդյունքում օգտագործվում են 6 միակցիչներ.

- Edge սերվերի կողմից արտաքին փոստի ստացում;

- Edge սերվերից փոստի ուղարկում Hub սերվերին;

- Hud սերվերը փոստ է ստանում Edge սերվերից;

- Edge սերվերի միջոցով տեղական փոստի ուղարկում ինտերնետին;

- Edge սերվերի կողմից փոստի ընդունում Hub սերվերից;

- Edge սերվերի միջոցով փոստ ուղարկել ինտերնետ:

Edge Transport սերվերի ցանցային պարամետրերի կարգավորում

Նախքան բաժանորդագրվելու համար գրանցվելը, դուք պետք է ճիշտ կարգավորեք ցանցի կարգավորումները սերվերի վրա Edge Transport դերով: Հիշեցնեմ, որ այս սցենարում այն ներառված չէ ձեռնարկության տիրույթի կառուցվածքում, այն գտնվում է DMZ գոտում և գտնվում է TMG-ի հետ նույն սերվերի վրա (մի մոռացեք ճիշտ կարգավորել TMG-ի կանոնները՝ ուղարկելու/ստանալու համար։ փոստ): Ելնելով այս սցենարից, խորհուրդ է տրվում կատարել հետևյալ կարգավորումները.

- Ստացեք ձեր մատակարարից և տեղադրեք արտաքին ինտերֆեյսի վրասերվերի IP հասցեն (մատնանշվում է նախկինում կազմաձևված MX գրառումով), դիմակ, մատակարարի դարպաս և DNS սերվերի հասցեներ.

- Եթե դուք չունեք ձեր սեփական DNS սերվերը DMZ գոտում, ապա դուք պետք է այն գրեք ֆայլում տանտերերին\%Systemroot%\System32\Drivers\Etc թղթապանակում, քարտեզագրելով Hub Transport սերվերի անունը իր IP հասցեին, այսինքն. ֆայլի վերջում ավելացրեք նման տող 192.168.0.10 hub.domain.local;

- Ինտերֆեյսի վրա փնտրում է դեպի տեղական ցանցձեռնարկությունները սահմանում են IP հասցեն և դիմակը: Դարպասը մուտքագրելու կարիք ՉԻ.

- Կազմաձևեք համակարգչի անունը և DNS վերջածանցը, ինչպես ցույց է տրված Նկար 4-ում: (դուք չեք կարողանա փոխել այս կարգավորումները ավելի ուշ);

Նկար 4. Սերվերի DNS վերջածանցի կարգավորում:

- Տեղական DNS սերվերում ստեղծեք A գրառում, որը ցույց է տալիս Edge սերվերի IP հասցեն:

Գրանցվել Edge-ի բաժանորդագրության համար

Ինչպես նշվեց վերևում, համակարգիչը, որն ունի Edge Transport սերվերի դերը տեղադրված Active Directory մուտք չունի. Ամբողջ կազմաձևման և ստացողի տեղեկատվությունը պահվում է Lightweight Directory Services օրինակում ( AD LDS) Active Directory: Այս ծառայությունը պետք է նախապես տեղադրվի, ինչպես ցույց է տրված Նկար 5-ում:

Նկար 5. Lightweight Directory Services-ի (AD LDS) տեղադրում:

Ստացողի հայտնաբերման առաջադրանքները կատարելու համար Edge Transport սերվերը պահանջում է տվյալներ, որոնք գտնվում են Active Directory-ում: Այս տվյալները համաժամացվում են Edge Transport սերվերի հետ՝ օգտագործելով EdgeSync: EdgeSyncպրոցեսների հավաքածու է, որն աշխատում է Hub Transport դերով աշխատող համակարգչում, որպեսզի կատարի ստացողի և կազմաձևման տեղեկատվության միակողմանի վերարտադրությունը Active Directory-ից մինչև AD LDS Edge Transport սերվերի վրա:

AD LDS-ը տեղադրելուց հետո և ճիշտ կարգավորումներցանցի պարամետրերը, կարող եք սկսել կարգավորել Edge և Hub Transport սերվերների համագործակցությունը: Դա անելու համար մենք Edge բաժանորդագրություն կթողարկենք հետևյալ կերպ.

- Edge Transport դերով սերվերի վրա գործարկեք հրամանը.

Նկար 6. Edge Subscription-ի ստեղծում:

- Ստացված ֆայլ edge_subscr.xml պատճենեք տեղական Hub Transport սերվերին;

- Եկեք գնանք դեպի Փոխանակման կառավարման վահանակ-> բաժին Կազմակերպության կոնֆիգուրացիա-> գործողություն Նոր Edge բաժանորդագրություն…

Նկար 7. Edge բաժանորդագրության ստեղծում Hub Transport սերվերի վրա:

- Ընտրեք պահանջվող AD կայքը և XML ֆայլբաժանորդագրություններ. Մի մոռացեք թողնել վանդակը միացված՝ ուղարկելու միակցիչներ ավտոմատ ստեղծելու համար:

- Վիզարդի ավարտից հետո կստեղծվեն ուղարկման միակցիչներ, և որոշ ժամանակ անց կկատարվի համաժամացում Edge Transport սերվերի հետ: Որպեսզի չսպասեք համաժամացման նիստին, կարող եք այն ձեռքով կատարել հրամանով.

Կարգավորումներ լրացուցիչ պարամետրերՓոխանակում 2010 թ

Edge Բաժանորդագրման գործընթացը, չնայած ադմինիստրատորների կյանքը շատ ավելի հեշտ է դարձնում, նրանց համար ամբողջ աշխատանքը չի կատարում: Որոշ կարգավորումներ պետք է կատարվեն ձեռքով.

Միակցիչների ստեղծում

Ինչպես նշվեց վերևում, Edge սերվերի միջոցով փոստը հաջողությամբ փոխելու համար դուք պետք է ունենաք առնվազն 6 միակցիչ: Եկեք ստուգենք, թե որոնք ունենք լռելյայն.

Նկար 8. Ստացեք միակցիչ Edge Transport սերվերի վրա

Լռելյայնորեն, Edge Transport սերվերում ստեղծվել է միակցիչ, որն ընդունում է փոստ ցանկացած ցանցային միջերեսից և ցանկացած արտաքին և ներքին IP հասցեներից՝ ըստ դիրքի: 1

Եվ 5

Նկար 3-ի դիագրամից մենք արդեն ունենք այն:

Եկեք առաջ գնանք և նայենք ուղարկող միակցիչներին.

Նկար 9. Ուղարկեք միակցիչներ

Edge Subscription-ի ստեղծման ժամանակ միացված է մնացել ուղարկող միակցիչներ ստեղծելու տարբերակը (տես նկ. 7): Այժմ մենք կարող ենք տեսնել Hub Transport-ի հատկություններում, կազմակերպության մակարդակով, այս երկու ինքնաբերաբար ստեղծված միակցիչները: Քանի որ այս միակցիչները գտնվում են կազմակերպության մակարդակում, համապատասխանաբար, Edge Transport-ի բոլոր սերվերները կունենան դրանք բացառություն, միակ տարբերությունն այն կլինի, որ Edge-ում դրանք կարդում են միայն: Արդյունքում, միակցիչը Լռելյայն-First-Site-Name դեպի ինտերնետառաջադրանքներ կկատարի 4-րդԵվ 6-րդմիակցիչներ մեր միացումից և Ներգնա լռելյայն-First-Site-Name – 2-րդ.

Այսպիսով, մենք ունենք հինգ միակցիչ վեցից: Hub Transport սերվերի ստացող միակցիչը բացակայում է (գծապատկերում թիվ 3), ավելի ճիշտ՝ այնտեղ է. Կանխադրված HubName, բայց, IMHO, ավելի ճիշտ կլինի առանձին անել։ Ստացող միակցիչ ստեղծելու համար եկեք գնանք մակարդակին սերվերի կոնֆիգուրացիաներ, դեր ընտրել Հաբ տրանսպորտև գործողությունների ցանկում սեղմեք կոճակը Նոր ստացման միակցիչ.

Նկար 10. Hub Transport սերվերի վրա ստացող միակցիչի ստեղծում:

Մուտքագրեք միակցիչի անունը և նշեք, որ դա կլինի Ներքին, այսինքն. կաշխատի մեր կազմակերպության Exchange սերվերների հետ: Վիզարդի հաջորդ քայլում մենք կնշենք, որ փոստը պետք է ստացվի սերվերի IP հասցեից Edge Transport. Ավարտենք ստեղծումը՝ սեղմելով կոճակը Նոր.

Այժմ, երբ մենք ավարտեցինք միակցիչները, եկեք անցնենք նամակների ընդունման քաղաքականության ստեղծմանը:

Ընդունված տիրույթի և էլփոստի հասցեների քաղաքականության ստեղծում

Ընդունված տիրույթցանկացած SMTP անվանատարածք է, որի համար Microsoft Exchange կազմակերպությունը ուղարկում և ստանում է էլ. Հաշվի առնելով այն հանգամանքը, որ մեր արտաքին տիրույթի անունը տարբերվում է տեղականից (firma.ru և domain.local), անհրաժեշտ է կազմակերպչական մակարդակում ընդունել տիրույթ ավելացնել։ firma.ru, որպեսզի Exchange սերվերը կարողանա աշխատել դրա հետ:

Դա անելու համար եկեք գնանք մակարդակի կազմակերպության կոնֆիգուրացիա -> Հաբ տրանսպորտ -> Ընդունված տիրույթ.

Նկար 11. Նոր ընդունված տիրույթի ստեղծում:

Wizard-ում լրացրեք ընդունված տիրույթի ցուցադրվող անունը, մուտքագրեք հենց տիրույթը և նշեք, որ տիրույթը կլինի Հեղինակավոր, քանի որ Ստացողների փոստարկղերը կգտնվեն այս SMTP տիրույթում:

Որպեսզի օգտատերը ընդունված տիրույթներով նամակներ ստանա և ուղարկի, նա պետք է լրացուցիչ էլփոստի հասցեներ ստեղծի, դա արվում է էլփոստի հասցեների քաղաքականության միջոցով:

Էլփոստի հասցեի քաղաքականությունստեղծվում են կազմակերպության մակարդակով Hub Transport դերի հատկություններում՝ ընտրելով գործողությունը Էլփոստի հասցեի նոր քաղաքականություն…

Նկար 12. Էլփոստի հասցեների քաղաքականության ավելացում:

Քաղաքականությունը պետք է կիրառվի բոլոր տեսակի հասցեատերերի համար՝ առանց որևէ զտիչների, կապված FQDN-ի ցանկալի անվան հետ (ինչպես ցույց է տրված Նկար 12-ում) և նշված է անհապաղ կատարման ժամանակացույցում (Անմիջապես): Արդյունքում, էլփոստի հասցեների քաղաքականությունը, երբ կապվում է Ընդունված տիրույթին, ավտոմատ կերպով կստեղծի համապատասխան էլ. հասցեներ բոլոր հասցեատերերի համար, որոնց նկատմամբ այն կիրառվում է:

Նշում. Ստացողների համար լրացուցիչ հասցեներ ստեղծելը անմիջապես չի կատարվում, ուստի չսպասելու համար կարող եք ինքներդ էլփոստի հասցեն ավելացնել փոստարկղի հատկություններում կամ գործարկել cmdlet-ը: Update-EmailAddressPolicy.

Դուք պետք է ստեղծեք երկու քաղաքականություն՝ մեկը տիրույթի համար firma.ru, մեկ այլ համար domain.local. Արդյունքում կազմակերպությունում յուրաքանչյուր ստացող կունենա 2 էլեկտրոնային հասցե, և որպես վերադարձի հասցե, կօգտագործվի ավելի ցածր առաջնահերթ համարով քաղաքականությանը պատկանող մեկը։

Այս պահին Hub Transport սերվերի հետ աշխատանքը ավարտված է, և դուք կարող եք տեղափոխվել Edge Transport:

Հասցեի վերաշարադրում

Հաշվի առնելով այն հանգամանքը, որ մեր արտաքին տիրույթը և AD տիրույթի անունները տարբեր են, մենք պետք է վերագրենք հասցեները մուտքային և ելքային հաղորդագրություններում ( *.ru<->*.տեղական) Microsoft Exchange Server 2010-ն ունի այս նպատակների համար նախատեսված գործառույթ Հասցեի վերաշարադրում, որը թույլ է տալիս փոխել ուղարկողների և ստացողների հասցեները մուտքային և ելքային հաղորդագրություններում։ Կարդալ ավելին մասին այս գործառույթըԱյն կարող եք կարդալ այստեղ՝ http://technet.microsoft.com/ru-ru/library/aa996806.aspx:

Հասցեի վերաբաշխման քաղաքականություն ավելացնելու համար օգտագործեք cmdlet-ը Նոր-AddressRewriteEntryսերվերի վրա Edge Transprot:

New-AddressRewriteEntry – Անունը «Lan - Internet» – ՆերքինՀասցե «domain.local» – Արտաքին Հասցե «firma.ru»

Նկար 13. Հասցեի վերագրանցման քաղաքականության ավելացում:

Նշում. այս քաղաքականությունը չի կիրառվում անմիջապես այն անմիջապես ակտիվացնելու համար, դուք կարող եք ձեռքով վերագործարկել Microsoft Exchange Transport ծառայությունը:Հնարավոր խնդիրներ

Սա լրացնում է Exchange Server 2010-ի հիմնական կոնֆիգուրացիան արտաքին փոստի հետ աշխատելու համար Edge Transport սերվերի միջոցով, որը գտնվում է ձեռնարկության DMZ գոտում: Հաջորդ քայլը ստուգելն է, որ այս նամակն ուղարկվել և ստացվել է: Եթե ինչ-ինչ պատճառներով փոստը չի ուղարկվում կամ չի ստացվում, ապա խորհուրդ կտամ նախ հետևել հետևյալ քայլերին.

- Օգտագործեք հրաշագործը Հեռակա միացման անալիզատորգտնվում է մենյուում Գործիքների տուփ. Այս հրաշագործը ձեզ կտանի դեպի http://testexchangeconnectivity.com/ էջը, որտեղից կարող եք փորձարկել փոխանակման բազմաթիվ ծառայություններ:

- Դիտել հաղորդագրությունների հերթը Գործիքների տուփ -> Հերթի դիտողորոշելու համար, թե որ փուլում է տառը խրված։ Այս օգտակար ծրագիրը կարող է ցույց տալ ոչ միայն հաղորդագրությունների հերթը, այլև վերջին սխալների տեքստը, որոնք տեղի են ունեցել որոշակի հերթում և դրանում պարունակվող հաղորդագրությունների վերնագրերը:

- Թիմ telnet YourServer 25կօգնի ձեզ ստուգել, թե արդյոք ձեր սերվերները հասանելի են նամակներ ստանալու համար:

- Եթե հերթերի դիտիչում գտնում եք DNS-ի հետ կապված խնդիրներ, ապա, ամենայն հավանականությամբ, դուք ճիշտ չեք կարգավորել միջերեսների ցանցային պարամետրերը կամ սխալ եք խմբագրել դրանք։ hosts ֆայլը.

- Նաև Edge Transport սերվերի համար կարող եք նշել DNS սերվերի հասցեները, որոնք տարբերվում են ցանցային ինտերֆեյսներում տեղադրվածներից Հատկություններընտրված սերվեր – ներդիրներ Ներքին DNS որոնումներԵվ Արտաքին DNS որոնումներ.

- Դուք պետք է ստուգեք միակցիչների ներդիրները Ցանց, ՆույնականացումԵվ Թույլտվությունների խումբ.

- Hub Transport-ում փոփոխություններ կատարելուց հետո մի մոռացեք համաժամեցնել ( Start-EdgeSynchronization):

- Եթե վերը նշվածներից ոչ մեկը չի օգնում, ապա կարող եք նայել համակարգի տեղեկամատյանների վերլուծությանը և միացնել «Protocol Logging»-ը «Ընդհանուր» ներդիրում՝ միակցիչի հատկություններում: Տրանսպորտային տեղեկամատյանների վերլուծության մասին ավելին կարող եք կարդալ այստեղ՝ http://technet.microsoft.com/ru-ru/library/aa998617.aspx:

Ներածություն

Forefront Threat Management Gateway (TMG) 2010-ը ներառում է Microsoft Exchange Outlook վեբ հավելվածի (OWA) հրապարակման աջակցություն Exchange 2010-ի համար, ինչպես նաև Outlook Web Access-ի համար Exchange 2007, 2003 և 2000: Այս երկու մասից բաղկացած շարքի 1-ին մասում մենք նայեց, թե ինչպես տրամադրել CAS սերվերը հրապարակման համար: 2-րդ մասում մենք կխոսենք TMG-ի միջոցով Exchange OWA 2010-ը հրապարակելու համար անհրաժեշտ քայլերի մասին:Ներմուծեք վկայագիր

Նախքան մենք կարող ենք հրապարակել OWA, մենք նախ պետք է ներմուծենք կայքի SSL վկայագիրը TMG firewall-ում: Այս առաջադրանքը կատարելու համար անցեք մենյու Սկսել/Գործարկելև մտիր mmc.exe. Ընտրեք բացվող ցանկից Ֆայլ/Ավելացնել կամ հեռացնել Snap-in. Ընտրեք Վկայականներ, ապա սեղմեք Ավելացնել.Ընտրեք տարբերակ Համակարգչային հաշիվ.

Ընտրեք տեղական համակարգիչը կառավարելու տարբերակը (տեղական համակարգիչ).

Վահանակի ծառի մեջ ընդլայնել հանգույցը Վկայականներ. Թղթապանակի ընդլայնում Անձնական, մկնիկի աջ կոճակով սեղմեք թղթապանակի վրա Վկայականներև ընտրիր Ներմուծում

Մենք նշում ենք վկայագրի ֆայլի գտնվելու վայրը, որն ավելի վաղ արտահանվել է:

Մուտքագրեք գաղտնաբառը և (ըստ ցանկության) ստուգեք անձնական բանալիորպես արտահանվող։

Ընդունեք լռելյայն տարբերակը Տեղադրեք բոլոր վկայականները հետևյալ խանութում.

Ստեղծեք OWA հրապարակման կանոն

TMG կառավարման վահանակում աջ սեղմեք firewall քաղաքականության հանգույցի վրա (Firewall Policy)վահանակի ծառի մեջ և ընտրեք Նորիսկ հետո Exchange Web Client Access Publishing կանոնՀրապարակման կանոնին իմաստալից անուն տվեք:

Ընտրեք Exchange Server 2010բացվող ցանկից և ընտրեք հրապարակման տարբերակը Outlook Web Access.

Ցուցադրական նպատակների համար մենք կհրապարակենք մեկ CAS սերվեր, ուստի ընտրում ենք տարբերակը Հրապարակեք մեկ կայք կամ բեռի հավասարակշռող.

Ընտրեք տարբերակը Օգտագործեք SSL-ը՝ հրապարակված վեբ սերվերին կամ սերվերային ֆերմային միանալու համար:

Մուտքագրեք անուն ներքինվեբ կայք.

Ընտրեք որոշակի տիրույթի հարցումներ ընդունելու տարբերակը, այնուհետև մուտքագրեք հանրային անունվեբ կայք.

Ընտրեք տարբերակ Ընտրեք Վկայականև նշել նախկինում ներմուծված վկայականը։

Ընտրեք տարբերակ Օգտագործեք HTML ձևի նույնականացումԵվ Windows (Active Directory)հավատարմագրերը ստուգելու համար:

Անհրաժեշտության դեպքում միացրեք SSO-ն:

Նույնականացման մեթոդ, որն օգտագործվում է TMG firewall-ի կողմից պետք է համապատասխանիկայքում կազմաձևված նույնականացման մեթոդով: Քանի որ մենք միացրել ենք հիմնական նույնականացումը կայքում, մենք կընտրենք տարբերակը Հիմնական նույնականացումԱյստեղ.

Եթե ցանկանում եք սահմանափակել OWA մուտքը կոնկրետ օգտվողների և/կամ խմբերի, ավելացրեք նրանց այստեղ: Հակառակ դեպքում ընդունեք խումբը Բոլոր վավերացված օգտվողներըլռելյայն.

Գործողությունը հաստատելու համար սեղմեք կոճակը Փորձարկման կանոն.

TMG-ն կփորձարկի կանոնը և կտեղեկացնի՝ այն աշխատում է, թե ոչ:

Եզրակացություն

Այս շարքի 1-ին մասում Exchange Client Access Server-ը (CAS) պատրաստելուց հետո, 2-րդ մասում մենք կազմաձևեցինք Forefront Threat Management Gateway (TMG)՝ ապահով կերպով հրապարակելու Exchange Outlook Web App 2010-ը: Մենք ներմուծեցինք SSL վկայագիրը և անցանք Create Exchange-ով: Web Client Access Publishing Rule Wizard Publishing Rule-ը, ինչպես նաև օգտագործել է TMG-ի ախտորոշման հատկությունը՝ ստուգելու, որ հրապարակման կանոնը ճիշտ է կազմաձևված:Պատճենել http://spravka.zhavoronki.biz-ից

24.12.2012

Այս հոդվածում կքննարկվի OWA սեգմենտավորումը, որն օգտագործվում է OWA ինտերֆեյսի միջոցով օգտվողին հասանելի բաղադրիչները սահմանափակելու և OWA մուտքի և դուրս գալու էկրանները հարմարեցնելու համար:

Ուիլյամ Լեֆկովից ([էլփոստը պաշտպանված է]) - Mojave Media Group-ի CTO, հաղորդագրությունների փոխանակման և համագործակցության տեխնոլոգիաների վերաբերյալ հոդվածների հեղինակ։ Ունի MCSE սերտիֆիկացում և Microsoft Exchange MVP կոչում

Outlook Web App-ը (OWA) Exchange Server 2010-ում Outlook Web Access-ի նոր անվանումն է, որը գոյություն ունի Exchange Server 5.0-ի թողարկումից մոտ 15 տարի: Քանի որ Exchange Server-ի առաջին տարբերակն ավարտեց իր նիստը OWA-ով, ադմինիստրատորները մշտապես ցանկանում էին OWA-ին եզակի հնարավորություններ ավելացնել, նույնիսկ աջակցվող հարմարեցումներից դուրս: OWA-ի կարգավորումները տատանվում են գունային կարգավորումներից մինչև կորպորատիվ խորհրդանիշների ամբողջական փոփոխություն և ինտերֆեյսի արմատական փոփոխություններ: OWA-ի տեղադրման հեշտությունը կախված է Exchange Server-ի տարբերակից, կազմաձևման հասանելի գործիքներից և ադմինիստրատորի հմտությունների մակարդակից:

OWA-ի ժամանակակից տարբերակը զգալիորեն տարբերվում է Exchange 5.0-ի և 5.5-ի պարզ Active Server Pages (ASP) հավելվածից: Exchange Server 2007-ում ներդրված Microsoft Exchange Web Services-ի միջոցով Exchange-ի տվյալները հասանելի են մի շարք Web Services API-ի հետ համատեղելի աղբյուրներից: Exchange Server 2010-ը Exchange Web Services-ով հեշտացնում է հատուկ վեբ հավելվածների նախագծումը Exchange Server-ի տվյալներ մուտք գործելու համար: Exchange 2007-ը OWA-ին ավելացնում է օգտագործողի կողմից ընտրվող չորս թեմաներ: Exchange Server 2010 RTM-ը չի իրականացնում OWA կազմաձևման տարբերակները. Հին Exchange 2007 թեմաները դեռևս առկա են տեղադրման մեջ, բայց դրանք ֆունկցիոնալ չեն: OWA կարգավորումները վերադարձվել են միայն Exchange Server 2010 Service Pack 1-ում (SP1): Ընթացիկ Exchange Server 2010 SP2-ը չի ներառում OWA-ի կարգավորումները, բացի այս հոդվածում քննարկվածներից:

Microsoft-ի մոտեցումը OWA-ի ստեղծման հարցում

Քննարկվող OWA փոփոխություններից շատերը պահանջում են փոխարինել առկա ֆայլերը թարմացվածներով: Թեմաների, պարզ կասկադային ոճերի թերթիկների (CSS) և մուտքի և անջատման էկրանների հետ աշխատելիս փոփոխությունները տեղի են ունենում ֆայլի մակարդակում: Երբ Microsoft-ը թարմացնում է Exchange Server-ը՝ վրիպակներ, կարկատելերի հավաքագրումներ կամ սպասարկման փաթեթներ շտկելու համար, ընկերությունը չի երաշխավորում, որ փոփոխությունները կպահպանվեն: Չկա նաև երաշխիք, որ կոդի թարմացումները չեն ազդի օգտատիրոջ կողմից կատարված հարմարեցումների վրա: Հետևաբար, դուք պետք է արխիվացնեք ձեր կարգավորումները և համոզվեք, որ թարմացումները կիրառելուց հետո ձեր OWA կարգավորումները կաշխատեն: Microsoft-ի մոտեցումը OWA-ի կազմաձևման բոլոր տարբերակների համար մինչև Exchange 5.5-ը նկարագրված է «Microsoft-ի աջակցության քաղաքականություն Outlook Web Access-ի հարմարեցման համար» հոդվածում (http://support.microsoft.com/kb/327178): Լավ գաղափար է նաև մշակել և փորձարկել ձեր անհատականացումները, անկախ նրանից, թե ամբողջական սովորական OWA հավելվածները կամ ֆայլի մակարդակի մուտքի էկրանը փոխվում են ֆիրմային էկրանի համար, նախքան ձեր աշխատանքը արտադրություն տեղափոխելը:

Սեգմենտացիան

Սեգմենտացիան լիովին աջակցվող OWA կազմաձևման մեթոդ է: Սեգմենտացիայի միջոցով ադմինիստրատորը պարզապես սահմանում է OWA-ի այն բաղադրիչները, որոնք տեսանելի են վերջնական օգտագործողին: Շատ ընկերություններ ցանկանում են, որ իրենց օգտատերերը հնարավորություն ունենան օգտվել OWA հաճախորդի միջոցով: Այնուամենայնիվ, որոշ օգտվողներ կարող են պահանջել միայն սահմանափակ գործառույթների շարք իրենց ամենօրյա գործունեության համար: Օրինակ, ոչ վաղ անցյալում ես աշխատում էի մի գործարանում, որտեղ աշխատողներին անհրաժեշտ էր մուտք գործել էլ.փոստ և կոնտակտներ, բայց ոչ օրացույց, առաջադրանքներ կամ հանրային թղթապանակներ: OWA-ի սահմանափակ մուտքը կարող է նաև խոչընդոտել օգտատերերին բացահայտելու կամ տեսնելու տեղեկատվությունը, որը գաղտնի է կամ իրենց լիազորություններից դուրս: Օգտագործման կամ քաղաքականության միջոցով կամընտիր բաղադրիչների հասանելիության սահմանափակումը նաև անվտանգության լավ տեխնիկա է, որը նվազեցնում է ռիսկի ազդեցությունը: Բացի այդ, հատվածավորումը կարող է նվազեցնել կապի թողունակությունը, որը սպառվում է OWA նիստերի ընթացքում:

Լռելյայնորեն, OWA-ն հասանելի է Exchange 2010 սերվերում, որտեղ տեղադրված է Client Access սերվերի դերը: Սեգմենտացիան չի պահանջում որևէ լրացուցիչ կոնֆիգուրացիա: Exchange 2007-ում սեգմենտավորումը հեշտությամբ կառավարվում է Exchange Management Console-ի (EMC) միջոցով: Սեգմենտացիան կազմաձևվում է EMC-ում Client Access սերվերի միջոցով:

EMC վահանակում նավարկեք դեպի Client Access սերվեր, որը հոսթինգում է OWA, սեղմեք աջ սեղմումմկնիկը սեղմեք OWA կայքի վրա և ընտրեք Հատկություններ: «Սեգմենտացիա» ներդիրում (Նկար 1) թվարկված են OWA-ի գործառույթները, որոնք կարող են անջատվել և միացվել Client Access սերվերի օգտատերերի կողմից (տես Աղյուսակ 1-ը՝ հասանելի գործառույթների ցանկի համար): Ընտրեք և միացրեք առանձին գործառույթները մեկ առ մեկ:

Exchange Server 2010-ը ներկայացրեց OWA փոստարկղի քաղաքականությունը: Այս կանոններով ադմինիստրատորները կարող են սեգմենտավորում կիրառել առանձին օգտատերերի կամ օգտատերերի խմբերի նկատմամբ, այլ ոչ բոլորի նկատմամբ, ով կապված է OWA-ին հատուկ Client Access սերվերի վրա: Թեև գործառույթն իր անվանման մեջ ունի «փոստարկղ», այս քաղաքականությունը տեխնիկապես կիրառվում է ոչ թե փոստարկղերի, այլ փոստարկղի տվյալների մուտք գործելու համար օգտագործվող վեբ հավելվածի վրա: Երբ Client Access սերվերի դերը տեղադրված է, կիրառվում է OWA փոստարկղի ստանդարտ քաղաքականությունը: Լռելյայնորեն, բոլոր թվարկված, հատվածավոր գործառույթներն ակտիվացված են:

OWA փոստարկղի քաղաքականությունը կազմաձևված է EMC-ում ընկերության մակարդակով, ինչպես ցույց է տրված Նկար 2-ում EMC-ի Կազմակերպության կազմաձևման կենտրոնում: OWA փոստարկղի քաղաքականությունը ցուցադրվում է միջին վահանակում: Նոր քաղաքականություն ավելացնելու համար աջ սեղմեք դատարկ տարածքի վրա միջին վահանակում և ընտրեք Նորից համատեքստային մենյու, կամ ընտրեք այն անմիջապես EMC Actions վահանակից: Ինչպես ցույց է տալիս Նկար 2-ը, OWA փոստարկղի քաղաքականության հիմնական նպատակը օգտվողի կամ խմբի համար որոշակի հատվածավորման տարբերակ կարգավորելն է, քանի որ օգտագործողի միջերեսում կարգավորելու այլ բան չկա: Օգտակար է քաղաքականությանը տալ նկարագրական անվանում, օրինակ՝ տարածաշրջանը կամ բիզնես միավորը, որին այն կիրառվում է, կամ անվանման մեջ ներառել որոշակի սեգմենտավորման թիրախ, օրինակ՝ No Journal: Նկար 3-ը ցույց է տալիս Outlook Web App Properties պատուհանը, որտեղ կարող եք կիրառել գոյություն ունեցող OWA փոստարկղի քաղաքականությունը փոստարկղկամ տուփեր: OWA փոստարկղի քաղաքականությունը կարող է ստեղծվել և խմբագրվել՝ օգտագործելով Exchange Management Shell (EMS) կամ New-OWAMailboxPolicy և Set-OWAMailboxPolicy հրամանները:

Երբ դուք օգտագործում եք այս հրամանները OWA փոստարկղի նոր քաղաքականություն ստեղծելու կամ գոյություն ունեցող քաղաքականությունը փոփոխելու համար, կարող եք միացնել կամ անջատել ատրիբուտների ցանկը: Այս հատկանիշները կիրառվում են անմիջապես Աղյուսակ 1-ում թվարկված հատկանիշների վրա: Լռելյայնորեն, գործառույթները միացված են, ուստի, ընդհանուր առմամբ, EMS-ում OWA փոստարկղի քաղաքականությունը կազմաձևելիս դուք պետք է ընտրեք անջատիչի ատրիբուտները և սահմանեք դրանք false՝ դրանք անջատելու համար: Յուրաքանչյուր հրամանի ատրիբուտների ցանկի համար տե՛ս Microsoft-ի «Set-OwaMailboxPolicy» (http://technet.microsoft.com/en-us/library/dd297989.aspx) և «New-OWAMailboxPolicy» (http://technet) հոդվածները: .microsoft.com/en-us/library/dd351067), ինչպես նաև հրամանի օգնությունում:

.jpg) |

Սեգմենտացիան կարող է նաև կազմաձևվել՝ օգտագործելով EMS սերվերի կամ օգտագործողի մակարդակում: Set-CASMailbox հրամանը կիրառում է հատվածավորում, ինչպես սահմանված է OWA փոստարկղի հատուկ քաղաքականության մեջ: Օրինակ՝ հետևյալ ծածկագիրը կիրառում է Հյուսիսային Ամերիկայի աշխատակազմ անունով OWA փոստարկղի քաղաքականությունը Սթիվ օգտատիրոջ համար, ով փոստարկղ մուտք ունի.

Set-CASMmailbox -Ինքնությունը Սթիվ -OwaMailboxՔաղաքականություն՝ «Հյուսիսային Ամերիկայի աշխատակազմ»

Եթե OWA փոստարկղի քաղաքականության անվանման մեջ բացատներ կան, EMS-ը պահանջում է, որ դուք օգտագործեք չակերտներ: Գործադիրներ անունով OWA փոստարկղի քաղաքականությունը կիրառելու համար նույն անունով Active Directory (AD) կազմակերպական միավորին (OU) պատկանող բոլոր օգտվողներին, օգտագործեք կոդը.

Get-CASMmailbox -OrganizationalUnit Executives | Set-CASMmailbox -OWAMailboxPolicy:Executives

Օգտագործելով EMS-ը, դուք կարող եք ձեռք բերել փոստարկղի հասանելիություն ունեցող օգտատերերի ցուցակը, որոնց համար ցանկանում եք կիրառել OWA փոստարկղի քաղաքականությունը՝ հիմնված տիպիկ գոյություն ունեցող ատրիբուտների վրա (օրինակ՝ Վերնագիր, Տեղադրություն): Դա անելու համար օգտագործեք Get-User և ելքը փոխանցեք Set-CASMailbox հրամանին: Դուք կարող եք նաև տվյալներ հանել տեքստային ֆայլից EMS-ի միջոցով՝ օգտագործելով Get-Content հրամանը.

Get-Content «c:\files\OWAPolicyList.txt» | Set-CasMailbox -OwaMailboxPolicy «Հյուսիսային Ամերիկայի աշխատակազմ»

OWAPolicyList.txt-ը պարզ տեքստային ֆայլ է, որը պարունակում է փոստարկղերի էլփոստի հասցեների ցանկ՝ մեկ հասցե յուրաքանչյուր տողում.

Իհարկե, ադմինիստրատորներ Microsoft Office 365-ը պետք է օգտագործի EMS՝ ընկերությունում սեգմենտացիա ստեղծելու համար: Office 365-ի փոխանակման կառավարման վահանակը (ECP) չի տրամադրում մուտք դեպի OWA քաղաքականության վարչարարություն:

Exchange 2010 SP2-ը վերադարձնում է վեբփոստի նախկինում հեռացված տարբերակը՝ OWA Mini, որը նախկինում հայտնի էր որպես Outlook Mobile Access (OMA) և առկա է Exchange Server 2003-ում: OWA Mini-ի թարմացված տարբերակը ներկայացնում է OWA-ի ձևերի մի շարք: Որպես OWA-ի մաս, OWA Mini (համար բջջային բրաուզերներ) և OWA Basic-ը (չփորձարկված բրաուզերների համար) նույնպես ճանաչում են հատվածավորման դրոշները: Օգտատերերը, որոնց արգելված է մուտք գործել հիմնական թղթապանակներ, ինչպիսիք են Օրացույցը, չեն կարող մուտք գործել այդ թղթապանակներ OWA Mini-ի (Նկար 4) կամ OWA Basic-ի միջոցով:

.jpg) |

| Էկրան 4. OWA Mini |

Հատվածությունը դարձնում է OWA վեբ փորձը օգտվողների համար ավելի պարզ և հետևողական: Լռելյայնորեն OWA-ն ցուցադրում է հիմնական Mail, Calendar, Contacts և Tasks պանակները զննարկչի պատուհանի ստորին ձախ մասում: Ինչպես պարզ օրինակԴիտարկենք Սթիվ Բաուեր անունով օգտատիրոջը, որն ի սկզբանե չի կիրառել OWA փոստարկղի քաղաքականությունը և, հետևաբար, բոլոր հնարավորությունները միացված են եղել: Եկեք կիրառենք OWA փոստարկղի քաղաքականությունը, որն անջատում է օրացույցը, առաջադրանքները և թեմաների ընտրությունը: 5-րդ և 6-րդ էկրանները ցույց են տալիս ինտերֆեյսի տարբերությունները քաղաքականության կիրառումից առաջ և հետո:

Սեգմենտացիան կարող է կիրառվել նաև սերվերի մակարդակում՝ օգտագործելով Set-VirtualDirectory հրամանը: Ինչպես Set-OWAMailboxPolicy հրամանի դեպքում, դուք կարող եք միացնել կամ անջատել անհատական հատկանիշները: Այսպիսով, յուրաքանչյուր ոք, ով միանում է որոշակի սերվերի և վիրտուալ գրացուցակի, ինչպիսին է owa-ն (Լռակյաց վեբ կայք), կտեսնի նույն OWA գործառույթը: Եթե դուք օգտագործում եք բեռի հավասարակշռման ինչ-որ մեթոդ OWA մուտքի համար Client Access մի քանի սերվերների համար, ապա դուք պետք է կիրառեք հատվածավորման կարգավորումների փոփոխությունները լողավազանի բոլոր Client Access սերվերների վրա: Հակառակ դեպքում, օգտվողները կտեսնեն OWA-ի տարբեր կոնֆիգուրացիաներ՝ կախված Client Access սերվերից, որին նրանք միանում են բեռի հավասարակշռման մեխանիզմի միջոցով:

Ի վերջո, նկատի ունեցեք, որ եթե ստեղծեք OWA փոստարկղի նոր քաղաքականություն կամ փոփոխություններ կատարեք սերվերի մակարդակի սեգմենտավորման մեջ և ցանկանում եք անմիջապես կիրառել քաղաքականությունը կամ փոփոխությունները օգտատերերի վրա, կարող է անհրաժեշտ լինել վերագործարկել OWA կայքը: Երբ Microsoft IIS-ը վերագործարկվում է, OWA-ի փոփոխությունները նույնպես անմիջապես ուժի մեջ են մտնում: Ավելի լավ է դա անել հրամանի տողսերվերի վրա՝ օգտագործելով հետևյալ հրամանը.

Iisreset -noforce Logon- և Logoff-Screen Customization

Երբ օգտվողները մուտք են գործում OWA-ի URL-ը, առաջին էկրանը կլինի գրանցման էկրանը (եթե չկա հավաստագրման սխալ): Որոշ ընկերություններ ձգտում են հարմարեցնել գրանցման և դուրս գալու էկրանը՝ ընդգծելու բրենդինգը կամ վստահեցնել օգտատերերին, որ նրանք ճիշտ տեղում են: Ծանոթ կորպորատիվ պատկերանշանով և գույներով գրանցման էկրանը օգտվողներին վստահություն կհաղորդի, որ նրանք ճիշտ կայքում են: Գրանցման էկրանին կարող եք նաև ներառել որոշակի տեղեկատվություն կամ հերքում: Մուտք գործելու կամ դուրս գալու էկրանի կարգավորումները չեն ազդում OWA-ի հիմնական գործառույթների վրա:

OWA մուտքի կամ դուրս գալու էկրանները ինքնուրույն վեբ ձևեր են, որոնք օգտագործում են բազմաթիվ գրաֆիկական ֆայլեր: gif և CSS աղյուսակներ տառատեսակների և ձևաչափման համար: Առաջին անգամ OWA մուտք գործած օգտվողների համար կա լրացուցիչ էկրան, որը նույնպես հարմարեցված է, քանի որ CSS ֆայլերը և պատկերները նույնն են, ինչ մուտքի էկրանը: Մուտքի սկզբնական էկրանը բաղկացած է ինը gif ֆայլից՝ կազմակերպված և տեղակայված ըստ logon.css-ի: Գրանցման էկրանի այլ կողմերը նույնպես որոշվում են CSS ֆայլի տեղեկատվությամբ, ներառյալ տառատեսակի տեսակը և գույները, որոնք օգտագործվում են gif պատկերի ֆայլերից դուրս: Նույն ֆայլերը օգտագործվում են առաջին մուտքի տեղադրման էկրանի և դուրս գալու էկրանի համար: Այս ֆայլերը փոխելու համար անհրաժեշտ է դա անել միայն մեկ անգամ; թարմացումներն արտացոլված են բոլոր երեք էջերում: Մուտք, Առաջին մուտք և Ելք էկրանների ստանդարտ տարբերակները ցուցադրվում են 7-րդ, 8-րդ և 9-րդ էկրաններում:

.jpg) |

| Էկրան 7. Ստանդարտ մուտքի էկրան |

.jpg) |

| Էկրան 8. Ստանդարտ առաջին անգամ գրանցման էկրան |

.jpg) |

| Էկրան 9. Ստանդարտ դուրս գալու էկրան |

Մուտք գործելու և դուրս գալու էկրանների համար օգտագործվող ֆայլերը գտնվում են Exchange սերվերի վրա, որն իրականացնում է Client Access սերվերի դերը \Program Files\Microsoft\Exchange Server\V14\ClientAccess\Owa\\Themes\Resources գրացուցակում: Փոփոխականը գտնվում է Exchange Server մակարդակում: Exchange 2010 SP2-ը ցույց է տալիս 14.2.247.5 պիտակավորված թղթապանակ: Exchange 2010 SP2 Rollup 1-ն ավելացնում է 14.2.283.3 թղթապանակը: OWA-ն օգտագործում է նորագույն աղբյուրը:

Ինչպես նշվեց վերևում, հնարավորության դեպքում հարմարեցումը պետք է փորձարկվի լաբորատորիայում: Հակառակ դեպքում փորձեք կրկնօրինակումներ անել սկզբնաղբյուր ֆայլերնախքան OWA ֆայլերում փոփոխություններ կատարելը: Բարեբախտաբար, Microsoft-ը տվել է GIF-ների նկարագրական անուններ: Նկար 10-ը ցույց է տալիս gif-երի բաշխումը գրանցման էկրանին; Աղյուսակ 2-ում թվարկված են պատկերի ֆայլերի անունները և դրանց չափերը (պիքսելներով):

Ձեր մուտքի էկրանը հարմարեցնելու ամենահեշտ ձևը երկքայլ գործընթաց է՝ փոխարինեք gif-երը ավելի համապատասխան ընկերության լոգոներով և համապատասխանաբար փոխեք logon.css և owafont.css: Բնականաբար, այս մակերեսային փոփոխությունները միակը չեն, բայց այս կերպ նվազագույն ջանքերով կարող եք հասնել առավելագույն էֆեկտի։ Նկար 7-ում, 8-ում և 9-ում ցուցադրված Outlook Web App-ի տեքստի GIF-ը կոչվում է lgntopl.gif (ֆայլի անունը նշանակում է մուտք, վերև, ձախ): Ամենահեշտն է աշխատել, եթե պարզապես ցանկանում եք ավելացնել ձեր պատկերանշանը՝ առանց OWA ստանդարտ գունային սխեման փոխելու: Այս հոդվածը պատրաստելիս ես վերցրեցի gif ֆայլ և ավելացրի կեղծ Լաս Վեգասի Webmail լոգոն՝ վերցնելով Լաս Վեգասի հայտնի նշանը Նևադայի Լաս Վեգասի սթրիփից, ինչպես ցույց է տրված Նկար 11-ում: Gif ֆայլի չափը մնաց նույնը (456): x 115 պիքսել), այնպես որ, Հաճախորդի մուտքի սերվերի ֆայլերը պարզապես փոխարինելով, այն օգտվողները, ովքեր մուտք են գործում OWA այդ Client Access սերվերում, կտեսնեն նոր պատկերանշանը: Եթե դուք օգտագործում եք այլ ֆայլի չափ և ոչ մի փոփոխություն չեք կատարում CSS ֆայլում, ապա գրաֆիկական ձևաչափումանհամապատասխան կլինի: Էջում յուրաքանչյուր պատկերի գտնվելու վայրը որոշվում է CSS ֆայլի տվյալների հիման վրա և կախված է պիքսելների գտնվելու վայրից, այնպես որ, եթե փոխեք gif ֆայլերի չափը, ապա ստիպված կլինեք տեղավորել այս փոփոխությունները CSS ֆայլում: Ակնհայտ է, որ գրանցման էկրանի խորը հարմարեցումը գոյություն ունեցող պատկերների տեսքը փոխելուց դուրս պահանջում է CSS-ի որոշակի գիտելիքներ:

.jpg) |

| Նկար 11. Անհատականացված OWA մուտքի էկրան |

Մուտքի էկրանի տեքստի ոճը որոշվում է նաև logon.css ֆայլի հրահանգներով: CSS ֆայլերը պարզ տեքստային ֆայլեր են, որոնք կարող են փոփոխվել տեքստային խմբագրիչում կամ CSS բազմաթիվ խմբագրիչներից մեկում: Բայց այսօր վեբ մշակման բոլոր ծրագրերը կարող են նաև փոփոխել CSS-ը: Microsoft Expression Web-ը հիանալի գործիք է CSS ֆայլերի հետ աշխատելու համար; Microsoft Visual Studio-ն կարող է նաև ծառայել հզոր խմբագիր CSS-ը, թեև դրա օգտագործումը միայն այս նպատակով ակնհայտորեն իռացիոնալ է: CSS-ում գույները սահմանվում են տասնվեցական գունային կոդերով՝ խորհրդանիշը (#), որին հաջորդում է 6 նիշանոց կոդը: CSS խմբագիրներից շատերը տրամադրում են գունային գունապնակներ տասնվեցական թվերով: Ինտերնետում կան նաև արագ մուտքի ռեսուրսներ (օրինակ՝ VisiBone): Մարքեթինգի մասնագետները, նկարիչները և վեբ ծրագրավորողները սովորաբար սահմանում են տպագիր և վեբ արտադրանքի ճշգրիտ գունային կոդեր, որոնք ներկայացնում են կորպորատիվ լոգոների գունային սխեման:

Աղյուսակ 3-ում թվարկված են որոշ գույներ, որոնք սահմանված են logon.css ֆայլում մուտքի էկրանի համար: Այս օրինակի համար ես logon.css ֆայլի տառատեսակի գույնը փոխեցի նարնջագույնից մանուշակագույնի, իսկ օգտվողի անվան և գաղտնաբառի մուտքագրման դաշտի ֆոնը բաց նարնջագույնի փոխարեն բաց մոխրագույնի։ Ես նաև ընդգծեցի մուտքագրման դաշտերի շուրջ եզրագիծը՝ նոսր մոխրագույնը փոխելով ավելի հարուստ կապույտի, փոխելով գունային կոդը և ավելացնելով եզրագծի պիքսելային հաճախականությունը: Այս փոփոխությունները կատարելու համար ես logon.css ֆայլում փոխեցի fff3c0-ի արժեքները cccccc-ի, ff6c00-ի՝ 800080-ի և a4a4a4-ի՝ 000080-ի: Պահանջվեց մի քանի տարբերակների փորձարկում՝ հստակեցնելու համար, թե CSS ֆայլի որ տարրերն են կիրառվում էջի վրա: Խոհեմաբար պահպանելով պահուստային պատճեն logon.css, ես նոր ֆայլը տեղադրեցի \Program Files\Microsoft\Exchange Server\V14\ClientAccess\Owa\14.2.283.3\Themes\Resources գրացուցակում Client Access սերվերում: Ես նաև պատճենեցի նոր lgntopl.gif պատկերը նույն գրացուցակում: Նկար 12-ը ցույց է տալիս OWA գրանցման էկրանին կատարված պարզ փոփոխությունները: Իհարկե, ձեր ընտրանքները չեն սահմանափակվում այս պարզ պարամետրերով: CSS-ի և գրաֆիկայի լավ ըմբռնմամբ դուք կարող եք ստեղծել անհատական մուտքի և դուրս գալու էկրաններ, որոնք անճանաչելի են ստանդարտ OWA ընտրանքներից:

Ձեր օգտատերերին կարող է անհրաժեշտ լինել մաքրել իրենց տեղական բրաուզերի քեշը՝ փոփոխություններն անմիջապես տեսնելու համար: Իմ լաբորատորիայում ես ստիպված էի վերագործարկել կայքը՝ հաճախորդներին փոփոխությունները ստանալու համար: Եթե դուք օգտագործում եք որոշակի պրոքսի հավելվածներ կամ սարքեր ցանցի պարագծում, կարող է հետաձգվել, մինչև օգտվողները թարմացումներ ստանան:

Պարամետրերի կիրառում

OWA փոփոխությունները չեն կրկնվում Client Access սերվերների միջև: Եթե մի քանի Exchange սերվերներ՝ տեղադրված Client Access սերվերի դերով, ապահովում են OWA, ապա ցանկացած կարգավորում պետք է կիրառվի յուրաքանչյուր սերվերի վրա: Միայն այս դեպքում բոլոր օգտատերերը կտեսնեն նույն էկրանները: Օգտատերերը կստանան OWA էկրաններ Client Access սերվերից, որին ուղղված են նրանց բրաուզերները: Սա կարող է լինել և՛ առավելություն, և՛ թերություն: Երբեմն օգտակար է օգտատերերի տարբեր խմբեր ունենալ OWA-ի հետ տարբեր կերպ համագործակցել ձեռնարկության միջավայրում:

Եթե դուք չեք ցանկանում աշխատել ֆայլի մակարդակով Exchange Server-ում, բայց կարիք ունեք փոփոխությունների մուտքի և անջատման էկրանների վրա, որոշ ձեռնարկությունների բրենդինգային ընկերություններ ծառայություններ են մատուցում տարբեր անհատականացված ծրագրային լուծումների համար, ներառյալ OWA 2010-ը: Շատերը խորը փոփոխություններ են կատարում OWA-ում: գրանցման էկրաններ, որպեսզի հավելվածը դառնա անճանաչելի: Նման մատակարարի օրինակ (հաճախորդների լուծումների համար մի քանի սքրինշոթներով) Techstur.com-ն է: Եթե դուք օգտվում եք նման ընկերության ծառայություններից, պատրաստ եղեք լուծելու այն խնդիրները, որոնք կարող են առաջանալ OWA-ի համար նոր սպասարկման փաթեթների թողարկումից հետո:

OWA-ի կարգավորումը Exchange Server 2010-ում

Նյութը Rosalab Wiki-ից

Նպատակը

Այս ձեռնարկը նկարագրում է, թե ինչպես միացնել տարբեր փոստի հաճախորդներ Microsoft Exchange սերվերին: Նպատակը Microsoft Outlook-ի ֆունկցիոնալությամբ համապատասխան համակարգ ձեռք բերելն է:

Մուտքագրեք տվյալներ

Օրինակները օգտագործում են Microsoft Exchange 2010 սերվերը (v14.03.0361.001) Service Pack 3 Update RollUp 18: Փորձարկումն իրականացվում է կորպորատիվ ցանցում: DNS սերվերները պարունակում են փոստային սերվերի արտաքին փոստային հասցեներ: Հետևյալը պետք է աշխատի Exchange սերվերի վրա.

- OWA (Outlook Web Access) - վեբ-հաճախորդ՝ համագործակցության սերվեր մուտք գործելու համար Microsoft-ի աշխատանքՓոխանակում

- OAB (Offline Address Book) - անցանց հասցեների գիրք

- EWS (Exchange Web Services) ծառայություն է, որն ապահովում է մուտք դեպի փոստարկղի տվյալները, որոնք պահվում են Exchange Online-ում (որպես Office 365-ի մաս) և Exchange-ի ներքին տարբերակում (սկսած Exchange Server 2007-ից):

Փոխանակման սերվերի կարգավորումներ

Exchange 2010-ում ոչ Microsoft-ի հաճախորդների համար կարևոր խնդիր է նույնականացումը: Դուք կարող եք դիտել դրա պարամետրերը Exchange սերվերում CAS (Client Access Server) դերով: Գործարկեք IIS Manager snap-in-ը և բացեք Sites/Default Web Site ներդիրը: Նկատի ունեցեք, որ նույնականացումը ունի երեք բաղադրիչ.

- OWA - կարգավիճակ » Միացված է«Հանուն» Հիմնական նույնականացում«Եվ» Windows-ի նույնականացում»:

- OAB - կարգավիճակ » Միացված է«Հանուն» Հիմնական նույնականացում«Եվ» Windows-ի նույնականացում»:

- EWS - կարգավիճակ» Միացված է«Հանուն» Անանուն նույնականացում», « Հիմնական նույնականացում«Եվ» Windows-ի նույնականացում»:

Շերտեր (միջնորդներ) և օժանդակ կոմունալ ծառայություններ

DavMail

Որոշ էլփոստի հաճախորդներ չեն կարող ուղղակիորեն միանալ Microsoft Exchange-ին և պահանջում են միջնորդի օգտագործումը: Այս օրինակում որպես միջնորդ օգտագործվում է պրոքսի սերվերը DavMail.

- Տեղադրեք DavMail, ձեռք բերելով ադմինիստրատորի իրավունքներ՝ օգտագործելով su կամ sudo:

- Վազիր DavMail:

- «Հիմնական» ներդիրում « OWA (Փոխանակման) URL«Մուտքագրեք ձեր սերվերի հասցեն «https://» ձևաչափով

/EWS/Exchange.asmx» կամ հղում OWA-ին

«https://» ձևաչափով

- Հիշեք նավահանգիստների համարները» Տեղական IMAP նավահանգիստ«Եվ» Տեղական SMTP նավահանգիստ« Այս օրինակում դրանք համապատասխանաբար 1143 և 1025 են:

Որպեսզի ամեն անգամ ձեռքով չգործարկեք սերվերը DavMail, դուք պետք է ավելացնեք դրա զանգը գործարկմանը:

- Գնացեք մենյու» Համակարգի կարգավորումներ → Գործարկում և անջատում → Ավտոմատ գործարկում«, սեղմեք [ Ավելացնել հավելված] և որոնման տողում մուտքագրեք «davmail», ապա սեղմեք [ Լավ]:

Այժմ տեղական վստահված սերվեր DavMailկսկսվի ավտոմատ կերպով, երբ համակարգը գործարկվի: Եթե «Առաջադրանքների տողում» նրա պատկերակը ձեզ անհանգստացնում է, այն թաքցնելու տարբերակ կա: Դա անելու համար .davmail.properties ֆայլում խմբագրեք davmail.server=false տողը, փոխելով false-ը true-ի:

Sudo mcedit /տուն/<имя_пользователя>/.davmail.properties

Փոստի հաճախորդներ Exchange-ին միանալու համար

Այժմ կարող եք սկսել էլփոստի հաճախորդների կարգավորումը:

Thunderbird

Mozilla Thunderbird ROSA Linux բաշխումների հիմնական էլփոստի հաճախորդն է և, ամենայն հավանականությամբ, այն արդեն տեղադրված է ձեր համակարգում և պատրաստ է օգտագործման: Եթե ոչ, կարող եք տեղադրել այն ROSA-ի պահեստներից: Այս օրինակը օգտագործում է 52.2.1 տարբերակը:

- Տեղադրեք Thunderbird:

- Ավելացնել ռուսալեզու ինտերֆեյս.

- Տեղադրեք կայծակ հավելումը, որը թույլ է տալիս օգտագործել օրացույցներ.

- Վազիր Thunderbird.

- Բացվող պատուհանում սեղմեք [ Բաց թողեք սա և օգտագործեք իմ գոյություն ունեցող էլ].

- Պատուհանում» Փոստի հաշիվ ստեղծելը«մուտքագրեք դաշտերում» քո անունը», « Էլփոստի հասցե փոստ«Եվ» Գաղտնաբառ» ձեր հավատարմագրերը:

- Սեղմեք [ Շարունակեք]։ Ծրագիրը կփորձի գտնել կապեր (անհաջող) և կհայտնվի սխալի հաղորդագրություն.

Այստեղ ձեզ անհրաժեշտ կլինեն պորտի համարները, որոնք հիշել եք տեղադրման ժամանակ DavMail.

- Կատեգորիաների համար « Մուտքի արկղ«Եվ» Արտագնա» փոխել սերվերի անունը «localhost»-ի:

- Նշեք « IMAP«1143 նավահանգիստ և համար» SMTP- նավահանգիստ 1025.

- Դաշտում» Օգտվողի անունը» նշեք UPN (Օգտվողի հիմնական անուն) - օգտագործողի տիրույթի անունը «[email protected]» ձևաչափով:

- Սեղմեք [ կոճակը Վերստուգել].

Եթե դուք ճիշտ մուտքագրեք ձեր հավատարմագրերը, սխալներ չեն լինի: Համակարգը կարող է ձեզ հուշել ընդունել Exchange սերվերի վկայականը: Եթե դա տեղի չունենա, դուք կարող եք շատ վաղ անջատել ինտերֆեյսը DavMail.

Ստեղծեք օգտվողի օրացույց

- «Կատեգորիայում Հաշիվներ» ընտրեք տարրը « Ստեղծեք նոր օրացույց».

- Հայտնվող պատուհանում ընտրեք արժեքը « Առցանց» և սեղմեք [ Հաջորդը].

- Ընտրեք ձևաչափը» CalDAV«և դաշտում» Հասցե«մուտքագրեք «http://localhost:1080/users/

/օրացույց»:

Հասցեների գրքի ստեղծում

Հասցեների գիրք Thunderbirdչի աջակցում CardDAV արձանագրությանը և կարող է միացված լինել միայն Exchange սերվերի LDAP գրացուցակին:

- Բացեք առկա հասցեագրքերը՝ սեղմելով [ կոճակը Հասցեների գիրք] և ընտրելով « Ֆայլ -> Նոր -> LDAP գրացուցակ».

- Վիզարդի պատուհանում նշեք հետևյալ պարամետրերը.

- Անուն- ցանկացած հարմար անուն

- Սերվերի անունը- localhost

- Արմատային տարր (Base DN)- ou=մարդիկ

- Նավահանգիստ- 1389 (սկսած Davmail)

- Օգտվողի անուն (Bind DN)- UPN օգտվողի անուն

- Սեղմեք [ Լավ]։ Ծրագիրը ձեզ կխնդրի մուտքագրել գաղտնաբառ:

- Գնացեք ընտրանքների ընտրացանկ Thunderbird. «Կատեգորիայում Կազմում» ընտրեք ներդիրը « Դիմելով«Եվ «Հասցե մուտքագրելիս փնտրեք համապատասխան փոստային հասցեներ» տեքստի տակ նշեք վանդակը « Տեղեկատու սերվեր«ընտրելով ձեր հասցեագրքի անունը:

Էվոլյուցիա

Էլփոստի հաճախորդը հասանելի է նաև ROSA-ի պահոցներում Էվոլյուցիա(Այս օրինակում օգտագործվում է 3.16.4 տարբերակը):

- Տեղադրեք Էվոլյուցիա:

- Տեղադրեք միակցիչը Փոխանակումհամատեղելի է 2007 և ավելի ուշ տարբերակների հետ.

- Վազիր Էվոլյուցիա.

- Վիզարդի պատուհանում սեղմեք [ Հաջորդը] մինչև գնաք « Հաշիվ».

- Լրացրեք դաշտերը" Ամբողջական անուն«Եվ» Էլ».

- -ի վրա Փոստի ստացում«ցուցակում» Սերվերի տեսակը» ընտրեք «Exchange Web Services»:

- Անվան համար մուտքագրեք օգտվողի UPN անունը «[email protected]» ձևաչափով:

- Դաշտում» Հյուրընկալողի URL«մուտքագրեք «https://MailServerNameExchange/EWS/Exchange.asmx .

- Դաշտում» OAB URL» Մուտքագրեք OAB URL-ը:

- Ընտրեք «Հիմնական»՝ որպես նույնականացման տեսակ:

Հաջող կարգավորումից հետո ծրագիրը կպահանջի գաղտնաբառ.

Գաղտնաբառը մուտքագրելուց հետո Էվոլյուցիամուտք կունենան ձեր փոստարկղը, հասցեների գիրքը և օրացույցները:

Այս հոդվածի հետ կապված ցանկացած հարցի համար դիմեք [էլփոստը պաշտպանված է].